前言

在红队行动中,资产收集是否全面、是否高效,常常会直接影响后续的工作成效。Cake 正是在这方面表现突出的一款工具,帮助我们更好地完成资产收集。

要怎么做?只需输入公司名或域名,一键完成自动化资产收集与初步漏洞筛查,就能让工作变得更轻松、更高效。

PART 1:Cake 与 ShuiZe & OneForAll 实战效果对比

我们在相同的测试环境(Windows网络)下,都没有配置 API 密钥,对同一个目标进行了子域名收集,结果:

从结果来看,Cake在子域名收集的全面性上远超ShuiZe和OneForAll,收集到的子域名数量是ShuiZe的3.2倍,OneForAll的2.5倍。

使用 Cake 可以帮助你找到更多容易被忽略的资产,扩大攻击面,减少遗漏。如果附魔(在配置相关 API 密钥)之后,Cake 还能发现更多子域名,实测3226条子域名。

*测试结果仅收集部分子域名进行对比,具体收集情况以自行检测的为准。

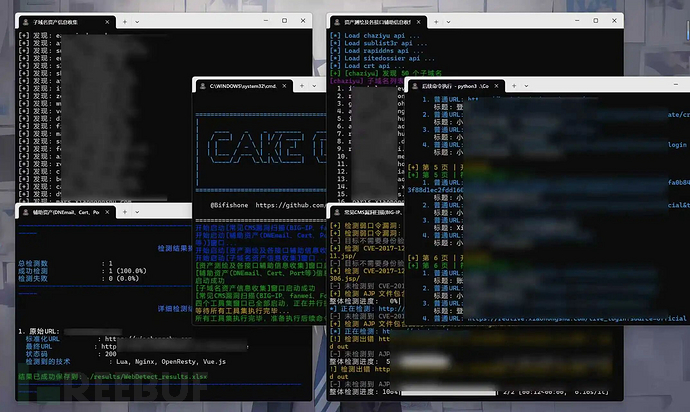

咱们截图为证

Cake:

OneForAll:

ShuiZe:

PART 2:Cake 有哪些功能

工具《Cake》,是⼀个由作者Bifishone制作的功能强⼤、覆盖全⾯的集成式红队⼯具,涵盖APP、小程序信息收集、子域名收集、资产测绘、常见CMS/WEB等漏洞检测(不是nuclei这类,而是为针对各种漏洞的检测及利用单独写的python检测脚本)、备案/证书/CDN/域名解析IP/IP检测/⽹站架构检测/邮箱爆破等、端⼝扫描、指纹识别等众多功能,可实现⼀键式启动开启全覆盖扫描!非常适合小白使用。

Cake集成了众多Github优秀项目上的常见子域名收集以及资产收集工具(不常见的也有哦~),最大程度上做到对资产信息的全面收集。集成的大部分工具与原Github项目略有不同,对大部分工具进行了性能、界面的优化,增加了部分实用功能和参数(具体详情见代码),基本都进行了二开优化。

1、两种使用入口

根据你手头已有的信息,可以选择不同的入口开始:

LargeCake:从公司名称开始。只需把公司全名(比如“北京某某信息技术有限公司”)填入 CompanyName.txt,运行后工具会自动收集备案信息、关联资产、子域名等。

LittleCake:从已知域名开始。把根域名或子域名填入 domain.txt,Cake 会在此基础上深入扩展和扫描。这个模式比 LargeCake 多一个实用功能,你可以在使用中探索。

2、功能组成

Cake 集成了多种常用工具并做了不少优化,同时也加入了一些自己编写的功能:

01 信息收集

子域名收集(核心功能)

路径:Cake/Collector/Subdomain

这里汇聚了 7 种子域名发现工具,并将它们性能和显示方面都做了优化。工具均来自github,包括:Subfinder、Subdomain3、SubDomainsBrute、Sublist3r、knock、Findedomain、dnsub

APP、微信小程序、公众号、微博等收集(超强功能)

路径:Cake/Collector/AppWechatInfo

使用自研脚本AppWechatInfo,可以搜集与目标相关的移动应用和社交媒体资产。

ICP备案查询

路径:Cake/Collector/ICPSearch

使用优化后的备案查询工具,支持代理池、自定义多线程和延时爬取,更稳定高效。同时也引入了 ENScan来增强对企业关联资产的搜索。

资产测绘

路径:Cake/Collector/ApISearch

通过多种 API 接口拓宽资产发现范围,包括 GitHub 子域名搜索、其他 API 接口、空间搜索引擎等。这里集成了4个工具:githubSubdomains(推荐挂代理,配置自己的Token添加进token.ini)、OthersApiSubdomains、SubdomainInterface 、WebSpaceSearchEngine

02 辅助工具

路径:Cake/Collector/AssistT00L

包含多个实用小工具,用于处理特定场景问题,比如:

CDN :检测目标是否使用了CDN

CrawlCerts:证书透明度(CT)日志抓取

QueryA:域名A记录查询

ScanPort:端口扫描

SubdomainFriendChins:子域名友好性检测(推测)

VerifyEmails:验证邮箱地址有效性

WebDetect:网站存活检测

03 指纹识别

路径:Cake/Collector/Finge

使用优化版的 Ehole 进行指纹识别。

04 爬虫工具

由于ShuiZe的Spider模块的爬取功能,达不到适配该工具所需要的特殊要求,这里换成自己写的爬虫工具(@Bifishone),用于抓取子域名和敏感路径:

05 漏洞检测

这里的微漏扫检测模块并非使用常规的Nuclei等模板引擎,而是针对不同漏洞单独编写的 Python 脚本,提升准确率和利用成功率。漏洞检测会在主流程中自动调用。

06 Type 工具

路径:Cake/Collector/TypeIt

能整理规范化输出结果

3、使用上的特点

Cake 在实现时注重这几点:

性能与体验优化:多数功能都经过重新编写,提升了执行效率、输出格式和整体使用体验。

两种使用方式:

一键自动化:通过 Cake.exe 主程序运行,所有参数内置,开箱即用。

独立使用:每个模块也能单独作为命令行工具调用,方便融入现有工作流。

灵活架构:每个脚本既可协同工作,也能独立运行,使用起来更自由。

注意:目前仅适用于 Windows

总结一下

Cake = (全面资产发现 + 自动化漏洞初筛) × 高效工作流

Cake 是一款覆盖全面、开箱即用的红队工具,能够自动完成资产收集与初步风险筛查。它在收集资产能力上表现相当优秀,尤其适合这些场景:

希望提升资产收集效率的安全团队;

需要快速梳理目标资产和风险的渗透测试人员;

刚接触安全领域,想要借助工具简化工作的新手。

PART 3:实测效果:重要信息收集

PART 4:如何获得

原价199

限时只需

99 元

后续随着更多功能的增加,

价格将随之上涨

购买后可获以下服务:

1. 工具永久使用,支持开箱即用;

2. 免费获得后续所有迭代升级版本(购买后,更新的版本能在订单页面获得);

3. 售后服务 + 持续更新 + 优先支持;

点击链接即可购买:

也可扫码购买:

咨询请加好友 ↓↓

更多网安工具

来FreeBuf首页《工具市集》

= END =

◀ FreeBuf知识大陆APP ▶

苹果用户至App Store下载

安卓用户各大应用商城均可下载

如有问题请联系vivi微信:Erfubreef121

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)