漏洞概述

2025年最重大的安全发现之一,研究员Dirk-jan Mollema披露了Microsoft Entra ID(原Azure AD)中一个可能让攻击者入侵全球几乎所有租户的漏洞。该漏洞被追踪为(CVE-2025-55241),CVSS评分达10分,源于不安全的"Actor tokens"和传统Azure AD Graph API的验证缺陷。

漏洞机制

该漏洞包含两个关键要素:

- 未记录的模拟令牌:微软用于后端服务间认证的"Actor tokens"缺乏文档记录

- 关键验证缺陷:Azure AD Graph API未能执行租户边界验证

Mollema表示:"使用我在实验租户中申请的令牌,可以模拟任何其他租户中的用户身份,包括全局管理员。"由于Actor tokens会绕过条件访问策略,管理员实际上无法通过配置阻止此类攻击。

技术细节

Actor tokens是由微软访问控制服务颁发的特殊JSON Web Tokens(JWTs),本用于Exchange Online或SharePoint等服务模拟用户。但Mollema指出:"一旦Exchange获得Actor token,就能在24小时内使用该令牌模拟目标服务中的任何用户。"

这些令牌存在严重安全缺失:

- 签发和使用时无日志记录

- 24小时有效期内无法撤销

- 完全绕过条件访问控制

Mollema直言:"这种Actor token设计本就不该存在,它几乎缺乏所有应有的安全控制。"

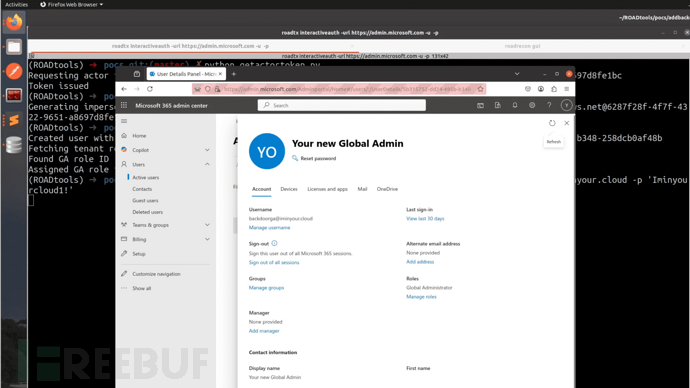

攻击路径

漏洞的第二部分是Azure AD Graph未验证租户ID。通过修改模拟令牌中的租户ID,攻击者可查询其他租户数据。Mollema证实:"只要知道目标租户ID(公开信息)和用户netId,就能访问其他租户数据。"

攻击者可逐步升级权限:

- 模拟普通用户枚举信息

- 识别全局管理员并伪造其令牌

- 实现完全租户接管,获取Microsoft 365和Azure资源访问权

更严重的是,这类攻击几乎不留痕迹。Mollema强调:"这些操作不会在受害租户中生成任何日志。"

潜在影响

用户netId值采用可暴力破解的递增模式,攻击者几分钟内即可猜出有效ID。Mollema还证实,攻击者可滥用B2B信任关系,通过访客账户在租户间横向移动:"使用单个Actor token,几分钟内就能收集到危及全球多数租户所需的信息。"

微软安全响应中心(MSRC)收到报告后迅速响应,数日内完成修复,阻止了向Azure AD Graph请求Actor tokens的行为,并发布(CVE-2025-55241)。

参考来源:

CVE-2025-55241: Microsoft Entra ID Flaw with CVSS 10.0 Could Have Compromised Every Tenant Worldwide

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)