医疗设备存在严重网络安全漏洞,可能导致患者数据泄露和治疗中断。研究显示大量设备使用过时系统且配置不当,需加强安全措施以保护患者隐私和医疗系统正常运行。 2025-9-19 09:16:13 Author: www.cybersecurity360.it(查看原文) 阅读量:18 收藏

Due diverse ricerche, svolte da aziende di sicurezze differenti e in tempi asincroni puntano i riflettori sui dispositivi medici, la cui vulnerabilità può destare scalpore e diffidenza. Ricerche che, per inciso, confermano timori e criticità già emerse nel corso degli anni.

La prima indagine, condotta dall’azienda di cyber security specializzata nell’healthcare Cynerio, risale al 2022 e ha dato risultati lapidari.

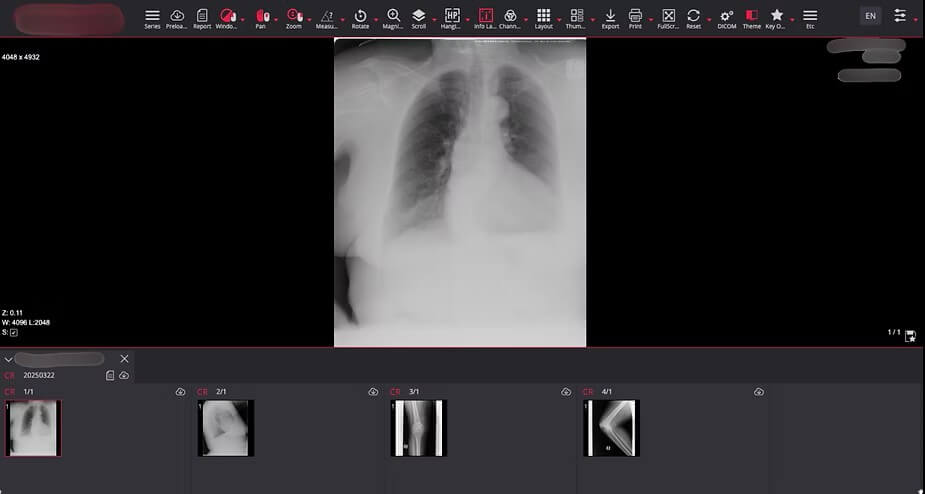

La seconda, curata dall’azienda di sicurezza Modat e aggiornata al mese di agosto del 2025, ha dimostrato che online è possibile reperire lastre, risonanze e altri esami clinici provenienti da sistemi medici male configurati oppure facilmente violabili a priori.

I dispositivi medici vulnerabili, qualche numero

Partiamo dall’indagine Cynerio, i cui punti salienti suggeriscono che, esaminando 10 milioni di dispositivi medici in oltre 300 ospedali, ci si scontra con questa situazione:

- Il 53% dei dispositivi soffre di almeno una vulnerabilità nota.

- Il 33% rientra nel livello di rischio critico.

- Le pompe per infusione sono le più vulnerabili. Il 73% di queste sono facilmente violabili e, non di meno, rappresentano il 38% dei dispositivi IoT ospedalieri.

Per lo più sono dispositivi che appoggiano su sistemi operativi obsoleti (Windows XP o comunque versioni precedenti a Windows 10) e la cui password predefinita non è mai stata modificata.

Quello delle password banali, mai modificate o del tutto assenti è un problema longevo che attanaglia qualsiasi comparto e qualsiasi organizzazione.

Inoltre, scomodando un terzo report che qui trattiamo solo di sponda, è possibile risalire alle cause primigenie che minano l’affidabilità degli strumenti medici connessi.

Infatti, il report State of CPS Security: Healthcare Exposures 2025 curato dall’azienda di cybersecurity Claroty, ha ricostruito che le sofferenze più ricorrenti conducono a:

- Connessioni non sicure a internet espongono i dispositivi a intercettazioni e attacchi.

- Vulnerabilità note e già usate in campagne ransomware rimangono senza patch.

- Assenza di segmentazione di rete che permette a software malevoli di propagarsi con maggiore facilità.

Nello specifico Il report Claroty ha analizzato 2,25 milioni di dispositivi IoMT (Internet of Medical Things) e 647.000 dispositivi OT (Operational Technology) in 351 organizzazioni sanitarie.

L’esposizione online dei dati sanitari

L’indagine condotta da Modat è altrettanto allarmante. È possibile trovare online i più svariati esami medici ed è un fatto oggettivamente grave che presta il fianco alle attività dei cyber criminali, storicamente attratti dai dati sanitari.

Nel 2024 la data breach subita da Synlab ha rilanciato una questione di per sé ovvia: la sensibilità dei dati che riguardano la salute dei singoli non ha uguali e, a ulteriore dimostrazione della passione del cyber crimine per la sanità, va segnalato che la preoccupazione ha raggiunto anche le nostre latitudini. Si tratta di un problema globale che richiede una risposta condivisa e altrettanto diffusa.

Le conseguenze

Pur correndo il rischio di proporre una narrazione catastrofistica, è doveroso evidenziare le conseguenze estreme della scarsa cyber igiene nel dominio della sanità. L’esposizione dei dispositivi medici e le ormai abituali fughe di dati si traducono in:

- Possibili (ma non semplici) manipolazioni dei parametri vitali dei pazienti, con il rischio che le diagnosi e quindi i trattamenti risultino sbagliati.

- Sospensione delle cure. L’inefficacia sostanziale di sistemi compromessi vanifica il percorso terapeutico.

- Sfiducia diffusa. I pazienti potrebbero rifiutare l’ausilio di macchinari e di cure specifiche.

- Estorsioni a danno delle strutture sanitarie e delle aziende colpite da data breach.

La cosa peggiore che può succedere, e questo vale nella sanità come per qualsiasi altro contesto, è un raffreddamento dell’avanzata tecnologica vuoi per sfiducia generalizzata, vuoi per la diminuzione degli investimenti.

La necessità di un cambio di passo

Il problema è universale, così come sono universali i rimedi per limitare i rischi. Gli accorgimenti che giovano alla sanità sono per lo più identici a quelli che si applicano ai dispositivi usati in qualsiasi altro comparto. Tra questi vanno citati:

- L’installazione puntuale degli aggiornamenti firmware e software

- La gestione delle porte e dei protocolli di trasmissione dati

- La configurazione attenta dei dispositivi (password incluse)

- La disabilitazione dei servizi non necessari

- La protezione degli endpoint (e quindi dei certificati di sicurezza)

Le domande irrisolte

Proteggere i dispositivi è alla portata di tutti. Allora, perché c’è chi lo fa in modo perfettibile o non lo fa del tutto?

E, ancora, le tante violazioni subite da aziende ed enti che lavorano nel comparto della sanità, quanto fanno male alla digitalizzazione?

Domande che abbiamo girato a Pierluigi Paganini, Ceo Cybhorus e direttore dell’Osservatorio sulla Cybersecurity Unipegaso.

L’ingegner Paganini spiega quali limiti condizionano la sicurezza dei dispositivi: “Anche se proteggere i dispositivi sanitari può sembrare semplice, la realtà è molto più complessa.

Molte strutture ospedaliere faticano a garantire un livello adeguato di sicurezza informatica per ragioni concrete: mancano risorse economiche dedicate, personale IT qualificato e soprattutto una strategia di lungo periodo.

Secondo il 2023 HIMSS Cybersecurity Survey, oltre il 60% degli ospedali segnala carenze di budget e competenze come principali ostacoli alla protezione dei sistemi. In sanità, i dispositivi medici restano spesso in uso per decenni: apparecchiature obsolete e non più supportate dai produttori rimangono connesse alle reti cliniche senza patch di sicurezza aggiornate.

Un report del gruppo Unit 42 dell’azienda di cyber sicurezza Palo Alto Networks ha evidenziato che il 75% dei dispositivi medicali analizzati utilizzava sistemi operativi non più supportati, con gravi rischi di esposizione a malware e ransomware.

Il problema non è solo tecnologico: le configurazioni di fabbrica con password predefinite, la scarsa attenzione alle impostazioni di sicurezza e una limitata cultura della cybersecurity tra il personale aumentano ulteriormente la vulnerabilità delle strutture. È sufficiente un errore umano, come cliccare su un link malevolo o collegare una chiavetta infetta, per mettere a rischio la continuità delle cure.

Per rafforzare la resilienza del settore serve un approccio integrato. Bisogna agire sia sul fronte tecnologico, con investimenti costanti in sistemi aggiornati, segmentazione delle reti e monitoraggio proattivo, sia su quello umano, con formazione continua e consapevolezza diffusa tra medici, infermieri e tecnici. Allo stesso tempo, è cruciale la collaborazione tra produttori e ospedali: solo un impegno congiunto può ridurre le superfici di attacco e garantire ambienti clinici realmente sicuri, proteggendo al tempo stesso i pazienti e i dati sensibili.”

Una strada che appare in salita e che può pesare sulle spalle di tutta la digitalizzazione: “Le violazioni subite dal comparto sanitario rappresentano oggi uno dei principali ostacoli alla trasformazione digitale.

Gli attacchi ransomware e i furti di dati non solo paralizzano ospedali e cliniche, ma compromettono l’erogazione di servizi essenziali: interventi rinviati, diagnosi rallentate, cartelle cliniche inaccessibili. I principali rapporti di aziende di cyber sicurezza collocano la sanità come settore con il costo medio più alto per violazione di dati, oltre 10 milioni di dollari, quasi il doppio della media di altri comparti.

Questi numeri alimentano la diffidenza verso la digitalizzazione; i pazienti temono per la riservatezza dei propri dati, ma anche per la continuità delle cure, che dipendono sempre di più da dispositivi connessi e piattaforme cloud. Il problema è che molte strutture utilizzano ancora sistemi obsoleti.

Per invertire questa tendenza servono azioni concrete ed immediate: aggiornare infrastrutture e applicare patch con continuità, segmentare le reti per ridurre l’impatto di eventuali attacchi, investire in formazione per il personale sanitario e rafforzare la collaborazione con produttori e fornitori. Solo così si può garantire la sicurezza dei dati e dei dispositivi, tutelando sia la privacy sia il futuro stesso della sanità digitale”, conclude l’esperto.

如有侵权请联系:admin#unsafe.sh