【实验目的】

掌握chkrootkit对Linux系统rootkit木马的查杀方法。

【知识点】

1. chkrootkit介绍

chkrootkit是一款用于UNIX/Linux的本地rootkit检查工具,用于检查系统上已知的rootkit。它通过检查通常与rootkit相关的特定文件、目录和字符串,扫描系统以查找rootkit安装的任何迹象。它还可以检查可疑的网络活动和隐藏的进程。它可以帮助确保Linux系统的安全性。

像Tripwire一样,chkrootkit也是“事后诸葛亮”,其只能针对系统可能的漏洞以及已经被入侵的部分进行分析。它并没有防止入侵的功能。

2. chkrootkit的主要功能

检测是否被植入后门、木马、rootkit

检测系统命令是否正常

检测登录日志

3. rootkit

rootkit是Linux平台下最常见的一种木马后门工具,它主要通过替换系统文件来达到入侵和隐蔽的目的,这种木马比普通木马后门更加危险和隐蔽,普通的检测工具和检查手段很难发现这种木马。rootkit攻击能力极强,对系统的危害很大,它通过一套工具来建立后门和隐藏行迹,从而让攻击者保住权限,以使它在任何时候都可以使用root权限登录到系统。

4. rootkit主要有两种类型:文件级别和内核级别

(1) 文件级别的rootkit:

一般是通过程序漏洞或者系统漏洞进入系统后,通过修改系统的重要文件来达到隐藏自己的目的。在系统遭受rootkit攻击后,合法的文件被木马程序替代,变成了外壳程序,而其内部是隐藏着的后门程序。通常容易被rootkit替换的系统程序有login、ls、ps、ifconfig、du、find、netstat等。文件级别的rootkit,对系统维护很大,目前最有效的防御方法是定期对系统重要文件的完整性进行检查,如Tripwire、aide等。

(2) 内核级别rootkit:

是比文件级rootkit更高级的一种入侵方式,它可以使攻击者获得对系统底层的完全控制权,此时攻击者可以修改系统内核,进而截获运行程序向内核提交的命令,并将其重定向到入侵者所选择的程序并运行此程序。内核级rootkit主要依附在内核上,它并不对系统文件做任何修改。

【实验原理】

rootkit是一类入侵者经常使用的工具。这类工具通常非常的隐秘、令用户不易察觉,通过这类工具,入侵者建立了一条能够时常入侵系统,或者说对系统进行实时控制的途径。所以,要用chkrootkit 来定时监测系统,以保证系统的安全。

【软件工具】

服务器:kali2020一台;

软件:chkrootkit是系统rootkit扫描工具。

【实验目标】

掌握使用chkrootkit工具检测、查杀rootkit木马。

【实验步骤】

1. 下载安装配置chkrootkit(本实验已内置,无需下载)

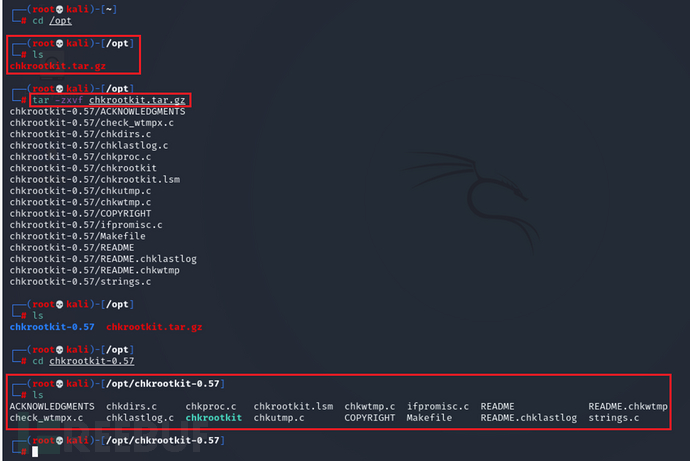

(1)其官方网站是http://www.chkrootkit.org。下载地址:ftp://ftp.chkrootkit.org/pub/seg/pac/chkrootkit.tar.gz。 实验环境中,已将软件放置在/opt/目录下。

(2)使用命令对其解压:tar –zxvf chkrootkit.tar.gz

Chkrootkit软件包含:

chkrootkit:这是一个shell脚本,用于检查系统二进制文件是否被rootkit修改。

ifpromisc.c:检查网络端口是否处于混杂模式(promiscuous mode)。

chklastlog.c:检查lastlog是否删除。

chkwtmp.c:检查wtmp是否删除。

check_wtmpx.c:检查wtmpx是否删除(仅适用于Solaris)

chkproc.c:检查可加载内核模块木马的痕迹。

chkdirs.c:检查可加载内核模块木马的痕迹。

strings.c:快捷的字符串替换。

chkutmp.c:检查utmp是否删除。

(3)首次,安装ch

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)