TP-Link路由器近日曝出编号为CVE-2025-9961的严重零日远程代码执行(RCE)漏洞。安全研究机构ByteRay已发布概念验证(PoC)利用代码,证实攻击者可通过该漏洞绕过地址空间布局随机化(ASLR)防护机制,完全控制受影响设备。该漏洞存在于路由器的用户驻地设备(CPE)广域网管理协议(CWMP)二进制文件中,该组件属于服务提供商用于远程设备管理的TR-069协议。

漏洞利用技术分析

漏洞核心是cwmp进程中存在的栈缓冲区溢出。ByteRay研究人员发现,通过发送恶意请求可覆盖程序计数器(PC),从而控制执行流程。但ASLR安全机制随机化关键数据区域内存地址的特性构成了主要障碍。

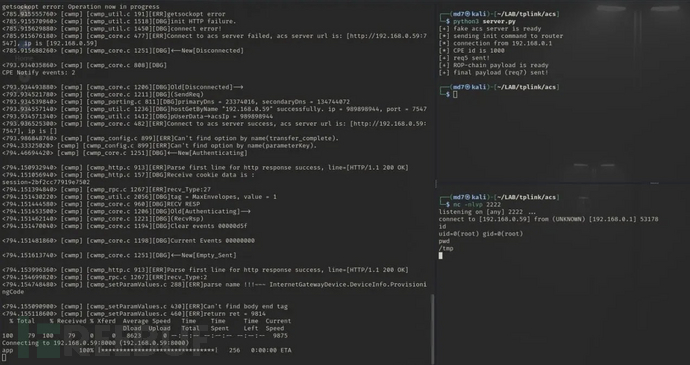

由于该漏洞利用不涉及泄露内存布局信息,研究人员开发出暴力破解策略:通过反复猜测标准C库(libc)基地址来定位system()函数位置。

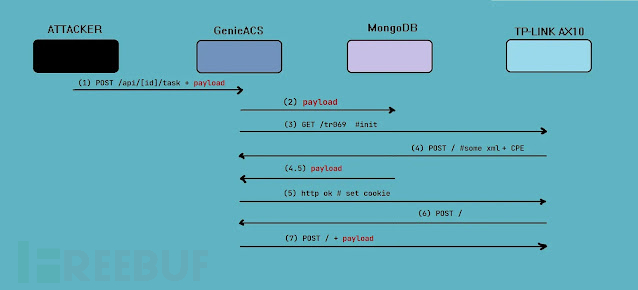

虽然错误猜测会导致cwmp服务崩溃,但研究人员指出,若攻击者能访问TP-Link网页管理界面,即可重启服务,使得暴力破解具备实操性。整个攻击流程要求路由器配置为接受攻击者的自定义自动配置服务器(ACS),最终通过包含载荷的SetParameterValues请求实施攻击。

攻击载荷采用返回libc(ret2libc)技术调用system()函数执行命令,该命令会指示路由器从攻击者控制的服务器下载并执行恶意二进制文件(如反弹shell),从而获取设备完全控制权。

漏洞发现与PoC发布

ByteRay研究团队在分析过程中发现,标准GenieACS平台会破坏二进制载荷导致利用失败,迫使其开发出能准确传输漏洞代码的自定义ACS模拟器。该团队已在GitHub发布完整技术分析报告和漏洞利用代码,声明该发布仅用于教育目的和安全研究,提醒管理员可借此测试自身设备安全性,但未经授权攻击他人系统属违法行为。

该漏洞危害性极高,成功利用可实现路由器完全远程控制,使攻击者能够拦截流量、对局域网发动进一步攻击或将设备纳入僵尸网络。此次研究揭示了TR-069等面向网络的管理协议的安全风险——即使微小的解析错误也可能演变为严重威胁,同时证明ASLR等防护机制可能被特殊攻击策略绕过。建议TP-Link路由器用户密切关注厂商固件更新并及时安装补丁。

参考来源:

TP-Link Router 0-Day RCE Vulnerability Exploited Bypassing ASLR Protections – PoC Released

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)