安全研究员Volticks近日发布了对CVE-2025-21692漏洞的深度技术分析报告。该漏洞存在于Linux内核的增强传输选择(Enhanced Transmission Selection, ETS)队列规则(qdisc)中,攻击者可利用该漏洞获取强大的内核级原语,最终实现远程代码执行(Remote Code Execution, RCE)。

漏洞成因分析

研究员在报告中指出:"CVE-2025-21692的漏洞点出现在ETS队列规则中。ETS具有分类功能且相当复杂,但相比之下这个漏洞本身却非常简单。"

漏洞源于ets_class_from_arg函数中的逻辑缺陷,该函数对类标识符的验证不当导致了越界访问。Volticks解释道:"正如补丁所示,参数中的类ID可以是0,这种情况下我们很可能触发下溢并读取越界数据。如果我们向该函数传入大于nbands的ID值,也存在触发上溢的可能性。"

漏洞利用机制

这种下溢条件使攻击者能够篡改ETS内部结构,特别是类的quantum字段——该字段在带宽调度中起着关键作用。通过操纵该字段,攻击者可破坏内存结构,为进一步利用创造条件。

Volticks的研究重点是将这个越界写入转化为可靠的利用原语。通过破坏ETS类结构,研究员发现了覆盖内核指针的方法:"最终我们实现了active->prev->next = &cl->alist这样的操作(此时active->prev已被控制)。触发方式非常简单——只需向接口发送一个数据包!"

这使得漏洞利用获得了"任意地址写入"原语,能够精心构造对内核内存的写入操作。

完整利用链构建

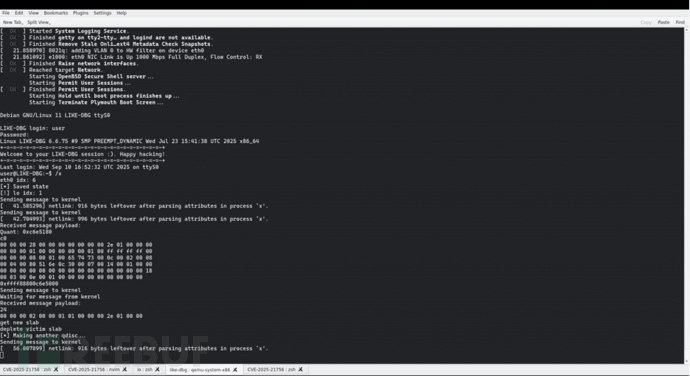

为了将内存破坏原语转化为完整利用,Volticks结合了跨缓存攻击、堆喷射和消息队列滥用等技术。关键突破点出现在针对PF_PACKET套接字的利用中:"PF_PACKET类型的套接字最终会分配在kmalloc-2k内存区域。所有struct sock结构体都包含一个名为skc_prot的成员,它本质上充当了特定协议族的函数虚表。"

通过用受控数据覆盖skc_prot虚表,漏洞利用成功劫持了执行流。配合精心构造的ROP链,研究员最终实现了内核权限提升和任意代码执行。

目前该漏洞的概念验证(Proof-of-Concept, PoC)利用代码已在Github平台发布。

参考来源:

From Simple Bug to RCE: A Flaw (CVE-2025-21692) in the Linux Kernel, PoC Published

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)