攻击活动重现

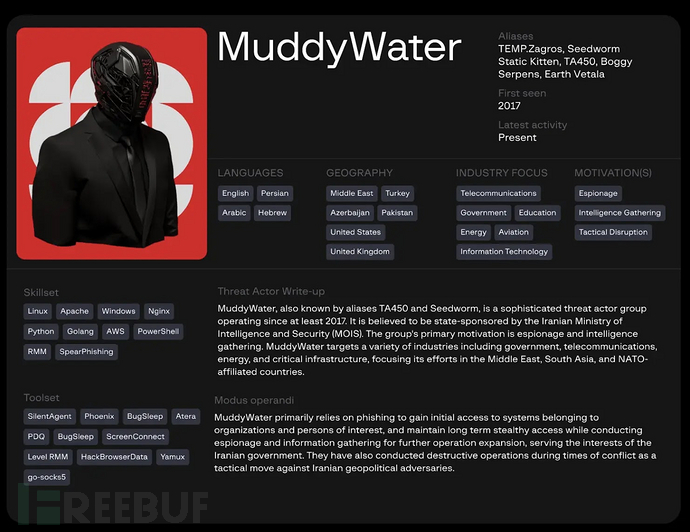

自2025年初以来,网络安全团队观察到伊朗国家支持的高级持续威胁(APT)组织MuddyWater的攻击活动显著增加。该组织最初通过广泛的远程监控和管理(RMM)漏洞利用发起攻击,现已转向使用定制化恶意软件后门和多阶段载荷的高度针对性攻击活动,旨在规避检测。

定制化攻击工具

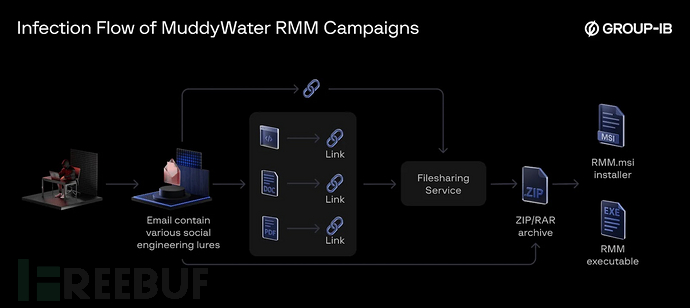

攻击者不再仅依赖现成工具,而是扩展了武器库,加入了BugSleep、StealthCache和Phoenix后门等定制化植入程序。这些组件协同工作,建立隐蔽立足点、窃取敏感数据,并大规模使用商业服务隐藏基础设施。攻击载体仍以嵌入恶意Microsoft Office文档的鱼叉式钓鱼邮件为主。

受害者会收到包含VBA宏的诱饵文档,这些宏会从受Cloudflare保护的域名下载并执行次级载荷。受感染主机随后会连接托管在主流和防弹服务提供商(从AWS、DigitalOcean到Stark Industries)上的命令与控制(C2)服务器,然后通过Cloudflare代理转移通信以隐藏原始IP。

Group-IB分析师指出,Cloudflare的反向代理服务极大增加了追踪活跃C2端点的难度,因为所有流量似乎都来自共享的Cloudflare主机。

初始加载器

执行时,初始加载器(通常命名为wtsapi32.dll)会解密并将StealthCache后门注入合法进程。

StealthCache通过HTTPS建立伪TLV协议,在端点/aq36发送和接收加密命令,在/q2qq32报告错误。Group-IB分析师发现了自定义XOR例程,这些例程会从受害者的设备和用户名字符串中动态派生解密密钥,在不匹配的主机上执行时会阻碍沙箱分析。

多阶段攻击链

在最新攻击阶段,MuddyWater采用多阶段方法投放三重载荷:初始VBA投放器、Fooder等加载器以及StealthCache等功能丰富的后门。收到命令代码后,StealthCache会执行从交互式shell到文件窃取等各种操作:

// 解密函数片段

void decrypt_payload(uint8_t *buffer, size_t size, const char *key) {

for (size_t i = 0; i < size; ++i) {

buffer[i] ^= key[i % strlen(key)];

}

}

随后,Phoenix后门会从加载器的内存空间部署。Phoenix通过/register向其C2注册,然后定期向/imalive发送信标,并轮询/request获取进一步指令。这种模块化设计无需写入磁盘即可无缝更新命令和交换载荷,增强了持久性并最小化了取证痕迹。

通过利用Cloudflare隐藏真实服务器端点,并集成与主机标识符绑定的动态解密密钥,MuddyWater构建了一个弹性十足的多阶段感染链,使网络防御者难以追踪。持续监控与Cloudflare关联的域名,同时警惕分析独特的互斥体名称和C2 URL模式,对于预防新攻击活动和保护关键基础设施至关重要。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)