VoidProxy 是一种 Phishing-as-a-Service 工具,专门针对 Microsoft 和 Google 账户,并可攻击单点登录 (SSO) 系统。通过多阶段钓鱼页面和中间人技术实时拦截凭证、MFA 代码和会话令牌。 2025-9-17 15:46:22 Author: www.cybersecurity360.it(查看原文) 阅读量:11 收藏

VoidProxy è un servizio di Phishing-as-a-Service (PhaaS) recentemente analizzato da Okta Threat Intelligence. Questo strumento si rivolge in particolare agli account Microsoft e Google, ma può anche colpire account protetti da provider di Single Sign-On (SSO) esterni, come Okta, tramite pagine phishing di secondo stadio che imitano flussi di autenticazione federati.

In pratica VoidProxy rappresenta una minaccia che supera i controlli classici di sicurezza via e-mail e autenticazione, attraverso tecniche Adversary-in-the-Middle (AitM) per intercettare in tempo reale le credenziali, i codici MFA e i token di sessione.

VoidProxy: le fasi del funzionamento

L’attacco di VoidProxy si articola in più stadi, partendo dall’invio del messaggio di phishing.

Le e-mail malevole provengono spesso da account di provider di servizi di posta elettronica legittimi ma compromessi per sfruttare la loro reputazione, come Constant Contact, Active Campaign e NotifyVisitor.

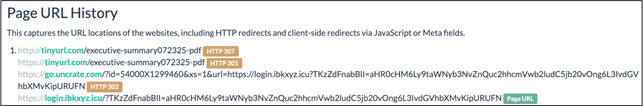

Nei messaggi sono inseriti short link (come TinyURL) che, attraverso una serie di redirect, conducono a siti di phishing di primo livello con domini registrati su TLD economici e a basso profilo.

Fonte: Okta Security.

All’apertura del link la vittima si trova davanti ad una sfida CAPTCHA di Cloudflare per verificare l’assenza di bot automatizzati e se il controllo viene superato, il browser viene indirizzato attraverso un Cloudflare Worker che svolge la funzione di selezionare il contenuto adatto al bersaglio.

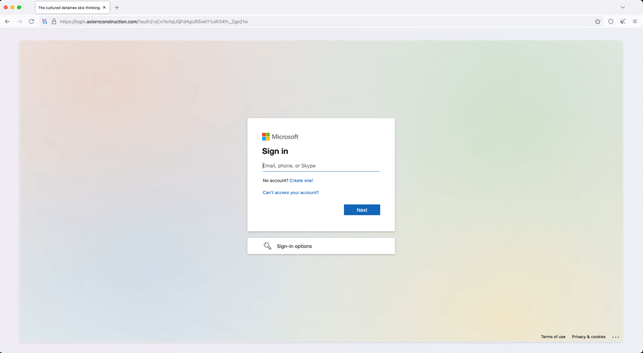

In seguito, viene visualizzata una pagina phishing perfettamente identica al portale legittimo (Microsoft o Google), ma con comportamenti differenziati a seconda che l’utente abbia o meno un account federati.

“Gli utenti federati vengono reindirizzati a landing page aggiuntive di seconda fase dopo aver fornito le credenziali principali per il proprio account Microsoft o Google. Gli utenti non federati vengono reindirizzati direttamente ai server Microsoft e Google tramite l’infrastruttura proxy”, spiega Houssem Eddine Bordjiba, Senior Identity Threat Intelligence Engineer di Okta Security.

Fonte: Okta Security.

In pratica, solo in presenza di account federati, una pagina di phishing di seconda fase simulerà il flusso di autenticazione. Qualora l’utente inserisca le proprie credenziali, esse verranno passate attraverso un server proxy AitM che le inoltrerà al servizio autentico.

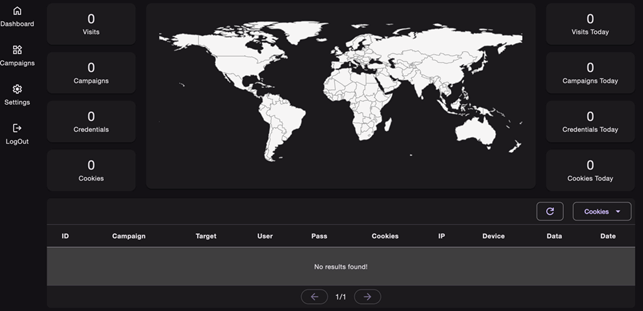

Quando il servizio legittimo emetterà un cookie di sessione, VoidProxy lo intercetterà creando anche una copia da rendere disponibile agli attaccanti direttamente sul pannello di amministrazione della piattaforma.

“Il server funge da reverse proxy per acquisire e inoltrare informazioni, inclusi nomi utente, password e risposte MFA, a servizi legittimi come Microsoft, Google e Okta. Quando il servizio legittimo convalida l’autenticazione ed emette un cookie di sessione, il server proxy VoidProxy lo intercetta. Una copia del cookie viene esfiltrata e resa disponibile all’aggressore tramite il pannello di amministrazione. L’aggressore è ora in possesso di un cookie di sessione valido e può accedere all’account della vittima”, continua Houssem Eddine Bordjiba nel suo rapporto.

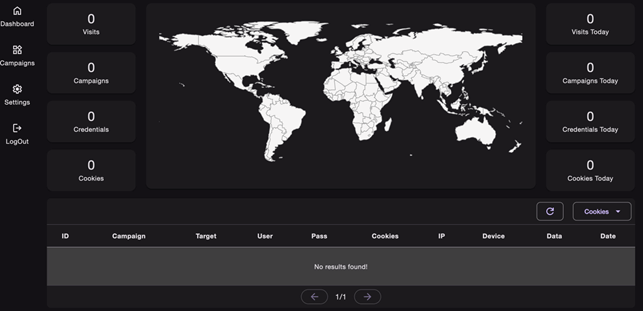

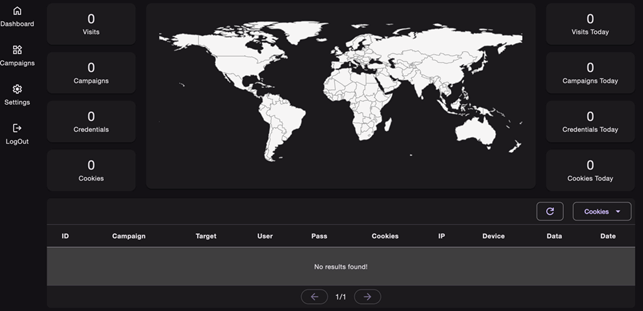

La presenza di un pannello di amministrazione implica pertanto un ecosistema sofisticato dietro a questo servizio phishing, confermando che il tool è progettato per essere venduto come piattaforma a operatori terzi per configurare campagne, monitorare le vittime in tempo reale, integrare notifiche e scaricare i dati rubati in autonomia.

Fonte: Okta Security.

Infrastruttura e tecniche di evasione

Come descritto nelle fasi di funzionamento, VoidProxy opera con una struttura che combina componenti frontend altamente variabili e temporanei, e un backend più persistente ma ben mascherato.

I domini frontend sono spesso registrati con TLD “usa e getta” e con reputazione bassa come .icu, .sbs, .cfd, .xyz, .top e .home, mentre i server backend si appoggiano su servizi serverless e DNS dinamici.

L’uso di Cloudflare risulta inoltre fondamentale sia per nascondere l’IP reale del server di phishing che per gestire CAPTCHA e filtri.

Infine, i Cloudflare Workers vengono utilizzati come dei guardiani che decidono quale traffico lasciare passare verso le pagine phishing, proteggendo l’infrastruttura da scan automatici o bot di analisi.

VoidProxy: difese e mitigazioni

Per contrastare VoidProxy, è fondamentale implementare una autenticazione forte e resistente al phishing.

Strumenti come Okta FastPass, FIDO2/WebAuthn, passkey e chiavi hardware sono più difficili da attaccare rispetto a metodi basati su codici OTP via app o SMS.

Un’altra misura consiste nel limitare l’accesso ad applicazioni sensibili solo da dispositivi gestiti e protetti, e monitorare anomalie nei pattern d’accesso.

È altrettanto importante formare gli utenti per riconoscere i segnali di e-mail e di pagine di phishing e stabilire procedure semplici per le segnalazioni.

Quando possibile, l’autenticazione, per attività particolarmente sensibili, dovrebbe richiedere anche un ulteriore livello di verifica, come meccanismi per legare le sessioni a precondizioni note allo scopo di prevenire l’uso illecito dei token sottratti.

如有侵权请联系:admin#unsafe.sh