高危漏洞曝光

研究人员在LG智能电视的WebOS系统中发现一个严重漏洞,同一本地网络中的攻击者可利用该漏洞绕过认证机制,完全控制设备。该漏洞影响包括LG WebOS 43UT8050在内的多款机型,可使未认证攻击者获取root权限、安装恶意应用并彻底入侵电视系统。该漏洞在2025年TyphoonPWN黑客大赛上披露并获得一等奖。

攻击链分析

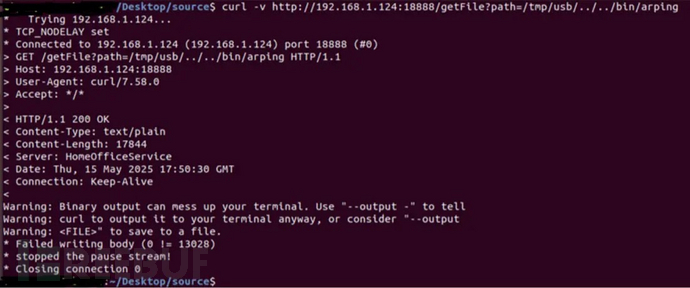

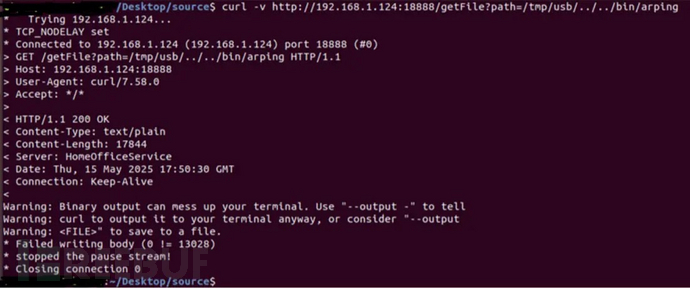

攻击始于电视运行的browser-service服务缺陷。当连接USB存储设备时,该服务会在18888端口激活,并暴露一个API端点/getFile,本意是允许对等设备从特定目录下载文件。

据SSD-Disclosure披露,漏洞源于path参数缺乏有效输入验证,导致存在路径遍历(path traversal)风险。攻击者无需认证即可请求并下载电视文件系统中的任意文件。

权限提升路径

通过该路径遍历漏洞,攻击者可访问敏感系统文件,主要目标是位于/var/db/main/的数据库文件,其中包含曾与电视secondscreen.gateway服务配对的客户端认证密钥。获取这些密钥后,攻击者可伪装成合法客户端连接secondscreen服务,绕过所有认证检查,获得电视核心功能的高权限访问。

设备完全控制

成功认证secondscreen服务后,攻击者具备开启设备开发者模式的权限,进而使用开发者工具安装任意应用,包括用于监视用户、窃取数据或将电视纳入僵尸网络的恶意软件。概念验证显示,攻击者可利用此访问权限执行任意命令,最终获取root控制权接管电视。整个过程可通过简单脚本实现自动化,一旦获得本地网络初始访问权限即可快速利用。

LG公司已发布安全公告SMR-SEP-2025,敦促用户更新至最新固件以缓解威胁。

参考来源:

LG WebOS TV Vulnerability Let Attackers Bypass Authentication and Enable Full Device Takeover

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)