跨国联合执法行动

微软数字犯罪部门(DCU)宣布与Cloudflare合作,查封了金融犯罪团伙RaccoonO365使用的338个钓鱼域名。该团伙自2024年7月以来,通过其开发的钓鱼即服务(PhaaS)工具包,从94个国家窃取了超过5,000个Microsoft 365账户凭证。

DCU助理总法律顾问Steven Masada表示:"我们获得了纽约南区法院的授权令,查封了与该服务相关的338个网站,摧毁了其技术基础设施,切断了犯罪分子接触受害者的渠道。此案表明,网络犯罪分子无需高超技术就能造成广泛危害——像RaccoonO365这样的简易工具使网络犯罪几乎人人可为,将数百万用户置于风险之中。"

技术打击细节

Cloudflare的取缔行动始于2025年9月2日,后续措施在9月3日至4日实施,包括:封禁所有已识别域名、设置钓鱼警告拦截页面、终止相关Workers脚本运行以及冻结用户账户。整个行动于9月8日完成。

被微软追踪为Storm-2246的RaccoonO365采用订阅制向其他犯罪分子提供服务,使用者无需专业技术即可发起大规模钓鱼攻击和凭证窃取。其订阅方案为:30天355美元,90天999美元。运营者宣称该工具托管在防弹虚拟专用服务器上,且"专为专业犯罪者设计,拒绝低端用户"。

攻击手法分析

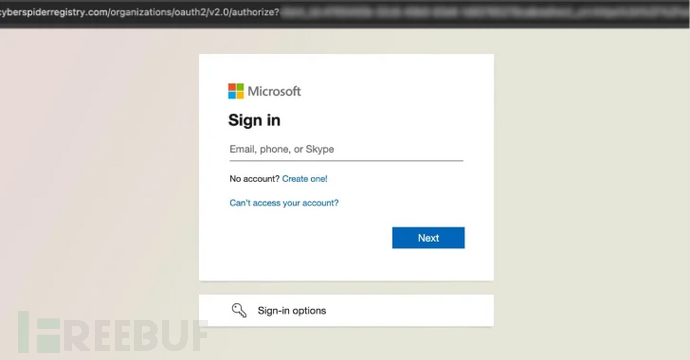

据Morado研究,RaccoonO365自2024年9月开始活跃。攻击者通常伪造微软、DocuSign、SharePoint等知名品牌的邮件,诱导受害者点击仿冒页面窃取凭证。这些钓鱼邮件往往是恶意软件和勒索软件攻击的前奏。

最令防御者担忧的是,攻击者滥用Cloudflare Turnstile验证码服务和Workers脚本实现自动化检测,确保只有特定目标能访问钓鱼页面,大幅提升攻击精准度。

犯罪规模与溯源

今年4月,微软曾警告多起利用税务主题传播Latrodectus等恶意软件的钓鱼活动,其中部分攻击通过RaccoonO365实施。这些活动已针对美国2,300多家机构,包括至少20家医疗实体。

微软指出:"RaccoonO365用户每天可输入9,000个目标邮箱地址,并采用复杂技术绕过多因素认证。该团伙近期还推出AI驱动的RaccoonO365 AI-MailCheck服务,旨在提升攻击规模和成功率。"

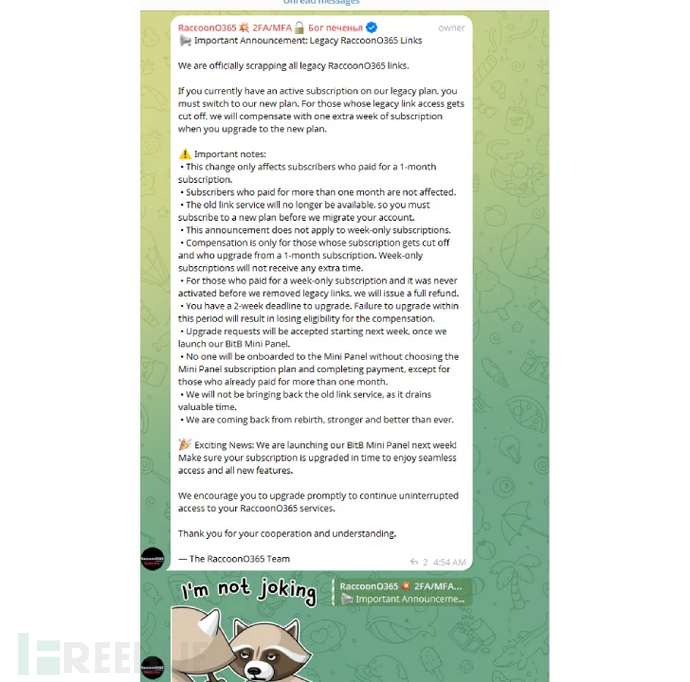

调查显示,RaccoonO365幕后主使为尼日利亚人Joshua Ogundipe,其通过850人规模的Telegram频道推广该工具,已收取至少10万美元加密货币。虽然微软估计该团伙售出100-200份订阅,但实际数字可能更高。

后续影响

由于操作安全疏漏暴露了加密货币钱包,微软得以锁定嫌疑人。目前Ogundipe等五名共犯仍在逃,但微软已向国际执法机构提交刑事转介。

Cloudflare表示,此次大规模取缔行动旨在提高犯罪成本,震慑滥用其基础设施的恶意分子。遭到打击后,攻击者宣布"废弃所有旧版RaccoonO365链接",并为受影响用户提供"额外一周订阅"作为补偿。

Cloudflare强调:"这标志着我们从被动单域名取缔转向主动大规模破坏的战略转变,旨在彻底摧毁攻击者在平台上的运营基础设施。"

参考来源:

RaccoonO365 Phishing Network Shut Down After Microsoft and Cloudflare Disrupt 338 Domains

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)