攻击者正越来越多地利用复杂技术在云环境中维持长期访问权限,新出现的AWSDoor工具正在成为主要威胁。该工具可自动化执行一系列IAM(身份和访问管理)及基于资源的持久化方法,使攻击者无需部署传统恶意软件就能隐藏在AWS账户中。

**核心发现**

1. AWSDoor通过注入AccessKeys(访问密钥)和后门TrustPolicies(信任策略)暗中利用IAM

2. 利用被污染的Lambda layers(Lambda层)实现基于资源的持久化

3. 禁用CloudTrail(云审计)日志记录,滥用S3生命周期规则,并解除账户关联

基于IAM的后门与恶意策略

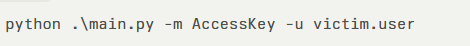

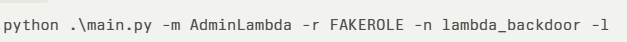

RiskInsight报告指出,AWSDoor滥用AWS IAM创建隐蔽后门。通过向被入侵的IAM用户注入AccessKeys,攻击者可确保命令行界面(CLI)持久化访问。AWSDoor只需简单调用:

即可创建新的AccessKey密钥对,为攻击者提供与合法流量混为一体的凭证。为避免检测,该工具还能列出现有密钥、停用闲置密钥并清除痕迹。

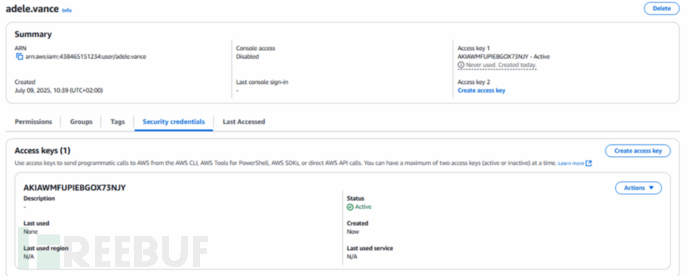

除AccessKeys外,AWSDoor还会篡改TrustPolicy文档以植入IAM角色后门。

通过更新角色的信任策略以包含攻击者控制的主体,攻击者可确保获得持久的跨账户AssumeRole能力。新策略注入的声明允许从外部账户执行sts:AssumeRole操作,从而提供无需凭证的持久访问,这种操作还能规避CloudTrail的简单凭证日志记录。

基于资源的持久化技术

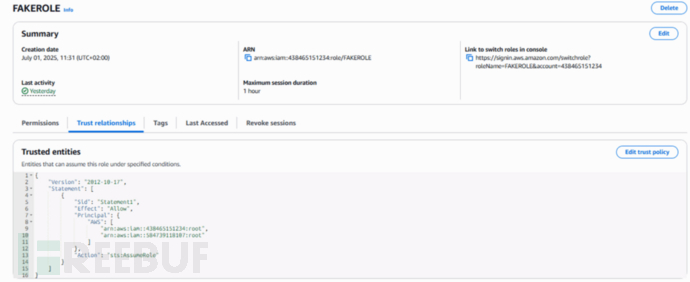

AWSDoor的基于资源持久化模块利用了AWS服务本身。例如AdminLambda模块会附加权限过高的角色来提供恶意Lambda函数或层:

其中-l标志指示AWSDoor部署包含污染库的Lambda层,这些库会覆盖合法函数(如植入后门的requests.get()),确保每次函数执行时都能运行恶意代码。通过API Gateway或Function URL暴露后,该Lambda函数就变成了远程shell。这种隐蔽策略将恶意代码隐藏在函数主体之外,可绕过常规控制台检查和内联代码审查。

防御建议

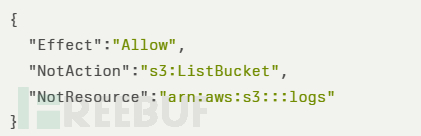

安全团队必须持续监控IAM策略变更,特别是CreateAccessKey、UpdateAssumeRolePolicy和PutRolePolicy等CloudTrail事件。AWS Config自定义规则可标记授予近似管理员权限的恶意NotAction声明:

此外,防御者还应审计Lambda层附件(UpdateFunctionConfiguration)并验证所有外部可访问的function URL。同时采用云安全态势管理(CSPM)和云终端检测响应(EDR)解决方案,可检测异常的IAM修改和非常规运行时行为。

正如AWSDoor所展示的,攻击者正转向基于配置的持久化技术,这使得严格的策略审计和遥测数据完整性对维护AWS环境安全至关重要。

参考来源:

AWSDoor – New Persistence Technique Allows Attackers to Hide Malware Within AWS Cloud Environment

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)