僵尸网络的崛起与扩张

AISURU僵尸网络最初由XLab在2024年披露,现已迅速成为DDoS领域最危险的威胁之一。仅2025年,该网络就与多起破纪录攻击事件相关联,包括被Cloudflare成功缓解的惊人11.5Tbps攻击。这个最初专注于DDoS的僵尸网络现已演变为多功能犯罪基础设施,业务范围扩展至住宅代理服务。

XLab研究人员指出:"2025年以来,全球DDoS攻击的峰值带宽屡破历史纪录,从年初的3.12Tbps攀升至最近的11.5Tbps。在多起高影响或破纪录的攻击事件中,我们都发现名为AISURU的僵尸网络在幕后运作。"

核心团队与入侵手段

AISURU背后的组织由代号为Snow、Tom和Forky的三名运营者组成,他们通过利用消费级网络设备漏洞声名狼藉。2025年4月,Tom入侵了Totolink路由器固件更新服务器,劫持更新请求分发恶意软件。XLab强调:"此次入侵使AISURU规模迅速扩大,短时间内就控制了超过10万台设备。"

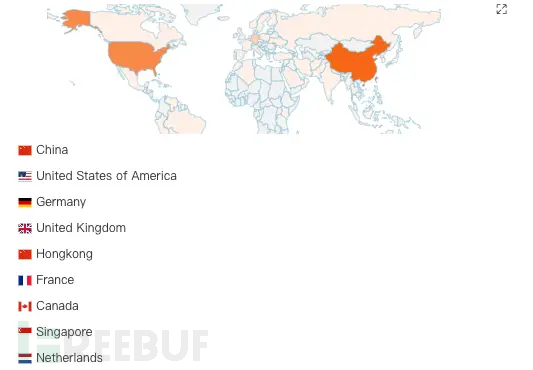

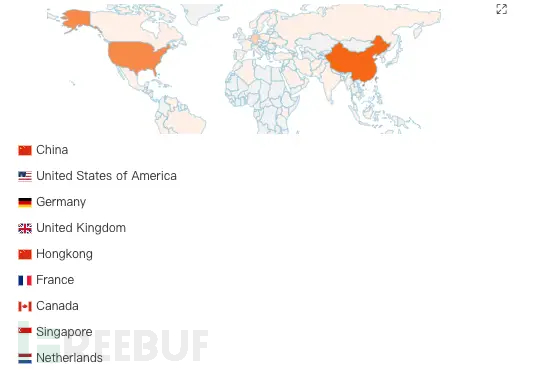

截至2025年年中,该僵尸网络已增长至近30万个活跃节点,其中多为分布在中国、美国、德国、英国和香港的家庭路由器。

受害者地理分布 | 图片来源:XLab

技术特征与对抗手段

AISURU运营团队以张扬作风闻名,报告描述他们"行事高调,常以'娱乐'为由对ISP发动极具破坏性的攻击"。该组织还与Rapperbot等竞争僵尸网络爆发冲突,争夺脆弱设备的控制权。AISURU样本中甚至包含嘲讽竞争对手的加密信息:"tHiS mOnTh At qiAnXin shitlab a NeW aisurU vErSiOn hIt oUr bOtMoN sYsTeM dOiNg tHe CHAaCha sLiDe"。

该僵尸网络持续更新恶意软件,采用先进加密、混淆和规避技术,最新版本具备:

- 改进的RC4算法用于通信加密

- 反虚拟机与反调试检测(可识别Wireshark、VMware、VirtualBox等)

- 进程名称欺骗(伪装成telnetd、dhclient等良性Linux守护进程)

- 内存杀手规避技术以延长运行时间

这些措施使AISURU更难分析与清除,确保其在庞大设备池中的持久性。

商业模式转型

虽然AISURU早期因大规模DDoS攻击(包括2025年9月的11.5Tbps事件)闻名,但现已进军代理服务领域。XLab指出:"显然,AISURU不再满足于单一的DDoS商业模式,正利用其庞大节点池拓展代理服务实现变现。"

通过控制具有高带宽的受感染路由器,AISURU运营者开始提供住宅代理服务——这项利润丰厚的业务在匿名访问和绕过地理限制方面需求旺盛。AISURU的规模和适应性展示了DDoS僵尸网络与代理服务日益融合的趋势。攻击者不仅可租用AISURU发动破坏性流量攻击,还能利用其基础设施进行更隐蔽的操作,包括欺诈、凭据填充和网络间谍活动。

参考来源:

AISURU Botnet: From Record-Breaking DDoS to Residential Proxy Empire

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)