研究人员最新披露,一种名为Phoenix的新型Rowhammer攻击变种能够绕过现代DDR5内存芯片的最新防护机制。这是首个在配备DDR5内存的商用系统上实现实际权限提升的攻击,打破了"新一代内存模块对此类威胁免疫"的固有认知。

Rowhammer是一种长期存在的硬件漏洞,其原理是通过反复访问(或称"锤击")DRAM芯片中的内存单元行,产生电磁干扰,导致相邻未访问行的比特位翻转。虽然此前多数攻击针对的是较旧的DDR3和DDR4内存,但DDR5在设计时采用了更先进的DRAM目标行刷新(TRR)机制来防范此类攻击。

自校正同步技术突破防御

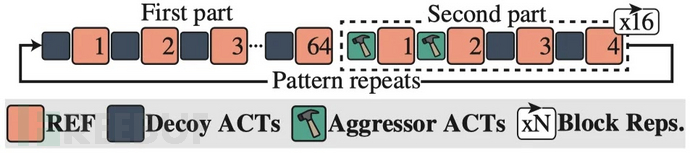

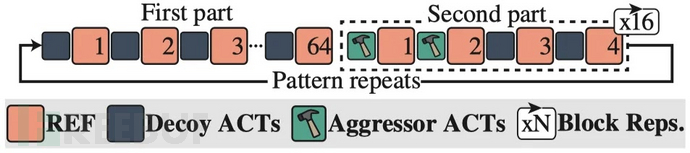

苏黎世联邦理工学院和谷歌的研究团队发现,SK海力士DDR5芯片中的TRR机制相比DDR4采用了更复杂、更长时间跨度的检测模式。要绕过这些防御,攻击必须与内存控制器发出的数千个周期性刷新命令保持同步。现有同步技术因频繁错过刷新命令而失去同步,导致攻击失效。

Phoenix攻击的核心创新在于研究人员提出的"自校正同步"技术。该技术不再试图避免错过刷新命令,而是设计成能够检测到错过的刷新,并自动重新调整锤击模式。

通过逆向分析TRR机制的行为特征,研究团队开发出能够利用防御"盲区"的自定义锤击模式,在监控较弱的刷新间隔内针对特定内存位置实施攻击。这使得攻击即使在默认设置的普通商用计算机上,也能维持足够长时间的同步状态,积累足够的"锤击"次数以引发比特位翻转。

实际攻击效果显著

测试表明,Phoenix攻击效果显著。在所有15个受测的SK海力士商用DDR5内存模块(生产于2021至2024年间)上都成功触发了比特位翻转。研究人员利用这些比特位翻转,开发出首个针对DDR5的端到端Rowhammer漏洞利用程序,最快仅需109秒即可在测试系统上获取最高权限(root)。该漏洞已被分配编号CVE-2025-6202。

2025年6月,研究团队已向SK海力士、CPU厂商及主要云服务商负贵披露了这一发现。虽然将内存刷新率提高三倍可缓解该攻击,但会导致8.4%的显著性能损失。研究人员强调,Phoenix攻击表明制造商需要实施可验证的安全原则,而非依赖可能被攻破的专有模糊防护措施。

参考来源:

New Phoenix Rowhammer Attack Variant Bypasses Protection With DDR5 Chips

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)