针对中文用户的SEO投毒攻击通过伪造软件下载网站传播恶意程序如HiddenGh0st和Winos,并利用仿冒域名和多阶段投放机制诱骗用户下载。攻击者还利用GitHub Pages分发恶意软件,并采用BYOVD技术对抗安全软件。新型kkRAT恶意软件具备全面监控和远程控制功能。 2025-9-15 03:17:0 Author: www.freebuf.com(查看原文) 阅读量:9 收藏

搜索引擎优化投毒攻击瞄准中文用户

网络安全公司Fortinet FortiGuard Labs于2025年8月发现,中文用户正成为搜索引擎优化(SEO)投毒攻击的目标。攻击者通过伪造软件下载网站传播恶意程序。

"攻击者使用SEO插件操纵搜索结果排名,并注册与正规软件网站高度相似的仿冒域名,"研究员Pei Han Liao表示,"通过精心设计的文字表述和细微字符替换,诱骗受害者访问虚假页面并下载恶意软件。"

该攻击活动会投放HiddenGh0st和Winos(又称ValleyRAT)等恶意软件家族,二者均为Gh0st RAT远程访问木马的变种。值得注意的是,Winos的使用已被归因于名为Silver Fox的网络犯罪组织,该组织也被追踪为SwimSnake、The Great Thief of Valley(或Valley Thief)、UTG-Q-1000和Void Arachne,据信至少自2022年起活跃。

多阶段恶意软件投放机制

在Fortinet记录的最近攻击链中,当用户在Google搜索DeepL Translate、Google Chrome、Signal、Telegram、WhatsApp和WPS Office等工具时,会被重定向至虚假网站,通过木马化的安装程序投放恶意软件。

Fortinet解释称:"这些网站使用名为nice.js的脚本控制恶意软件投放流程。该脚本遵循多阶段链:首先调用返回JSON数据的下载链接,其中包含次级链接;该次级链接再指向另一个JSON响应,最终重定向至恶意安装程序的真实下载地址。"

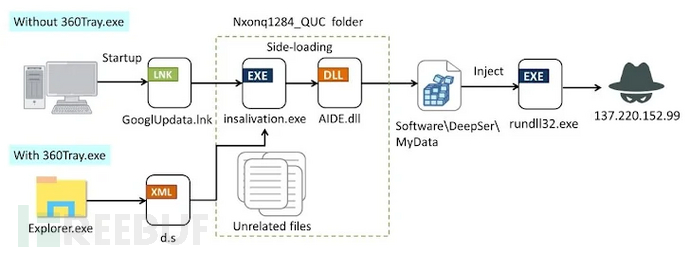

安装程序中包含名为EnumW.dll的恶意动态链接库,该文件会执行多项反分析检查以规避检测,包括提取另一个DLL文件(vstdlib.dll)通过增加内存占用拖慢分析工具性能。第二个DLL文件还负责解压并启动主载荷,但会先检查受感染主机是否安装360 Total Security安全软件。若存在,恶意软件会使用TypeLib COM劫持技术建立持久性,最终启动Windows可执行文件insalivation.exe。

若主机未安装安全软件,攻击者会创建指向同一可执行文件的Windows快捷方式实现持久化。最终感染目标是侧加载名为AIDE.dll的动态链接库,该文件具备三项核心功能:

- 命令与控制(C2):与远程服务器建立通信,以加密格式交换数据

- 心跳机制:收集系统与受害者数据,并根据硬编码列表枚举运行中的安全产品进程

- 监控功能:评估受害者环境以确认持久性、跟踪用户活动并向C2服务器发送信标

C2模块还支持下载额外插件、记录键盘输入与剪贴板数据,甚至劫持与以太坊和泰达币相关的加密货币钱包。部分已识别插件能够监控受害者屏幕,此前已被确认为Winos框架的组成部分。

新型kkRAT加入攻击矩阵

与此同时,Zscaler ThreatLabz自2025年5月初发现另一起针对中文用户的攻击活动,涉及此前未记录的kkRAT恶意软件,以及Winos和FatalRAT。

Zscaler研究员Muhammed Irfan V A指出:"kkRAT与Gh0st RAT和中国网络犯罪分子常用的大灰狼远程控制工具存在代码相似性。该恶意软件采用类似Ghost RAT的网络通信协议,并在数据压缩后增加加密层。其功能包括替换剪贴板中的加密货币地址,以及部署Sunlogin、GotoHTTP等远程监控工具。"

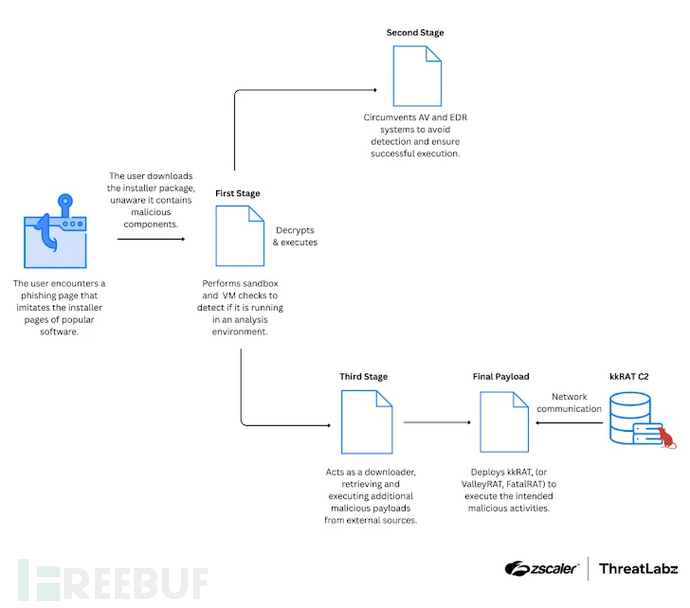

与此前攻击类似,该活动通过仿冒钉钉等流行软件的虚假安装页面投放三种木马。钓鱼网站托管于GitHub Pages,攻击者借此滥用合法平台的信任分发恶意软件。相关GitHub账户已被封禁。

受害者启动安装程序后,程序会执行系列检查以识别沙箱环境和虚拟机(VM),并尝试绕过安全软件。同时会请求管理员权限,若获授权将枚举并临时禁用所有活跃网络适配器,有效干扰杀毒软件正常运行。

BYOVD技术对抗安全软件

该恶意软件的显著特点是使用自带漏洞驱动(BYOVD)技术,通过复用RealBlindingEDR开源项目代码,解除主机安装的安全软件防护。其专门针对以下五款程序:

- 360安全卫士

- 360杀毒

- 火绒安全软件

- 金山毒霸

- QQ电脑管家

终止相关安全进程后,恶意软件会创建以SYSTEM权限运行的计划任务,执行批处理脚本确保用户每次登录后自动终止这些进程。此外还修改360 Total Security的Windows注册表项,疑似旨在禁用网络检查功能。完成这些操作后重新启用网络适配器恢复网络连接。

安装程序主要职责是启动shellcode,后者再从硬编码URL加载名为2025.bin的混淆shellcode文件。新获取的shellcode作为下载器获取output.log文件,进而从两个不同URL获取压缩包:

- trx38.zip:包含通过DLL侧加载启动的合法可执行文件与恶意DLL

- p.zip:包含存储加密最终载荷的longlq.cl文件

Zscaler表示:"恶意软件会为trx38.zip中的合法可执行文件创建快捷方式,将其加入启动文件夹实现持久化,并执行该文件以侧加载恶意DLL。该DLL随后解密并执行longlq.cl中的最终载荷。最终载荷根据下载的第二个压缩包而变化。"

kkRAT的全面监控能力

三种最终载荷之一的kkRAT在与C2服务器建立套接字连接后,会分析受害者设备并获取多种插件执行数据收集任务,包括:

- 屏幕捕获及模拟键盘鼠标输入

- 获取和修改剪贴板数据

- 启用远程桌面功能(如启动浏览器和终止进程)

- 通过shell接口实现远程命令执行

- 屏幕Windows管理

- 进程管理(枚举活跃进程并按需终止)

- 生成活跃网络连接列表

- 应用程序管理(枚举已安装软件及卸载特定程序)

- 检索自启动注册表键值列表

- 作为SOCKS5协议客户端与服务器间的代理路由数据

除插件外,kkRAT支持大量命令来调用插件功能:作为剪贴板劫持工具替换加密货币钱包地址;建立持久性;部署GotoHTTP和Sunlogin;清除360极速浏览器、Chrome、IE、Firefox、QQ浏览器、搜狗浏览器、Skype和Telegram的相关数据。

Zscaler强调:"kkRAT的命令和插件支持剪贴板劫持替换加密货币地址、安装Sunlogin和GotoHTTP等远程管理工具,以及中继可用于绕过防火墙和VPN的网络流量。"

参考来源:

HiddenGh0st, Winos and kkRAT Exploit SEO, GitHub Pages in Chinese Malware Attacks

如有侵权请联系:admin#unsafe.sh