网络安全研究人员发现一种名为Backdoor.WIN32.Buterat的复杂后门恶意软件正对企业网络构成重大威胁。该恶意软件采用高级持久化技术和隐蔽能力,使攻击者能够在受感染系统中长期保持未授权访问。

攻击手法与目标

该恶意软件通过精心策划的网络钓鱼活动、恶意电子邮件附件和植入木马的软件下载,主要针对政府和企业环境。与专注于即时破坏或数据窃取的传统恶意软件不同,Buterat更注重长期潜伏和隐蔽操作。

后门程序会与远程命令控制(C&C)服务器建立加密通信通道,使威胁行为者能够执行任意命令、部署额外有效载荷,并在网络基础设施中横向移动,同时规避传统检测机制。Point Wild研究人员发现的恶意软件样本SHA-256哈希值为f50ec4cf0d0472a3e40ff8b9d713fb0995e648ecedf15082a88b6e6f1789cdab,分析显示其使用Borland Delphi编译并采用了复杂的混淆技术。

该恶意软件会伪装其进程为合法的系统任务,并修改注册表键值以实现系统重启后的持久化。

高级线程操控与注入技术

Buterat采用的线程操控方法使其区别于典型后门实现。该恶意软件利用混淆的API调用,特别是SetThreadContext和ResumeThread,在不创建新进程或改变入口点的情况下实现对线程执行的精确控制。

这种技术使后门能够无缝劫持现有线程,大大增加了行为分析系统的检测难度。SetThreadContext API为攻击者提供了对线程状态的细粒度控制,使他们能够将恶意代码注入合法进程而不触发进程创建警报。修改线程上下文后,恶意软件使用ResumeThread激活执行流被篡改的受感染线程。

这种方法代表了一种高级规避机制,能够绕过企业环境中常见的轻量级行为检测系统。

感染特征与防御建议

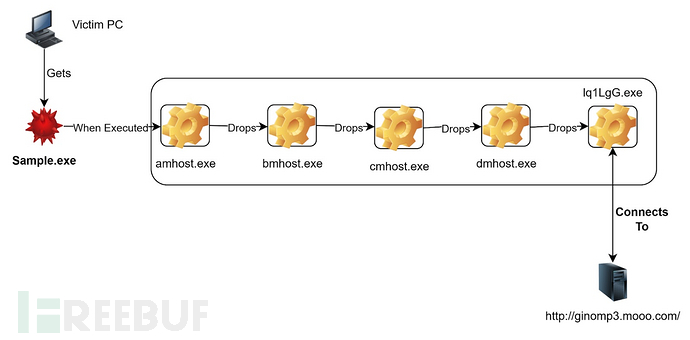

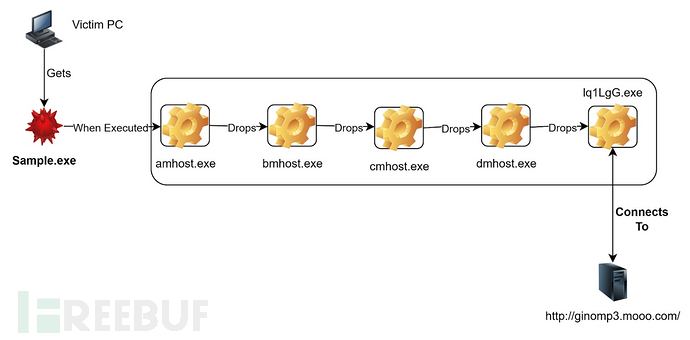

感染期间,Buterat会在用户目录中释放多个可执行文件,包括amhost.exe、bmhost.exe、cmhost.exe、dmhost.exe和lqL1gG.exe,建立多个持久化点。该恶意软件会尝试与位于http://ginomp3.mooo.com/的命令控制服务器通信,以实现数据窃取和额外有效载荷部署的远程控制能力。

安全团队应监控这些特定的入侵指标(IoC),并实施网络级阻断以防止与已知恶意基础设施的通信。

参考来源:

Buterat Backdoor Attacking Enterprises to Establish Persistence and Control Endpoints

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)