新型勒索软件浮出水面

2025年7月下旬,VirusTotal平台上出现了一系列文件名与臭名昭著的Petya和NotPetya攻击相关的勒索软件样本。与前辈不同,这款被ESET分析师命名为HybridPetya的新型威胁具备超越常规用户态执行的能力,可直接攻击易受攻击系统的UEFI固件。通过特制的cloak.dat压缩包和CVE-2024-7344漏洞利用,HybridPetya能够在老旧平台上绕过安全启动机制,将恶意EFI应用程序安装到EFI系统分区中。

双组件架构设计

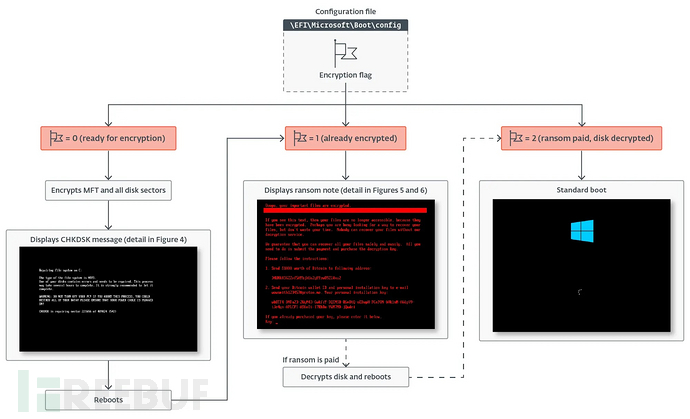

HybridPetya的出现标志着引导型恶意软件设计的重大演进。该恶意软件采用双组件架构:基于Windows的安装程序和EFI引导型恶意软件。部署时,安装程序会定位EFI系统分区,备份合法引导加载程序,投放Salsa20加密的配置文件(\EFI\Microsoft\Boot\config),并植入加密验证数组(\EFI\Microsoft\Boot\verify)。

HybridPetya执行逻辑概览(来源:Welivesecurity)

随后触发的蓝屏死机(BSOD)会强制系统通过被入侵的引导加载程序重新加载,在下次启动时激活EFI组件。ESET研究人员发现,HybridPetya同时支持传统BIOS和UEFI系统,但其真正创新在于通过CVE-2024-7344漏洞绕过UEFI安全启动机制。

漏洞利用技术

在未安装微软2025年1月dbx更新的受影响系统中,恶意reloader.efi应用程序会伪装成受信任的微软签名二进制文件。执行时,它会将伴随的cloak.dat文件视为合法有效载荷,在不进行签名验证的情况下加载并执行经过XOR混淆的EFI引导型恶意软件。

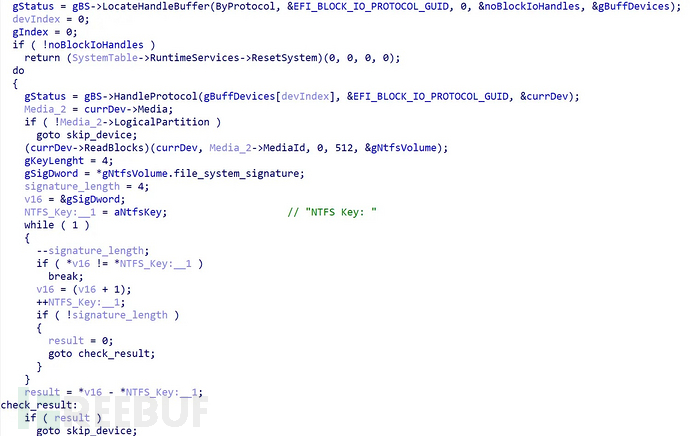

NTFS分区识别的Hex-Rays反编译代码(来源:Welivesecurity)

数据加密过程

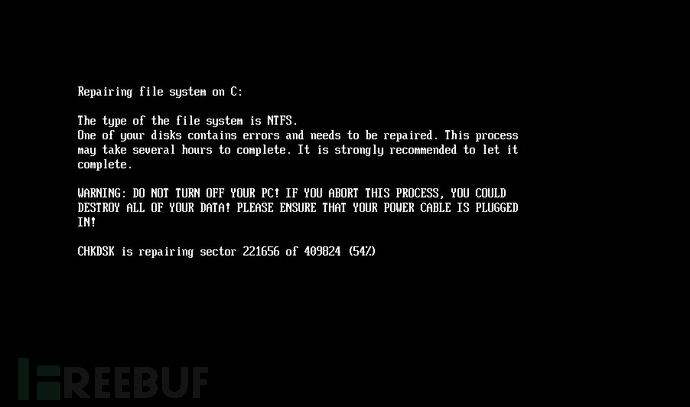

当EFI引导型恶意软件在操作系统启动前阶段获得控制权后,它会读取配置和加密标志。如果标志设置为"准备加密",引导型恶意软件将提取Salsa20密钥和随机数,重写配置标志,并对所有检测到的分区上的NTFS主文件表(MFT)进行加密。在此过程中,会向受害者显示类似CHKDSK的欺骗性进度信息,以掩盖恶意活动。

HybridPetya在磁盘加密过程中显示的虚假CHKDSK信息(来源:Welivesecurity)

加密完成后,系统会重新启动,显示NotPetya风格的勒索信息。

感染机制与持久性

HybridPetya的感染机制依赖于其Windows安装程序与UEFI引导型恶意软件之间的相互作用。安装程序首先调用原生APINtRaiseHardError引发关机,确保恶意引导加载程序在重启时执行:

NtRaiseHardError(STATUS_HOST_DOWN, 0, 0, NULL, OptionShutdownSystem, &Response);

这种崩溃技巧保证了UEFI组件在安全启动强制执行下运行——或者对于老旧系统而言,绕过安全启动。重启后,EFI应用程序会定位\EFI\Microsoft\Boot\config,检查加密标志,并进入加密或解密逻辑。对于解密,受害者必须输入32字符的密钥;EFI引导型恶意软件随后解密verify文件,如果明文匹配一系列0x07字节,则继续从.old备份中恢复MFT和合法引导加载程序。

通过将这种持久性直接嵌入固件层,HybridPetya确保勒索软件无法通过标准操作系统级修复工具移除,从而提升了其恢复能力,并将其定位为固件针对性威胁的重要里程碑。

参考来源:

New HybridPetya Weaponizing UEFI Vulnerability to Bypass Secure Boot on Outdated Systems

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)