一种名为VMSCAPE的新型推测执行攻击技术可使恶意虚拟机(VM)突破安全边界,直接从宿主机系统窃取加密密钥等敏感数据。该漏洞编号为CVE-2025-40300,影响包括AMD Zen(1至5代)和英特尔Coffee Lake在内的多款现代处理器。

苏黎世联邦理工学院研究团队首次证实了针对默认云配置中未修改管理程序的实用化"访客到宿主机"Spectre分支目标注入(Spectre-BTI)攻击,这对虚拟化环境构成重大威胁。

虚拟化安全隔离缺陷遭利用

VMSCAPE攻击成功的关键在于发现CPU分支预测单元(BPU)中存在隔离缺陷。现代CPU通过分支预测器推测执行指令以提升性能。

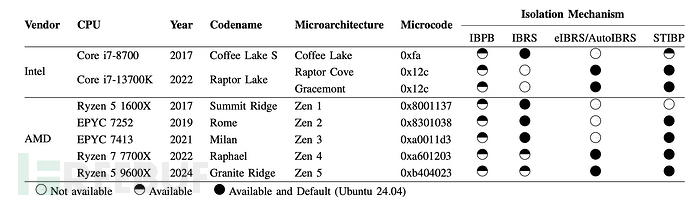

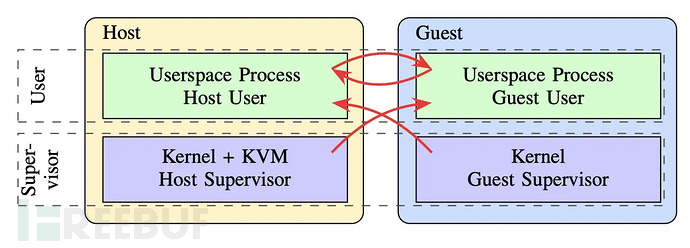

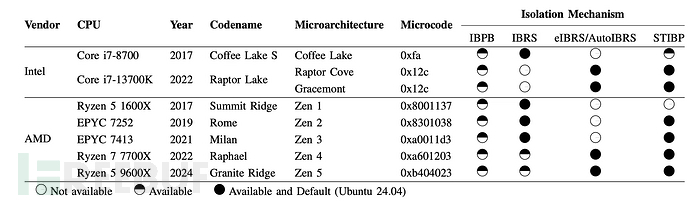

虽然厂商已部署增强型IBRS(eIBRS)和自动IBRS(AutoIBRS)等硬件防护措施来防止不同特权级(如用户态与内核态)间的预测干扰,但研究人员发现这些防御机制在虚拟化环境中过于粗粒度,无法正确区分四个关键域:宿主机用户态(HU)、宿主机监管态(HS)、访客机用户态(GU)和访客机监管态(GS)。

研究人员发现名为vBTIGU→HU的新型攻击原语,允许访客虚拟机中的非特权进程操控宿主机用户态进程的BPU状态,从而在原本应隔离的访客与宿主机操作间制造漏洞。

攻击技术实现细节

该攻击链针对KVM常用的开源管理程序组件QEMU。攻击者可通过在访客虚拟机中重复执行特定代码模式来"训练"BPU。当触发虚拟机到宿主机的切换(VMEXIT)时,宿主机的QEMU进程会接管执行。由于BPU状态被污染,QEMU会被诱导推测执行其现有代码中的"泄露小工具"片段,从而访问敏感内存区域,随后通过FLUSH+RELOAD缓存侧信道攻击逐字节窃取数据。

技术突破与缓解措施

实现攻击的关键挑战在于获得足够大的"推测窗口"(推测执行的短暂时间窗)。研究人员通过逆向工程AMD Zen 4和Zen 5 CPU的缓存架构,首次为其非包容性末级缓存(LLC)构建了可靠的驱逐集。该技术延迟了正确分支路径的解析,将推测窗口延长至能以32字节/秒的速度从QEMU进程泄露内存数据。

完整攻击链(包括绕过地址空间布局随机化ASLR)可在20分钟内完成演示。2025年6月7日负贵披露后,Linux内核开发者已发布补丁。缓解方案根据研究建议,在VMEXIT时、系统即将转换到管理程序用户空间代码执行前,发出间接分支预测屏障(IBPB)指令清除恶意BPU条目。该措施对多数工作负载的性能影响较小(约1%),但在I/O密集型场景下可能升至51%。

参考来源:

New VMScape Spectre-BTI Attack Exploits Isolation Gaps in AMD and Intel CPUs

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)