当你在驾驶智能汽车时,是否想过:针对车载娱乐系统的一次漏洞攻击,可能导致整车控制失效?传感器数据的非法篡改,或许会让自动驾驶决策偏离安全轨迹?随着智能网联汽车进入"软件定义"时代,汽车不再是简单的机械载体,而是集成了芯片、操作系统、通信网络的复杂电子系统。但硬币的另一面是——每增加一个智能功能,就可能多一道被攻击的"后门"。

近年来,车载系统安全漏洞频发,一个个的真实案例都在警示:汽车网络安全已从"可选配置"变为"生存刚需"。然而,面对ISO/SAE 21434等复杂标准、ECU级安全控制的技术门槛,以及"既要安全又要成本"的工程约束,许多汽车工程师陷入困惑:如何将网络安全真正融入开发流程?如何在有限资源下构建"弹性系统"?

一、从架构到威胁:看透汽车安全的"攻击地图"

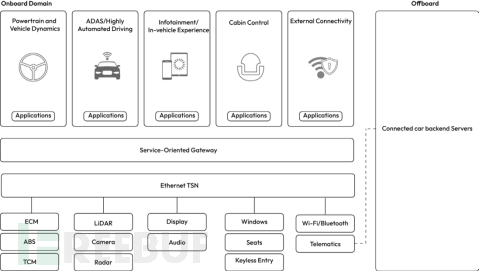

要防御攻击,首先得知道"敌人从哪里来"。本书第1章用大量图示和案例,拆解了当前主流的汽车E/E(电气/电子)架构——从分布式的CAN/LIN总线,到集中式的域控制器,再到跨车-云的5G-V2X通信网络,每一层架构都可能成为攻击入口。

比如,传统分布式架构中,ECU(电子控制单元)通过CAN总线通信,但CAN协议本身缺乏身份认证机制,攻击者可通过OBD接口或车载Wi-Fi侵入总线,篡改刹车、转向指令;而集中式架构虽减少了ECU数量,却让"域控制器"成为新的"攻击靶心"——一旦域控制器被攻破,可能导致多个功能域同时失效。

二、从标准到落地:用"工程思维"破解安全难题

面对ISO/SAE 21434、REG 155/156等十余个行业标准,许多工程师常被"合规"卡住——标准条款如何转化为开发流程?安全需求如何与功能需求平衡?

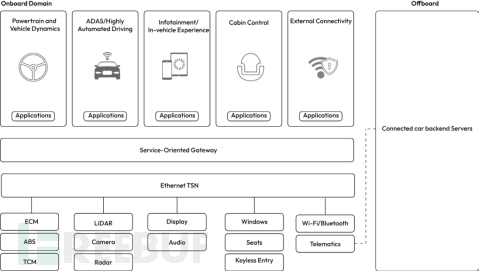

本书第4-5章用"拆解+实操"的方式,逐条解析ISO/SAE 21434这一"汽车网络安全经典神作"。例如,标准要求的"安全开发生命周期"(S-SDLC)并非空中楼阁:作者结合自身为英伟达设计自动驾驶安全架构的经验,给出了"如何将TARA(威胁分析与风险评估)嵌入V模型开发流程"的具体模板,甚至细化到"每阶段需要输出哪些文档、如何与测试团队协作"。

更关键的是,书中提出"安全不是附加项,而是系统固有属性"的核心理念。以功能安全与网络安全的协同为例(第6章):传统开发中,功能安全(如ISO 26262)关注"系统失效",网络安全关注"外部攻击",两者常因目标冲突导致资源浪费。作者通过某自动驾驶域控制器的真实案例,演示了如何在设计阶段同步考虑"防软件失效"与"防外部篡改",最终将开发成本降低15%,验证周期缩短20%。

"真正的安全工程,是在成本、时间、性能的约束下,找到风险与收益的最优解。"书中这一金句,道破了汽车安全与IT安全的本质差异。

三、从组件到系统:分层构建"弹性防御"体系

如果说前半部分解决了"为什么做"和"怎么做",后半部分(第7-9章)则聚焦"具体怎么落地"——从威胁建模到ECU级安全控制,覆盖汽车安全的"最后一公里"。

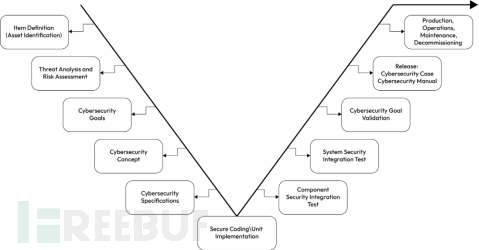

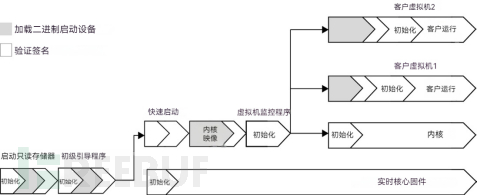

威胁建模是安全工程的核心,但IT领域的通用方法(如STRIDE)难以直接套用汽车场景。本书第7章创新提出"汽车分层威胁建模框架":从车辆级(如车-云通信)到ECU级(如安全启动),再到子组件级(如加密引擎集成),每一层都配套了定制化的分析工具与案例。例如,针对智能传感器的威胁建模,书中不仅列出了"数据伪造""固件篡改"等常见威胁,还给出了"基于硬件安全模块(HSM)的传感器数据签名方案",并标注了"该方案在16nm车规级芯片上的性能损耗"。

在ECU级安全控制部分(第9章),作者结合自身为微控制器设计安全固件的经验,详细拆解了"安全启动流程设计""加密引擎与SoC的集成策略""OTA升级的防回滚机制"等关键技术。更贴心的是,书中总结了"实施安全控制的10个常见陷阱",比如"过度依赖软件加密导致实时性下降""未考虑车规级芯片的温度/电压容限"等,帮助工程师避坑。

从分布式架构的CAN总线漏洞,到集中式域控制器的安全设计;从ISO/SAE 21434的标准解读,到ECU级安全控制的代码级实现——《汽车系统网络安全工程实战指南》用"技术解析+真实案例+实操模板"的三重逻辑,为汽车工程师搭建了一条"从组件防护到系统防御"的进阶路径。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)