Jamf威胁实验室近日发现ChillyHell恶意软件家族的新变种——这是一款高级模块化macOS后门程序,该程序成功通过苹果公证流程并保持可信状态长达数年。这一发现既揭示了macOS威胁的持久性,也警示人们不应默认经公证的应用必然安全。

恶意软件的演变历程

研究人员在VirusTotal例行分析中发现一个异常文件,该文件采用罕见的进程侦察手段。Jamf指出:"尽管该恶意软件家族早有记录,但至今未被任何杀毒软件标记。"ChillyHell最早出现在2023年Mandiant内部报告中,报告显示其与针对乌克兰官员的黑客组织存在松散关联。攻击者当时入侵了乌克兰政府指定的汽车保险网站,用于传播MATANBUCHUS恶意软件,后续发现的macOS恶意样本被归为ChillyHell家族。

技术运作机制

最新发现的样本于2025年5月上传至VirusTotal,但其公证日期可追溯至2021年,此后一直公开托管在Dropbox上。该样本伪装成合法应用包(applet.app),实则是针对Intel架构macOS系统的C++模块化后门程序,其核心是一个伪装成AppleScript小程序的Mach-O可执行文件。

执行流程分为四个阶段:

- 主机画像:通过dscl、ps、whoami等系统命令枚举用户、环境变量和活动进程

- 持久化:根据权限级别,选择安装为LaunchAgent、LaunchDaemon或注入.zshrc等shell配置文件

- 伪装欺骗:以后台服务形式运行,并打开谷歌诱饵页面降低怀疑

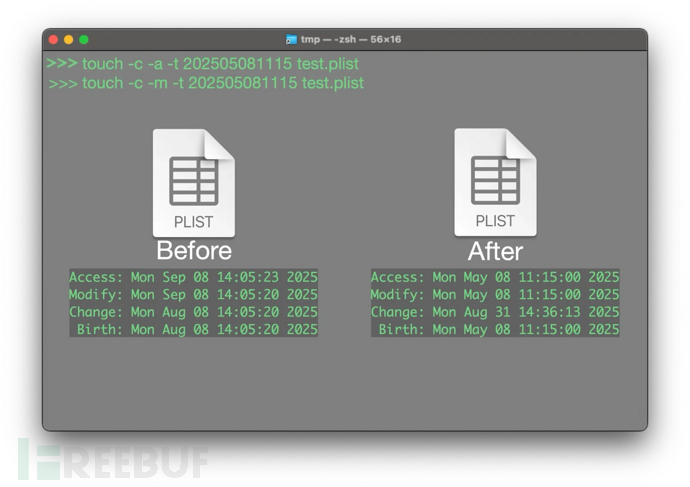

- 时间篡改:修改文件时间戳隐藏行踪

通信与模块化架构

该后门通过HTTP和DNS TXT查询连接攻击者控制的服务器,使用93[.]88.75.252和148[.]72.172.53等多个硬编码IP地址及备用端口。其执行循环包含四个步骤:从C2服务器获取任务、与历史任务去重、通过动态加载模块执行、随机休眠60-120秒规避检测。

模块化设计支持攻击者动态扩展功能:

- 反向Shell模块:建立交互式反向Shell

- 更新模块:下载并替换新版恶意程序

- 加载器模块:获取并执行附加载荷

- 密码破解模块:下载kerberos暴力破解工具及字典攻击本地用户凭证

安全启示

最令人担忧的是,该后门程序通过苹果公证并获macOS Gatekeeper信任多年。Jamf研究人员强调:"ChillyHell通过公证的事实警示我们,并非所有恶意代码都未经签名。"这提醒企业和个人用户,必须建立超越苹果原生保护的多层防御体系,终端监控、行为分析和主动威胁狩猎仍是发现此类隐蔽入侵的关键手段。

参考来源:

ChillyHell: A New macOS Backdoor Bypassed Apple Notarization for Years

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)