Windows版Google Drive桌面应用近日曝出安全漏洞,当多用户共用设备时,已登录用户无需凭证即可完全访问其他用户的云端文件。该漏洞源于应用程序处理缓存数据时的访问控制机制缺陷,对Google Drive作为敏感数据存储工具的安全信誉构成挑战。

漏洞原理与利用方式

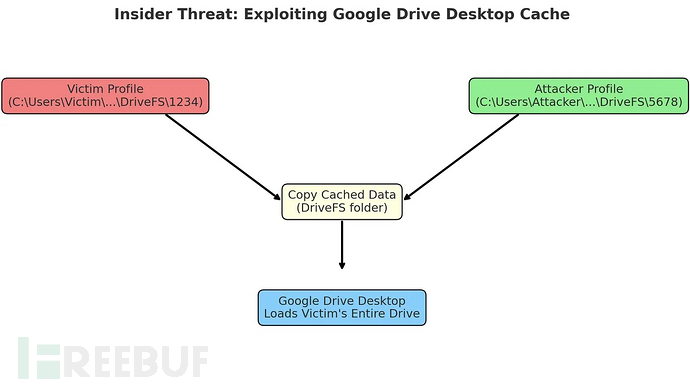

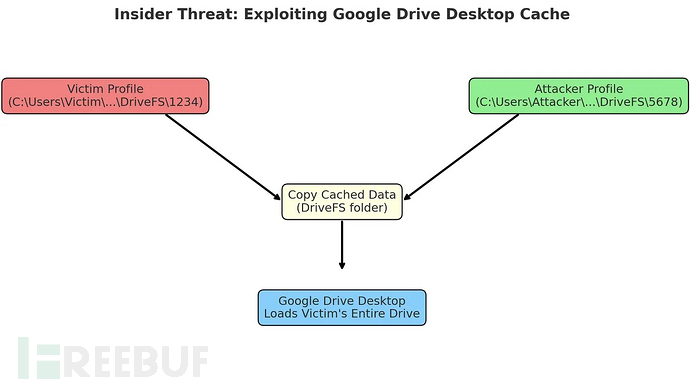

研究人员Abdelghani Alhijawi指出,该应用将同步文件缓存在本地目录(DriveFS)时存在隔离缺陷。攻击者只需复制受害者的DriveFS文件夹内容,替换自身同名文件夹后重启应用,Google Drive便会直接加载受害者的全部云端数据(包括"我的云端硬盘"和"共享云端硬盘"),全程无需重新认证。

该漏洞直接违反三项核心安全原则:

- 零信任机制:应用错误信任被复制的缓存数据而未验证用户身份

- 静态数据加密:缓存文件未按用户进行独立加密,导致跨账户数据复用

- 重新认证:加载其他用户缓存时未要求密码或二次登录

潜在危害与合规风险

该漏洞构成典型的内鬼威胁场景,在办公室、高校、共享办公空间等多用户环境中尤为危险。攻击者可窃取合同、财务记录、HR文档或源代码等敏感文件,导致数据泄露、篡改或删除风险,可能违反GDPR、HIPAA等合规要求。

据2024年Verizon数据泄露调查报告显示,22%的安全事件源于内部威胁。IBM与Ponemon研究所2022年研究指出,此类事件年均造成企业538万美元损失。该漏洞还使Google Drive桌面应用不符合NIST SP 800-53、ISO 27001和SOC 2等国际安全标准中关于数据隔离、最小权限、静态加密和会话管理的要求。

值得注意的是,研究人员向谷歌漏洞奖励计划报告该问题时,得到的回复竟是"不被视为安全漏洞"。这种态度令人担忧,因为该缺陷明显违背零信任原则,使用户暴露于重大风险之中。

用户防护建议

在谷歌修复该漏洞前,建议采取以下防护措施:

- 避免在多用户共享计算机上使用Google Drive桌面应用

- 对Windows用户配置文件实施严格权限控制

- 仅在专用终端设备上使用该应用程序

作为服务提供商,谷歌本应通过实施用户级加密、缓存会话重认证等机制来保障数据安全。当前版本的Google Drive桌面应用在基础安全防护方面存在明显缺失,亟待改进。

参考来源:

Google Drive Desktop for Windows Vulnerability Grants Full Access to Another User’s Drive

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)