苹果安全工程与架构团队(SEAR)近日发布了内存完整性强制保护技术(Memory Integrity Enforcement,MIE),这项持续运行的硬件辅助内存安全技术旨在全面阻断iPhone设备上的各类内存破坏漏洞。苹果将其称为"消费级操作系统历史上最重要的内存安全升级"。

五年研发的硬件级防护

苹果强调该项目是"历时五年空前设计与工程努力的成果,通过结合Apple芯片硬件独特优势与先进操作系统安全机制,在不影响顶级设备性能的前提下,首次实现全设备持续内存安全保护"。这项技术建立在苹果早期安全内存分配器(如kalloc_type和xzone malloc)以及A12仿生芯片引入的硬件指针验证码(PAC)基础之上。

同步模式EMTE核心技术

MIE的核心是基于Arm增强型内存标记扩展(EMTE)的改进方案。虽然标准MTE可配置为异步模式(可能留下攻击者可利用的竞争窗口),但苹果明确拒绝这种方式。官方博客指出:"我们坚信内存安全保护必须严格保持同步、默认启用且持续工作。"通过集成同步模式EMTE,配合标记保密强制机制和类型化内存分配器,苹果构建的系统能在缓冲区溢出、释放后重用等内存破坏攻击生效前予以阻断。

主要针对雇佣间谍软件

苹果强调,尽管绝大多数用户不会遭遇此类威胁,但MIE主要设计目标是应对雇佣间谍软件。博客特别说明:"iPhone从未遭遇过大规模恶意软件攻击。我们在实际环境中观察到的系统级iOS攻击均来自雇佣间谍软件...这些攻击链耗资数百万美元,仅针对极少数特定个体及其设备。"这类间谍软件高度依赖内存破坏漏洞,MIE通过在硬件和分配器层面切断可利用性,使攻击执行难度和成本大幅提升。

深度整合的硬件系统防护

与谷歌在Android上提供的可选MTE模式不同,苹果的设计实现了硬件与操作系统安全的深度融合。SEAR解释:"内存完整性强制保护的使命是默认保护所有用户...[提供]其他MTE实现方案所不具备的综合特性组合。"值得注意的是,苹果宣称通过芯片级优化EMTE工作负载,这些保护"在保持用户期望的性能和功耗前提下"得以实现。

实战测试效果显著

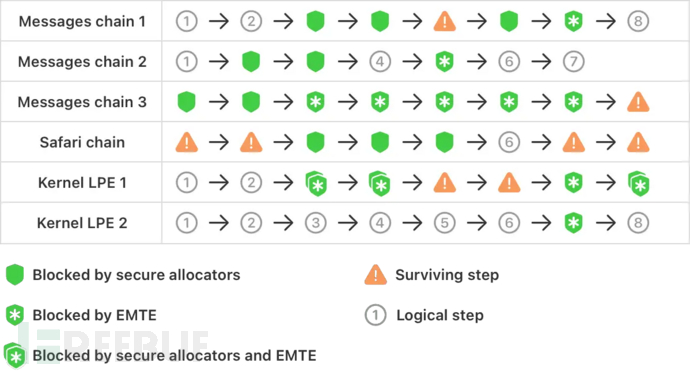

苹果攻防研究团队使用历史和现代攻击链对MIE进行了压力测试。SEAR表示:"两种测试方法得出相同结论:内存完整性强制保护极大限制了攻击者可用的利用策略...即使付出巨大努力,我们也无法重建任何能绕过MIE的攻击链。"随着MIE在iPhone 17和iPhone Air上的首发,苹果为消费设备安全设立了新标准。通过将内存标记和保密保护直接嵌入Apple芯片及操作系统,MIE实现了重大飞跃——可能重塑攻击者经济模式,使沿用数十年的漏洞利用技术失效。

正如SEAR总结所言:"鉴于该技术显著降低了攻击者利用设备内存破坏漏洞的能力,我们相信内存完整性强制保护代表了消费级操作系统历史上最重要的内存安全升级。"

参考来源:

Apple’s “Most Significant Upgrade” to iPhone Security Is Here

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)