一 幻想

问大师傅借了个门户账密,想着对于我这种初探门径的多一本证书总是好的

从下向上寻,第二个系统便看到了一个 IOC 师生服务热线,当然里面已经没什么功能点了,很多服务早就关闭了,可能有师傅已经打过这个系统了吧

随手点开了雪瞳给了一点惊喜,尤为是 download?id= 的出现,看到了一丝可能

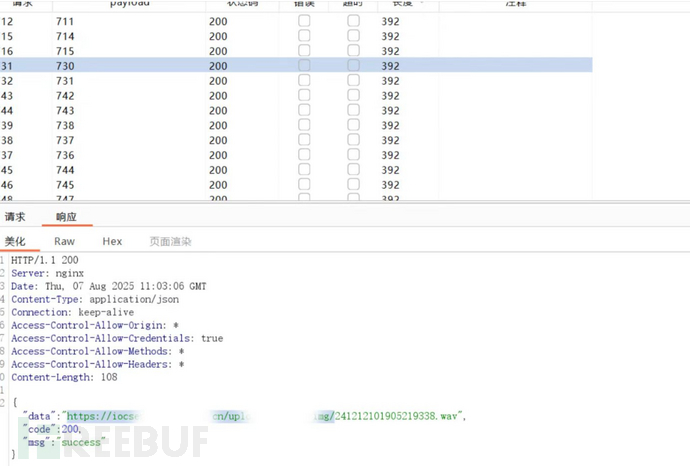

对 78 个路径爆破后,转而还是看向了/server/voicemailRecord/download?id=

从 1-10000 进行尝试

有了路径,访问了好几个文件,都是学工与学生的通话记录,当前算不上什么危害了也就,一筹莫展

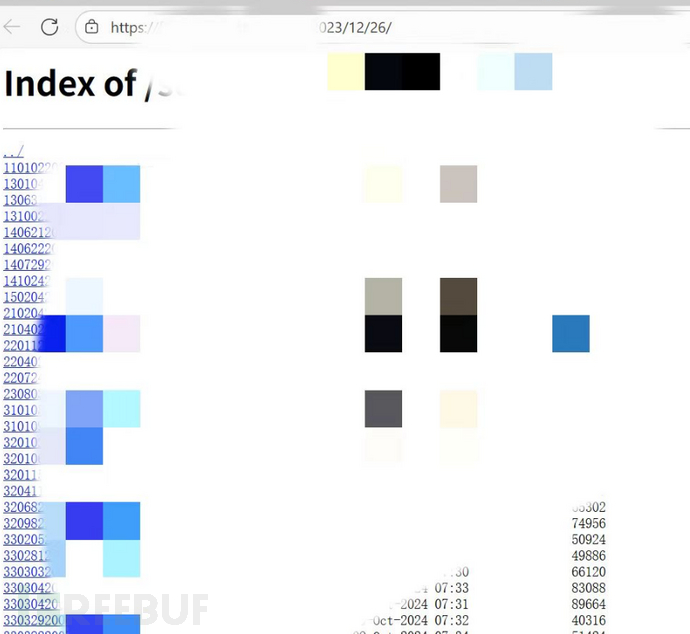

把路径删一删试试呢?惊喜

这里已经修复,用别的图代替一下,出现了

在里面找到了多份敏感信息,包括身份证,发票之类的,也就打包交了,证书是有了

二 意外之喜

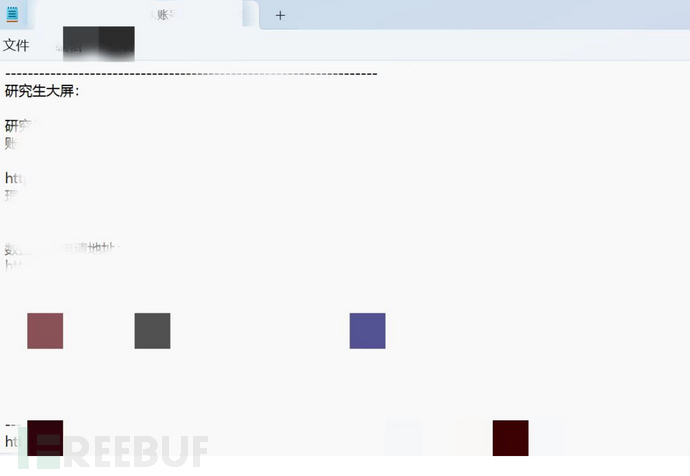

翻了翻去,正欲撤退,偶然翻到一个文件 后缀为 .账号,过于敏感,厚码展示

服务器账密 数据中台账密等信息,瞠目结舌

毕竟这个系统还有工单二字,猜测是在交付时误留的文件

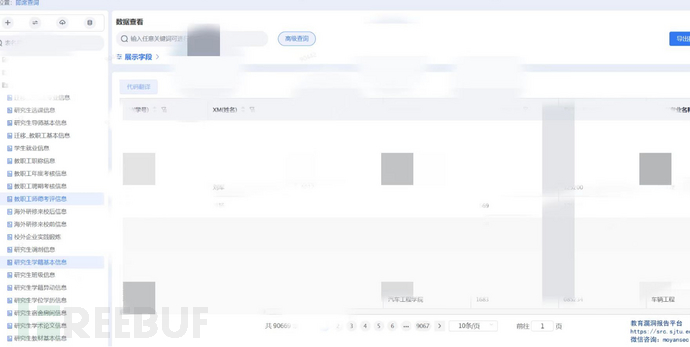

登录仍然可以登录的某几个系统,系统中多处 order by 注入不提,sfz 已有几十万余

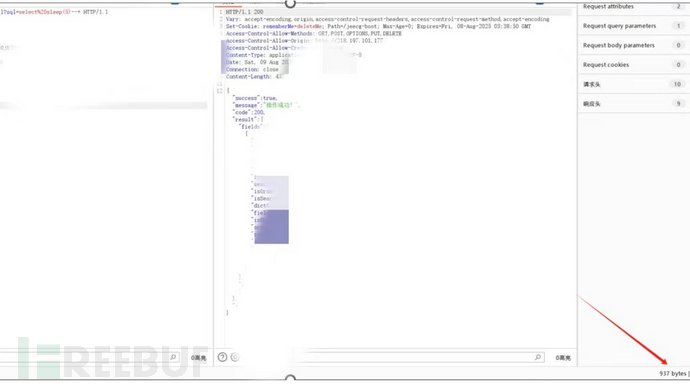

下面的这个系统用的jeecg-boot,也是存在历史 nday 路径遍历和任意 sql 语句的执行

后 ssh 登录了主机

下载到了一份源码,若依框架,其他的部分都是小洞

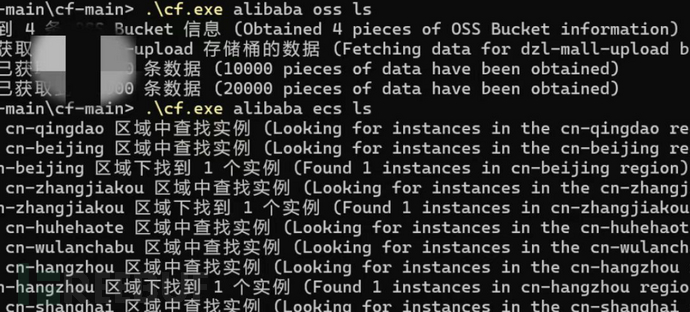

但是拿到了 ak sk

三 总结

还得是个细心活儿啊

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)