前言

XSS 属于是比较好学+好挖的漏洞,碰到能输入且有输出的地方,都可以去尝试XSS。

这里分享几个我自己挖掘 EDUSRC 的案例,希望对大家有帮助。

文件上传XSS

某个网站,可以注册账号,自己注册个账户(单位注册)即可登录。

个人信息->单位logo

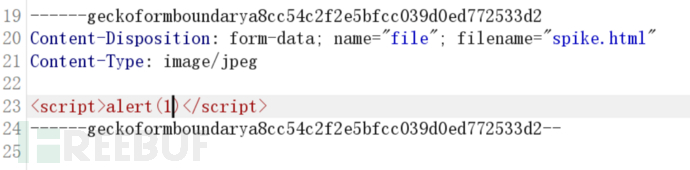

这里上传文件会调用/api/app-api/infra/file/upload接口,我们抓包后修改问了名为xx.html,内容为<script>alert(1)</script>

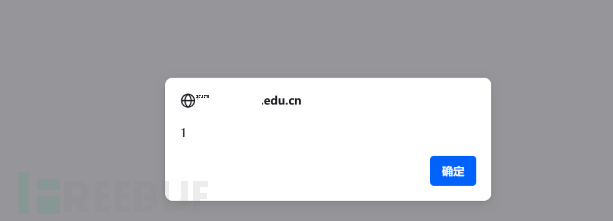

响应包会返回文件路径,直接访问就触发XSS。 低危1rank。

低危1rank。

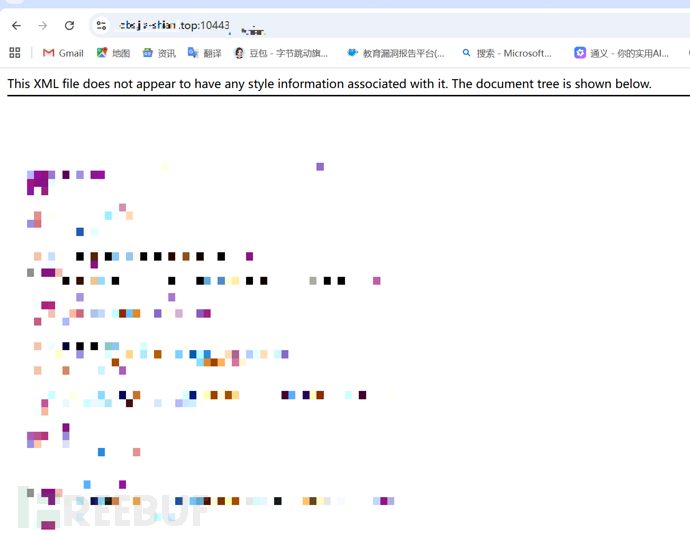

存储桶XSS

账号 admin,密码置空直接进。(审JS审出来的,逻辑漏洞+1)

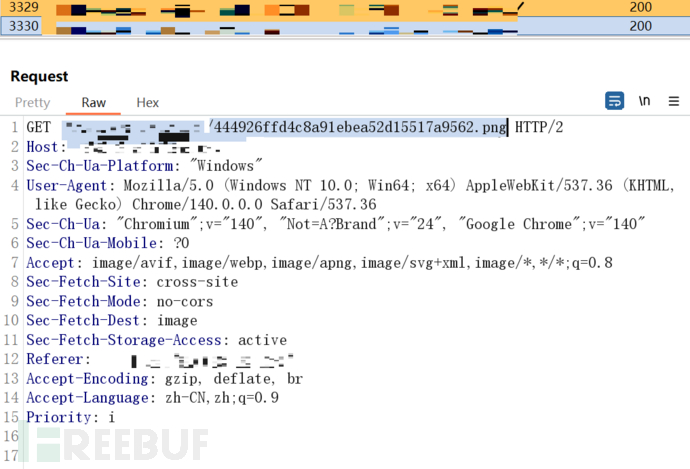

用户管理处,点击一个用户头像,发现头像图片的URL。

这里注意看请求头中的Host,是 obs.xxx.xxx:10443 ,这说明图片是存储在这个域名下的,而访问这个域名:https://obs.xxx.xxx:10443/xxxxx/,云存储桶配置不当导致访问即列桶。

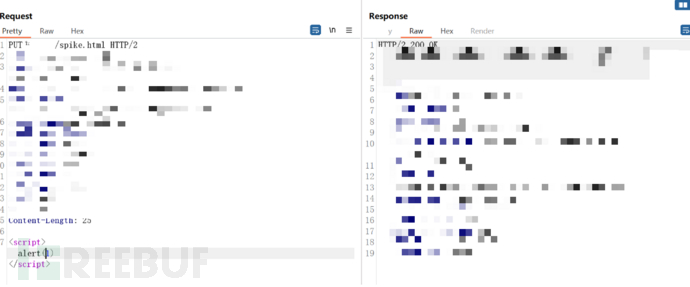

使用 PUT 方法写入 html 文件,实现存储型 XSS。

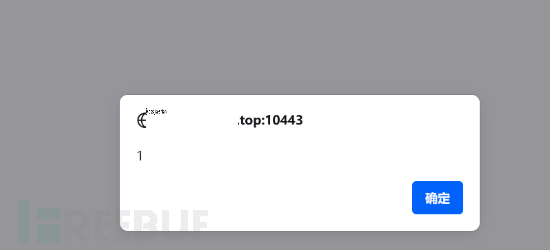

访问https://obs.xxx.xxx:10443/xxxxx/spike.html,触发XSS。

登录绕过+列桶+任意文件覆盖/写入+XSS 打包

中危3rank.

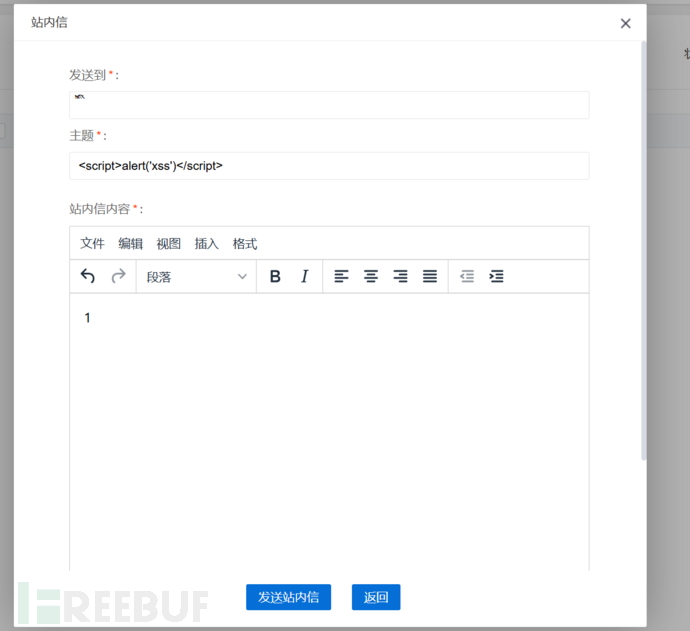

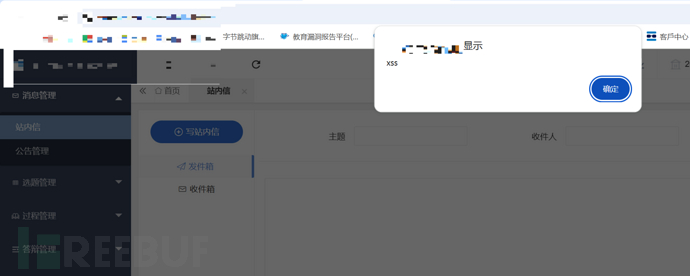

站内信XSS

写站内信这个功能点。

在主题这里插入 XSS payload.

回到发件箱,成功触发XSS

低危1rank.

总结

三个案例,大家应该能够看出 XSS 覆盖功能点之广,任何与 html、js 有关的地方,都可能有 XSS,大家挖掘时一定要细心排查。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)