网络安全研究人员发现一起针对企业的高级网络攻击,攻击者通过伪装成DeskSoft公司合法的EarthTime应用程序,在协同勒索软件攻击中部署了多个恶意软件家族。

攻击手法分析

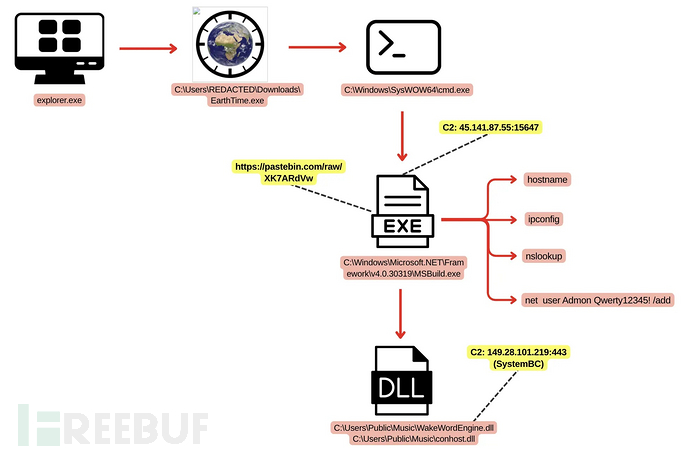

该攻击展现了威胁行为者战术的演进趋势,揭示了合法软件如何被武器化以在企业网络中建立持久访问权限。攻击始于毫无戒备的用户下载并运行看似DeskSoft公司正版EarthTime世界时钟工具的可执行文件。实际上,该恶意程序会部署SectopRAT恶意软件,建立初始的命令与控制(C&C)通道。

这种欺骗性手法利用了用户对合法软件的熟悉度,使得攻击能够有效绕过初始的安全意识防护措施。攻击展现出显著的技术复杂性,威胁行为者部署了包括SystemBC(用于代理隧道)和Betruger后门(提供额外功能)在内的多个恶意软件家族。

DFIR Report分析师发现该攻击与三大勒索软件组织——Play、RansomHub和DragonForce存在关联,表明可能涉及一个跨组织的附属机构在多个勒索软件即服务(RaaS)平台上运作。

攻击链解析

初始入侵后,攻击者通过启动文件夹快捷方式和创建本地管理员账户来维持持久访问权限。

恶意软件链包含AdFind、SharpHound和SoftPerfect NetScan等侦察工具,可在横向移动活动开始前完成全面的环境测绘。攻击的主要横向移动机制严重依赖远程桌面协议(RDP)连接,并辅以Impacket的wmiexec工具。这种组合使攻击者能够在保持操作安全的同时穿越网络分段,通过SystemBC的代理功能有效掩盖其真实网络来源。

高级持久化与规避机制

该恶意软件展示了复杂的防御规避技术,大大增加了检测和修复工作的难度。初始的EarthTime.exe可执行文件采用进程注入技术来入侵合法的Windows进程,特别针对MSBuild.exe执行有效载荷。这种技术使恶意软件能够在受信任的Microsoft二进制文件上下文中执行,可能规避依赖进程信誉的安全解决方案。

持久化机制通过Windows后台智能传输服务(BITS)采用多阶段方法实现。恶意软件将自身重新定位到C:\Users\<USER>\AppData\Roaming\QuickAgent2\ChromeAlt_dbg.exe,伪装成Chrome调试工具。同时,它在C:\Users\<USER>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ChromeAlt_dbg.lnk创建启动快捷方式,确保系统重启后仍能持续执行。

反取证与防御规避技术

攻击采用时间戳篡改技术,自动修改文件创建时间戳以增加取证分析难度。研究人员观察到GT_NET.exe二进制文件将生成文件的日期设置为远至2037年的未来日期,可能干扰事件响应活动中的时间线重建。

注册表修改针对Windows Defender的核心功能,系统性地禁用实时扫描、行为监控和网络保护功能。这些更改发生在HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\策略级别,确保产生系统范围的影响,在重启后仍然有效并影响所有用户账户。

恶意软件采用元数据欺骗手段伪装成合法的安全产品,其二进制文件包含伪造的版本信息,引用SentinelOne和Avast Antivirus。这种复杂的伪装技术旨在降低用户和自动化安全系统在常规操作中遇到恶意可执行文件时的怀疑。

数据外泄通过未加密的FTP连接进行,使网络监控解决方案能够以明文形式捕获凭据和传输细节,为调查类似攻击的事件响应团队提供有价值的情报。

参考来源:

New Cyber Attack Weaponizes DeskSoft to Deploy Malware Leveraging RDP Access to Execute Commands

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)