高级钓鱼攻击长期潜伏

一项复杂的钓鱼攻击行动在谷歌云(Google Cloud)和Cloudflare基础设施上潜伏运行超过三年未被发现,攻击者通过仿冒包括军工巨头洛克希德·马丁(Lockheed Martin)在内的多家知名企业实施诈骗。该活动利用高级伪装技术和过期域名劫持手段,暴露出这两家全球顶级互联网服务提供商在威胁检测能力方面的重大缺陷。

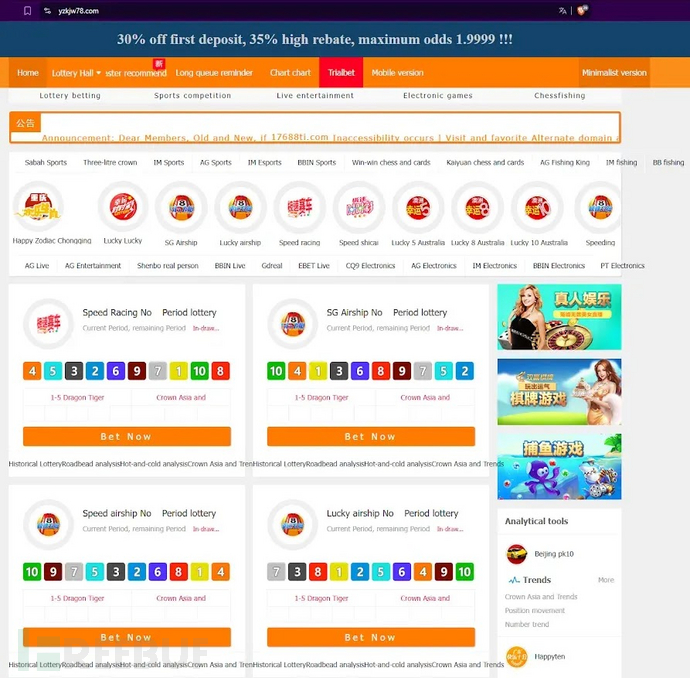

攻击者首先获取已过期但曾属于合法机构的域名,随后部署《财富》500强企业的克隆网站。该行动专门针对具有良好声誉和活跃社交媒体社区的高价值域名,使仿冒网站对普通用户更具迷惑性。典型案例是militaryfighterjet.com域名,该网站原本提供军用飞机相关内容,后被改造成赌博网站,同时完美克隆了洛克希德·马丁的企业官网。

智能伪装技术规避检测

攻击者采用先进的伪装技术,根据访问者的用户代理(User Agent)和地理位置呈现不同内容。当通过搜索引擎爬虫或谷歌搜索结果访问时,用户看到的是看似合法的企业网站克隆版;而直接通过浏览器访问则显示赌博内容。这种双重用途的基础架构既规避了自动化检测系统,又能向真实用户推送非法内容。

Deep Specter Research分析师通过调查militaryfighterjet.com域名的转变过程发现了这一大规模行动。分析显示,该基础设施包含超过48,000个活跃虚拟主机,划分为86个独立集群,其中多数托管在香港和台湾地区的谷歌云平台上。研究人员发现的证据表明,该行动最早可追溯至2021年,其显著扩张期与全球重大网络安全事件和数据泄露时间点高度吻合。

技术架构与攻击手法

精准克隆与智能分发

该活动的技术复杂性在其底层架构和部署方法中显露无遗。分析人员发现攻击者使用合法网页抓取工具HTTrack Website Copier创建与目标企业网站像素级一致的复制品。在克隆网站的HTML注释中发现了该工具的使用痕迹,包括显示特定网站复制时间的时间戳。

源代码分析揭示了使检测特别困难的策略性实现细节:伪装系统通过检查HTTP头部、用户代理字符串和IP地理位置数据,精准识别访问者是真实用户、搜索引擎机器人还是安全研究人员。

规模化犯罪网络架构

这种选择性内容分发机制使恶意网站既能维持较高的搜索引擎排名,又能向目标人群推送赌博内容和潜在恶意软件。该基础设施展现出惊人的弹性和扩展性,攻击者在军事、医疗和制造等多个行业维护着200多个克隆品牌。最大单一集群包含近6,000个为同一机构提供克隆内容的虚拟主机,暗示这可能是在为大规模入侵行动做准备。

网络架构分析显示存在8个上层管理主机协调78个常规集群管理器,呈现出专业网络犯罪组织典型的分层命令结构。攻击者战略性地利用谷歌云和Cloudflare基础设施的受信任特性,成功绕过安全过滤器并在其庞大的被入侵域名网络中保持持久存在。

参考来源:

Phishing Campaign Went Undetected for Over 3 Years on Google Cloud and Cloudflare

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)