网络安全人工智能公司Darktrace披露了一起利用日常Windows软件秘密挖掘加密货币的复杂攻击活动。该研究由网络分析师Keanna Grelicha和威胁研究主管Tara Gould主导,并向Hackread.com提供了详细信息。

攻击手法分析

这种被称为"加密劫持"(cryptojacking)的攻击会利用设备算力为攻击者挖掘加密货币,导致受害者电费激增和设备性能下降。根据Darktrace的博客文章,2025年7月22日,其安全团队在某零售电商客户的网络中检测并阻止了一起加密劫持攻击尝试。

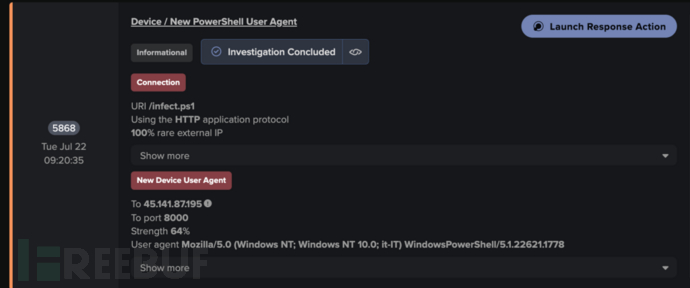

攻击最初被标记是因为设备使用了新的PowerShell用户代理(user agent),这种异常行为表明网络中正在发生可疑活动。此次攻击的特殊性在于首次使用了名为"混淆AutoIt加载器"(obfuscated AutoIt loader)的工具来投递名为NBMiner的恶意软件。

Darktrace检测到设备使用新PowerShell用户代理建立HTTP连接(来源: Darktrace)

Darktrace检测到设备使用新PowerShell用户代理建立HTTP连接(来源: Darktrace)

恶意软件运作机制

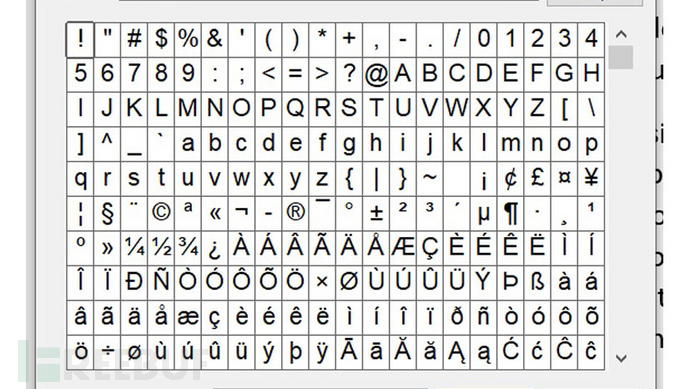

深入调查显示,攻击者使用复杂脚本直接在计算机内存中下载运行NBMiner恶意软件。初始脚本经过多层代码混淆以增加分析难度。随后恶意软件会注入到Windows系统可信进程——字符映射表应用(charmap.exe)中。

为规避检测,该程序设计了多重反侦察措施,包括检查任务管理器(Task Manager)是否运行,以及验证Windows Defender是否为唯一安装的安全软件。激活后,挖矿程序会尝试连接名为gulf.moneroocean.stream的矿池,通过权限提升保持隐蔽运行,这种手法能有效规避常规安全系统的检测规则。

需要说明的是,Windows字符映射表是系统内置工具,用于查看和插入标准键盘上没有的特殊字符、符号及外语字符。

Windows字符映射表界面

Windows字符映射表界面

高级防御的必要性

加密劫持攻击仍构成重大威胁,因其可规模化感染大量设备。虽然部分人认为此类攻击危害较小,但实际上会导致数据隐私问题和计算资源滥用产生的高额电费。

在本案例中,Darktrace的自动化响应系统通过阻止受感染设备连接攻击者服务器,在攻击初期就成功遏制威胁。这凸显了超越简单检测、实现主动拦截的高级安全措施的重要性。

总部位于亚利桑那州斯科茨代尔的证书生命周期管理(CLM)提供商Sectigo高级研究员Jason Soroko对此评论称,企业应"将现代加密劫持视为入侵信号而非无害干扰"。他指出这类攻击可能为窃取凭证和网络侦察等更大规模行动提供掩护。Soroko强调,威胁检测时效取决于对脚本行为、进程活动和网络连接的可见性,而非仅依赖已知问题清单。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)