Trellix高级研究中心的研究人员发现了一种利用XWorm后门的新型复杂攻击活动,标志着其部署方式发生重大转变。曾经依赖可预测感染途径的XWorm运营商,如今采用了旨在实现隐蔽性、持久性和规避性的复杂多阶段战术。

攻击链分析

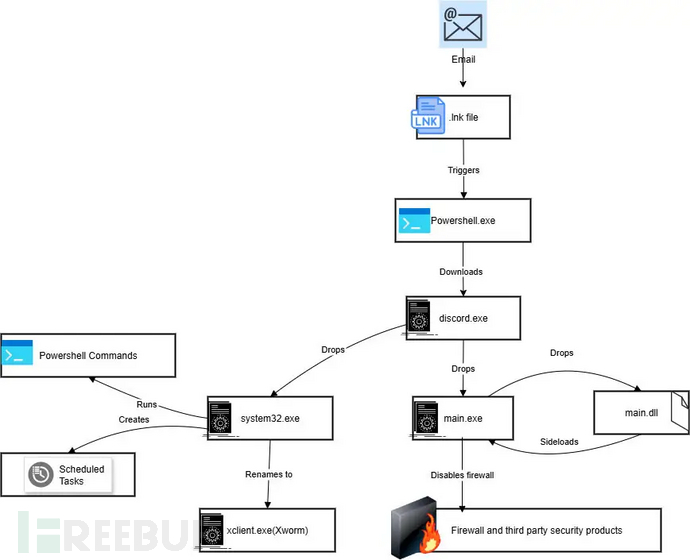

攻击通常始于通过钓鱼邮件传播的恶意.lnk快捷方式文件。执行后,该快捷方式会运行隐藏的PowerShell命令,释放包含挑衅字符串的payload.txt文件,然后从远程服务器下载伪造的Discord可执行文件。

感染链 | 图片来源:Trellix

这个巧妙使用Discord图标伪装的Discord.exe会释放两个额外可执行文件:

- main.exe → 禁用安全工具的加壳加载器

- system32.exe → 伪装成Windows核心系统文件的真实XWorm载荷

Trellix强调其命名策略的隐蔽性:"本次攻击链中一个关键发现是攻击者故意将释放的可执行文件命名为system32.exe,直接模仿了合法且关键的Windows操作系统文件"。

技术细节剖析

main.exe阶段经过深度加壳处理,包含嵌入式.pyd模块和关键的main.dll。该加载器专注于防御规避:

- 通过修改注册表项禁用Windows防火墙

- 检测安全应用程序以避免干扰

- 使用Nuitka(Python转C编译器)增加逆向工程难度

main.dll包含TLS回调——这种技术能在程序正式入口点之前执行代码,进一步增加分析难度。

最终载荷system32.exe展现了XWorm强大的后门功能:

- 虚拟化检查:在沙箱环境中自动终止(规避研究人员)

- 持久化:创建名为XClient的每分钟运行的计划任务,并添加注册表启动项

- PowerShell排除:修改Windows Defender设置将自己加入白名单

随后XWorm会将自己重命名为Xclient.exe继续运行。

加密通信机制

XWorm采用分层加密保护其操作。Trellix解释:"该恶意软件使用Rijndael密码块构建强解密器...Base64编码字符串被输入Rijndael解密器进行最终解密"。此过程隐藏了关键配置数据,包括:

- 命令控制服务器(C2)IP和域名

- 恶意软件指令

- 内部标识符

通过C2基础设施,XWorm能够:

- 关闭或重启系统

- 下载额外载荷

- 打开恶意URL

- 发起DDoS攻击,将受害者变成僵尸网络节点

攻击手法演变

早期版本的XWorm依赖可预测的.bat、.vbs或.hta脚本进行部署。如今,它直接投递使用可信文件名和图标伪装的EXE载荷——这种技术复杂度的飞跃显著提高了攻击成功率。

Trellix警告称:"XWorm在威胁环境中的快速演变及其当前流行程度,凸显了采取强有力安全措施应对不断变化威胁的极端重要性"。

参考来源:

Beyond Simple Scripts: A New XWorm Campaign Uses Multi-Stage Stealth

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)