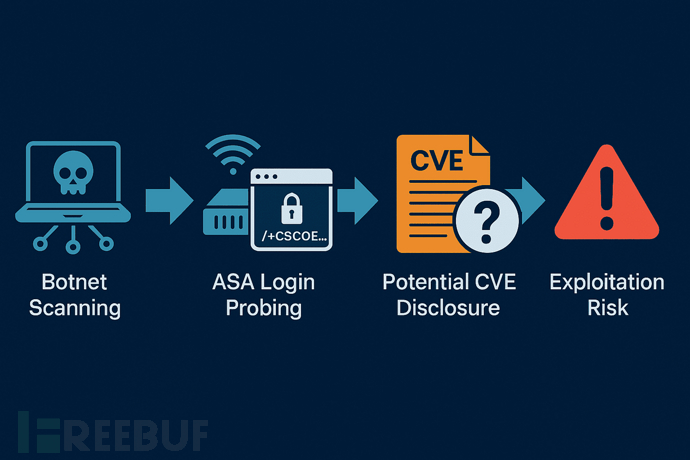

GreyNoise Intelligence团队在2025年8月下旬观测到两波异常庞大的扫描活动,目标直指思科自适应安全设备(Cisco Adaptive Security Appliance,ASA),这引发安全人员担忧攻击者可能正在为利用新漏洞做准备。

异常扫描活动特征

报告指出:"第一波攻击在单次爆发中涉及超过25,000个独立IP;数天后出现的第二波规模较小但与之相关。这种活动强度远超日常基线水平——通常每天记录的扫描IP不足500个。"

这两次流量高峰均聚焦于ASA网页登录路径(/+CSCOE+/logon.html),这是暴露在外的思科设备常见侦察点。部分相同IP还探测了思科Telnet/SSH服务和ASA软件角色,表明这是一场针对思科的专项攻击,而非机会主义的大规模扫描。

攻击技术分析

GreyNoise注意到两波攻击中均出现"重叠的客户端特征和仿冒Chrome浏览器的用户代理",这表明攻击者使用了相同的扫描工具包。

对8月26日更大规模扫描波次的分析显示:

- 当日共有16,794个IP对思科ASA设备进行扫描

- 约14,000个IP(80%)具有相同指纹特征

- 僵尸网络使用了一套一致的TCP特征,表明其采用共享技术栈和工具

GreyNoise得出结论:"这使得8月26日的流量高峰可归因于一个以巴西基础设施为主的协同僵尸网络活动。"

潜在威胁预警

GreyNoise警告称,扫描活动激增往往是漏洞披露前的早期预警信号。"过往案例中,针对GreyNoise思科ASA扫描标签的活动总会在新ASA漏洞披露前夕激增。8月末的这两波高峰可能预示着类似的预警信号。"

若推测属实,攻击者可能正在争分夺秒地绘制存在漏洞的设备图谱,以期在新漏洞细节公开前抢占先机。即使已完成补丁更新的组织仍可能面临风险,因为当前用于侦察的IP地址可能为未来的攻击活动提供情报支持。

参考来源:

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)