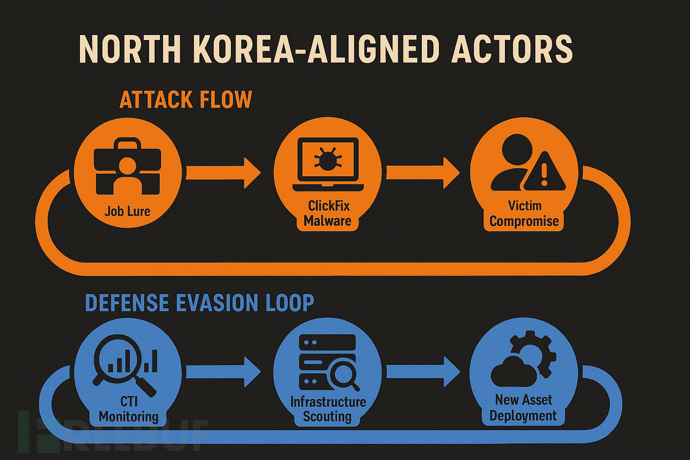

SentinelLABS情报团队与Validin合作发布深度分析报告,揭露了朝鲜背景的黑客组织如何利用网络威胁情报(CTI)平台监控自身暴露情况、侦察新基础设施并优化攻击行动。研究揭示了与Lazarus黑客集群相关的"传染性面试"(Contagious Interview)行动组织,在部署ClickFix社交工程技术攻击受害者的同时,如何利用公开CTI资源。

黑客组织监控CTI平台动态

SentinelLABS指出:"朝鲜背景的威胁行为者正积极监控网络威胁情报,以检测基础设施暴露情况并寻找新资产。"2025年3月至6月期间,研究人员观察到"传染性面试"运营者在Validin平台(一家互联网情报公司)发布关于Lazarus基础设施的博客文章后数小时内就注册了账户。攻击者使用的Gmail账户与此前行动相关联,显示出有预谋的协调行动。

尽管账户很快被封禁,但攻击者持续更换域名(如versusx[.]us和quiz-nest[.]com)重新获取访问权限。报告指出:"我们观察到'传染性面试'威胁行为者开展协同活动,可能以团队形式运作,调查与其基础设施相关的威胁情报并监控检测迹象。"证据表明该组织甚至使用Slack进行实时协作,多个账户间快速共享CTI搜索链接。

基础设施快速轮换策略

尽管攻击者仔细检查了Validin、VirusTotal和Maltrail等CTI来源,但仅对其基础设施做出零星调整。相反,他们重点在服务提供商下线旧资产时快速部署新资产。SentinelLABS强调:"这表明其战略重点是持续用新资产替换被破坏的基础设施,以维持运营并保持高受害者参与度。"

行动安全(OPSEC)失误为研究人员提供了异常洞察。部分恶意软件服务器意外暴露了目录内容和错误日志,泄露了用户名、部署时间线甚至用于分发恶意软件的ContagiousDrop应用程序。

ClickFix社交工程攻击手法

"传染性面试"行动最著名的是其针对求职者的ClickFix诱饵。受害者被邀请参加虚假面试,被诱导以修复"摄像头错误"为名运行curl等命令,最终从攻击者控制的服务器下载恶意软件。这些服务器会投递针对不同操作系统(Windows、macOS、Linux)的载荷,并在受害者上钩时通过电子邮件通知操作者。

2025年1月至3月期间,仅从"传染性面试"基础设施暴露的日志文件就显示有超过230名受害者。SentinelLABS强调实际数字可能更高。目标主要涉及加密货币和区块链行业,包括投资组合经理、投资经理和高级产品经理等职位。被冒充的公司包括Robinhood、Archblock和eToro等。这与朝鲜利用网络行动为规避制裁和武器开发创收的总体战略一致。

参考来源:

SentinelLABS Reveals How North Korean “Contagious Interview” Operators Abuse Threat Intel Platforms

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)