网络犯罪分子正在部署日益复杂的方法来绕过安全系统,最新威胁来自高级钓鱼即服务(Phishing-as-a-Service)工具包Tycoon。该恶意平台引入了旨在隐藏危险链接的新技术,使其对传统检测系统几乎不可见,同时仍能有效欺骗毫无戒心的受害者。

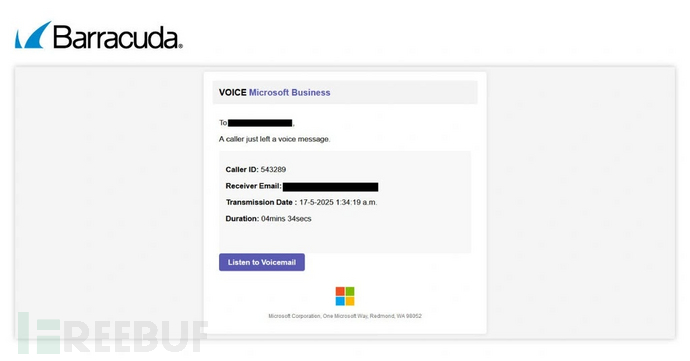

Tycoon钓鱼工具包代表了基于电子邮件的攻击方式的重大演变,攻击者精心设计语音邮件消息和虚假会计服务通知来引诱目标。

与传统钓鱼活动依赖明显恶意指标不同,Tycoon采用高级URL编码和结构操纵技术,从根本上改变了链接在安全工具和人类收件人眼中的呈现方式。Barracuda分析师在最近调查凭证窃取活动时发现了这些复杂的规避策略。

研究人员发现,攻击者现在结合多种混淆方法来创建挑战现有安全范式的混合威胁。Tycoon方法最令人担忧的方面涉及使用URL编码技术,在整个网址中插入使用"%20"代码的不可见空格。这种方法将恶意组件推送到自动化安全系统的扫描范围之外,同时为点击它们的受害者保持功能链接。该技术还包含视觉上类似于标准标点符号但具有完全不同底层代码结构的Unicode符号。

高级链接操纵技术

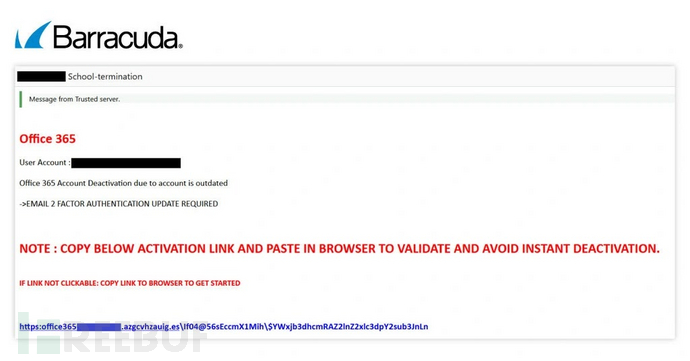

Tycoon武器库中的核心创新在于其冗余协议前缀技术,该技术创建包含故意结构不一致的部分超链接URL。攻击者精心设计具有重复协议声明或缺少基本组件的地址,例如包含两个"https"前缀或省略标准"//"分隔符。这种操纵确保安全扫描器遇到解析错误,而浏览器仍能正确解释功能部分。

考虑以下示例实现:

hxxps:office365Scaffidips[.]azgcvhzauig[.]es\If04

在此结构中,"@"符号之前的所有内容对收件人来说都显得合法,包含"office365"等可信品牌引用。然而,实际目的地跟随"@"符号,将受害者引导至攻击者控制的基础设施。该技术利用浏览器解释协议,将"@"前内容视为用户认证信息而非主要目的地。

子域名滥用组件通过创建看似合法的微软关联地址进一步增强了欺骗性。虽然"office365Scaffidips"暗示了官方微软基础设施,但真实目的地"azgcvhzauig.es"代表了一个完全独立的、专为凭证收集而设计的恶意域名。这些不断发展的技术展示了现代钓鱼操作如何适应安全改进,要求组织实施多层防御策略,结合人工智能和机器学习能力来有效识别这些复杂威胁。

参考来源:

Tycoon Phishing Kit Employs New Technique to Hide Malicious Links

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)