网络安全研究人员发现,Cloudflare与亚太网络信息中心(APNIC)运营的知名公共DNS服务1.1.1.1存在三张违规签发的TLS证书。这些2025年5月签发的证书可能使攻击者能够拦截并解密加密DNS查询,从而暴露用户的浏览习惯。

证书误发事件始末

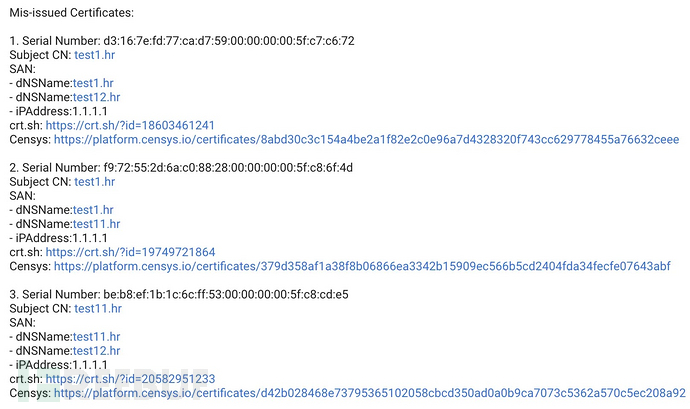

2025年9月3日(周三),某网络安全论坛公开披露了这些未经授权的证书,此时距证书签发已过去四个月。这些证书由Fina RDC 2020证书颁发机构(CA)签发,其合法性源自Fina根CA。由于该根证书已被纳入微软根证书计划,导致Windows操作系统和Microsoft Edge浏览器默认信任这些违规证书。

Cloudflare官方确认这些证书未经其授权签发。该公司声明称:"在证书透明度邮件列表中发现报告后,我们立即启动调查,并联系了Fina、微软以及能通过撤销对Fina或误发证书的信任来缓解问题的TSP监管机构。"Cloudflare同时向用户保证,其WARP VPN服务未受影响。

各方的应急响应

微软表示已"要求证书机构立即采取行动",并计划通过禁用列表屏蔽受影响证书以保护客户。但该公司未解释为何违规证书在四个月内未被发现。

其他主流浏览器用户不受影响。报告显示,谷歌和Mozilla代表确认Chrome与Firefox从未信任Fina根证书,苹果Safari的可信根证书列表也不包含Fina。

暴露的PKI体系缺陷

传输层安全(TLS)证书通过密码学手段将域名与公钥绑定,验证域名所有权。持有有效证书的攻击者可实施"中间人攻击(adversary-in-the-middle)"。此次事件暴露出保障互联网安全的公钥基础设施(PKI)存在重大缺陷——单一故障点即可破坏整个信任体系。Cloudflare在声明中将CA生态系统比作"拥有多扇门的城堡:一个CA的失效可能导致整个城堡的安全防线崩溃"。

该事件也对证书透明度(CT)日志的有效性提出质疑,这种旨在快速检测证书误发的公开记录机制未能及时发挥作用。随着调查持续,关于证书申请者身份及现有防护机制失效原因等关键问题仍有待解答。

参考来源:

Mis-issued TLS Certificates for 1.1.1.1 DNS Service Enable Attackers to Decrypt Traffic

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)