起因

当领导突然发消息过来,说客户的云服务器有挖矿病毒,而且不及时处置的话,9月1号可能面临关停,本文简单记录下排查的关键步骤以及技巧,以备后续借鉴。

阿里云控制台收集信息

首先登录阿里云【安全管控】平台,看下具体的报错,但似乎没有多大的帮助

再看看【云安全中心】,不得不说,云安全中心还是很棒的,发现了很多挖矿报警

大致整理了下报警,得到以下结论:

- 该云主机在2022年8月份的时候就被入侵,并执行了挖矿操作

- 2023年被运维清理了一遍

- 2025年8月份死灰复燃,又开始了挖矿

- 挖矿程序的进程路径为/dev/.local/stak/ld-linux-x86-64.so.2,进程id为28570,且通信的远程地址为92.118.39.151:81

- 挖矿父进程名叫mysqld,父进程id为1308,文件路径为/root/.config/dbus/gs-dbus

删除历史文件

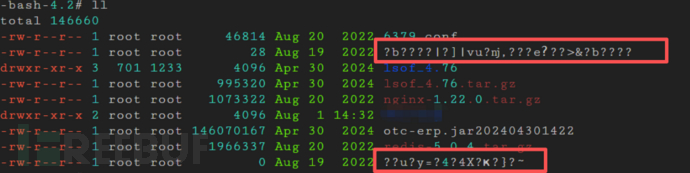

习惯性执行ll,发现存在2022年可疑文件

尝试删除,但却删除不了,tab也tab不出来

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)