0x01 NSE引擎执行流程

Nmap的扩展脚本语言都基于lua来开发的,执行也是调用了内部封装的lua解释器。

正常情况下,调用任何一个扩展脚本会首先执行nse_main.lua,该脚本主要做了以下几件事:

- 加载一些Nmap的核心库(

nselib文件夹中) - 定义多线程函数

- 定义输出结果处理函数

- 读取、加载扩展脚本

- 定义扩展脚本函数接口

- 执行扩展脚本

- ……

0x02 验证nse_main.lua最先执行

使用vim编辑器修改nse_main.lua

vim /usr/share/nmap/nse_mai.lua

在第一行添加:

print("[*] nse_main.lua first excute ... \n")

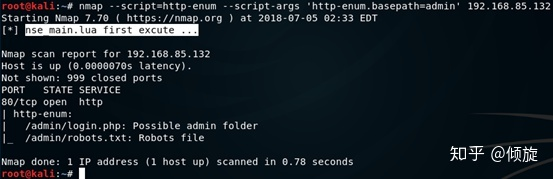

保存后,使用一个脚本观察效果:

可以发现,在nmap启动后就会执行nse_main.lua中的代码。

0x03 扩展脚本执行规则

在nse_main.lua的64行左右,定义了一些规则:

-- Table of different supported rules.

local NSE_SCRIPT_RULES = {

prerule = "prerule",

hostrule = "hostrule",

portrule = "portrule",

postrule = "postrule",

};

每一个规则代表了函数,由函数的返回值决定执行流程

- prerule 在扫描任何主机之前,prerule函数运行一次

- hostrule 在扫描一个主机后运行一次

- portrule 在扫描一个主机的端口后运行一次

- postrule 在全部扫描完毕以后运行一次

也就是说,prerule和postrule是在开始和结束运行,并且只运行一次,hostrule是扫描一个主机就运行一次,有N个主机就会运行N次,portrule是扫描到一个端口就运行一次,有N个端口就运行N次。

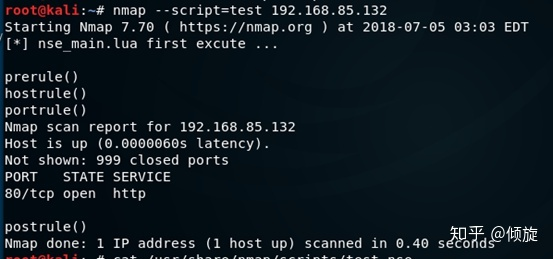

为了验证我得出的结论,写了一个测试脚本:

vim /usr/share/nmap/scripts/test.nse

内容如下:

prerule=function()

print("prerule()")

end

hostrule=function(host)

print("hostrule()")

end

portrule=function(host,port)

print("portrule()")

end

action=function()

print("action()")

end

postrule=function()

print("postrule()")

end

使用nmap扫描一个主机调用这个脚本看看执行效果:

至此我们就清楚了扩展脚本的执行流程,后续我们将会慢慢细化其中的知识点。

0x04 扩展脚本—action函数

在前面一小节的代码中,我们发现了action这个函数,它的主要作用是用于在portrule或hostrule返回true之后自动执行的函数。

local stdnse = require "stdnse"

prerule=function()

end

hostrule=function(host)

return true

end

portrule=function(host,port)

return true

end

action = function()

print("[*]action ...")

end

postrule=function()

end

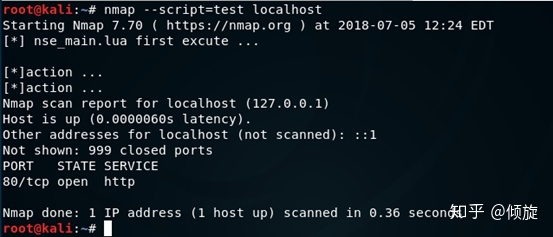

我本机开启了一个80端口,但是action执行了两次:

第一次是hostrule返回true而调用的,第二次是由portrule函数扫描到80端口返回true而调用的。

下一章:扩展脚本-主机、端口对象