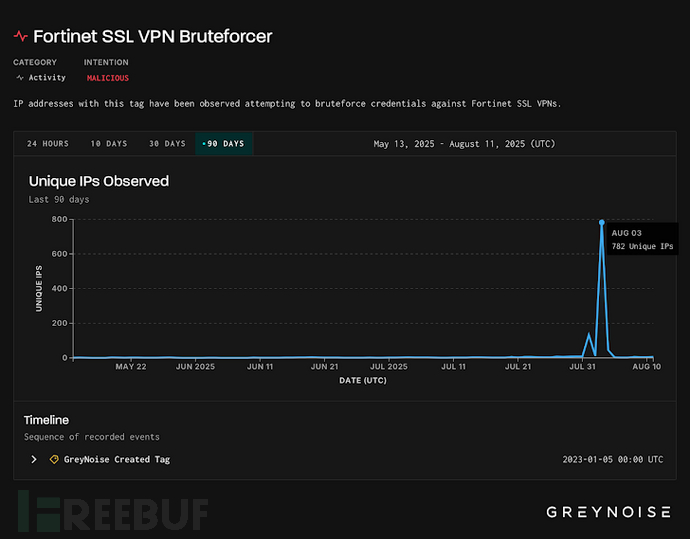

网络安全研究人员发出警告,针对Fortinet SSL VPN设备的暴力破解流量出现"显著激增"。据威胁情报公司GreyNoise观察,这场协同攻击活动始于2025年8月3日,参与攻击的独立IP地址超过780个。

攻击规模与目标分布

过去24小时内已检测到多达56个独立IP地址参与攻击,这些IP均被标记为恶意地址,主要来自美国、加拿大、俄罗斯和荷兰。遭受暴力破解攻击的目标包括美国、中国香港、巴西、西班牙和日本等地。

GreyNoise特别指出:"关键的是,我们观察到这些流量还针对FortiOS配置文件,表明攻击者对Fortinet SSL VPN实施了精准定向攻击。这绝非随机行为,而是有明确目标的集中行动。"

两波攻击特征分析

该公司还发现,在8月5日前后出现了两波明显不同的攻击:

- 第一波是长期持续的暴力破解活动,与特定TCP特征相关联,攻击强度保持相对稳定;

- 第二波则是突然爆发的集中流量,具有不同的TCP特征。

GreyNoise强调:"虽然8月3日的攻击针对FortiOS配置文件,但自8月5日起,带有TCP和客户端特征(元特征)的流量不再攻击FortiOS,而是持续针对我们的FortiManager系统。"

"这表明攻击者行为发生了转变——可能是同一基础设施或工具集转向了Fortinet的另一个服务。"

历史数据溯源与攻击源头

通过对8月5日后TCP指纹关联历史数据的深入分析,研究人员还发现6月份曾出现过一次类似攻击高峰,其特征客户端签名解析为Pilot Fiber公司管理的住宅ISP区块中的一台FortiGate设备。

这一发现表明,暴力破解工具可能最初是在家庭网络中进行测试或发起的。另一种可能性是攻击者使用了住宅代理。

攻击模式与企业安全预警

此次事件发生的背景是,研究人员发现恶意活动激增后,往往会在六周内披露影响同一技术的新CVE漏洞。GreyNoise在上月底发布的报告中指出:"这种模式专属于VPN、防火墙和远程访问工具等企业边缘技术——这些系统正日益成为高级威胁行为者的攻击目标。"

参考来源:

Fortinet SSL VPNs Hit by Global Brute-Force Wave Before Attackers Shift to FortiManager

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)