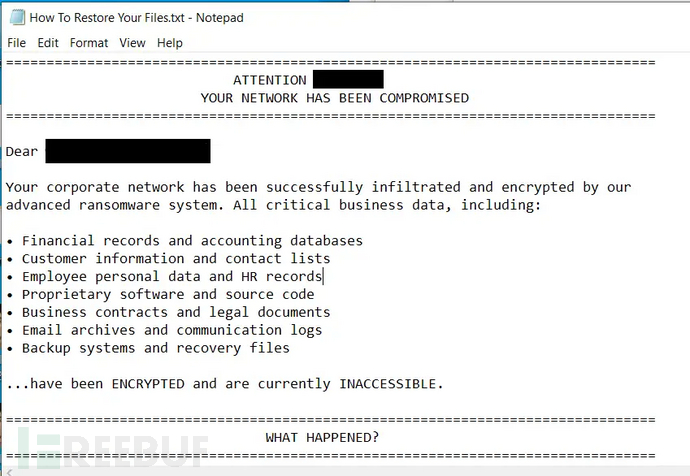

Charon勒索软件的定制化勒索信 | 图片来源:趋势科技

趋势科技研究团队发现了一个名为Charon的新型勒索软件家族,该软件采用APT(高级持续性威胁)级别的攻击手法和定制化勒索要求,主要针对中东地区的公共部门和航空业。此次攻击活动展示了DLL旁加载、进程注入和反终端检测与响应(EDR)能力——这些正是高级持续性威胁行动的典型特征——被用于实施高破坏性的勒索软件攻击。

报告指出:"这一新发现的勒索软件攻击活动带来了重大商业风险,可能导致业务中断、数据丢失以及与停机相关的财务损失。"

攻击链分析

入侵始于执行一个名为Edge.exe的合法浏览器相关文件(原名为cookie_exporter.exe)。攻击者滥用该二进制文件来旁加载一个恶意DLL(msedge.dll,代号SWORDLDR),该DLL会解密并部署勒索软件有效载荷。

趋势科技研究人员指出,这种方法与过去Earth Baxia攻击活动中观察到的技术相似,但尚无法确定关联性:

"我们观察到技术重叠...但无法明确将此攻击归因于Earth Baxia。"

攻击链中的关键环节是一个看似无害的文件DumpStack.log,实际上包含加密的shellcode。解密其两层结构后即可获得最终的Charon勒索软件可执行文件。

破坏性功能

Charon的功能远超基本文件加密。一旦激活,它会:

- 接受命令行参数来控制调试日志记录、目标网络共享或加密优先级

- 停止安全服务,终止活跃的安全进程,并删除卷影副本以破坏恢复工作

- 加密本地和网络数据,仅跳过关键可执行文件、自身文件和勒索信

该勒索软件采用混合加密方案——使用Curve25519进行密钥交换,ChaCha20进行数据加密——配合部分加密逻辑来平衡速度与效果。加密文件会获得.Charon扩展名和独特的感染标记:

"hCharon is enter to the urworld!"

针对性攻击特征

Charon的勒索信并非通用模板,而是针对受害者定制,明确提及组织名称并要求支付解密费用。这种个性化特征证实了此次攻击的针对性,使其区别于机会主义的勒索软件活动。

该勒索软件还表现出网络传播能力,通过Windows API(如NetShareEnum和WNetEnumResource)主动扫描并加密可访问的网络共享。

反检测技术

趋势科技的分析发现了一个基于公开Dark-Kill项目编译的内置反EDR驱动程序,旨在禁用终端检测。在此样本中,该功能存在但处于休眠状态——这表明未来变种可能会激活它。

这与趋势科技研究人员指出的更广泛趋势一致:"勒索软件运营商采用APT级技术...给组织带来了更高风险,将复杂的规避技术与勒索软件加密的直接业务影响相结合。"

参考来源:

Charon Ransomware Emerges: APT-Style Precision Meets Destructive Encryption

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)