嘿伙计们,欢迎回来 很长一段时间后,我停止狩猎 3 个月,然后以零点击 ATO 再次返回,对于大多数猎人来说,这似乎是一个传统错误,但也有很多猎人不关心在重置密码功能中进行测试,所以让我们开始吧:

假设域名名为 example.com ,首先,我总是更喜欢先在主域名上进行测试,然后再在任何子域名上进行测试,以更多地了解网站在做什么以及这些东西

步骤1

- 打开 Burp Suite 并启用 Foxy 代理

- 我单击网站中的每个按钮,然后查看 Burp 中的 HTTP 历史记录

注意: 不要忘记在 HTTP 历史记录中启用高级范围选项和过滤器

第2步

所以现在我在 HTTP 历史记录中有很多请求,然后我检查每个请求,看看可以测试的参数是什么等等。 在这个网站上,我完全专注于测试逻辑错误,例如(IDOR、BAC、Broken Authentication、ResetPassword、SignIn、SignUP、Update Profile 等)

第 3 步

在检查每个请求后,我没有发现任何对测试有用的东西,所以我尝试在重置密码功能中进行测试

注意:如果您要测试重置密码,请创建一个用于攻击者的帐户和一个用于受害者的帐户,以查看它在两者上的工作原理

第四步

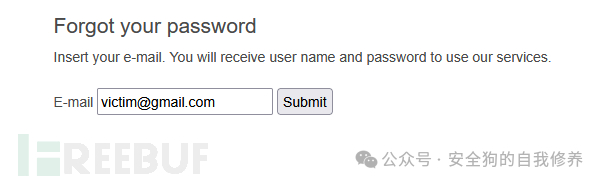

在网站上注册了两个帐户后,我点击了忘记按钮重置(攻击者)帐户的密码,只是为了看看它是如何工作的 之后我去 Gmail 查看 我发现了一个名为哈希的参数

hash=FoFTtvpdhqRtg // This hash param contain the value of the Token that Check for reset the Password of the attacker

如您所见,这个值似乎无法预测,但是等等! 我们可以再次发送请求吗? 我将此请求带到中继器并再次发送以查看值是否会更改,我看到了

值保持不变,没有改变! 那知道什么? 我们已经在攻击者帐户上测试了重置密码功能,也许攻击者帐户上的令牌没有更改,但是受害者帐户呢?我们将如何将其链接到 ATO? 之后,我对受害者帐户进行了相同的测试,它给了我相同的哈希值哈哈哈哈哈

我对此信息的诚实反应 我们从之前的测试中知道我们有这个链接用于重置密码

https://www.example.com/shoping/index.php?content=loginresetpasswd&destination=reservedarea&language=en&[email protected]&hash=FoFTtvpdhqRtg

并且此链接在第二次测试中具有相同的格式,因此,如果您只知道受害者的电子邮件,您可以在电子邮件参数中更改它,它就会起作用,但老实说,在我尝试过这个之后,它也不起作用,哈哈。如何?? 如果您想接管帐户,您需要首先发送另一个带有受害者帐户的新链接,例如这样

通过这种方式,您可以轻松更改电子邮件参数,它会像这样向您打开

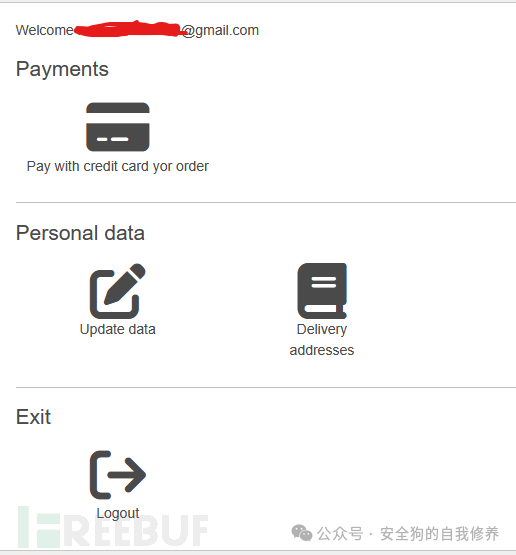

现在我们可以轻松更改受害者的密码 之后,正如您在下面看到的,我们使用零点击 ATO 轻松进入受害者帐户

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)