主流智能公交系统中新发现的安全漏洞可能危及乘客安全与车队完整性。研究人员在多家大型公交运营商车载调制解调器的远程管理接口中发现关键漏洞CVE-2025-44179。攻击者利用该漏洞不仅能实时追踪公交车位置,还能向车门控制、引擎启停和空调系统等关键子系统发送远程控制指令。

**核心发现**

1. 车载调制解调器存在嵌入式后门及未认证的API/SSH/Telnet访问

2. MQTT凭证与未加密遥测数据泄露实时GPS及运行数据

3. 建议通过禁用不安全服务进行缓解

通过Telnet与SSH后门实现未授权访问

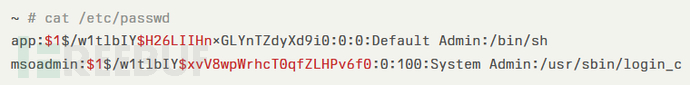

据研究员Chiao-Lin Yu披露,车载路由器固件中存在硬编码凭证,与HITRON CGNF-TWN调制解调器中发现的"app:q$/w1tlbIY"账户类似。攻击者仅需发起简单的Telnet握手——telnet <设备IP>——即可进入BusyBox shell环境:

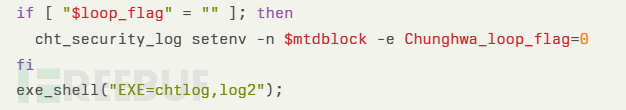

入侵后,攻击者可通过启动脚本中的隐藏后门循环提升权限:

该后门原本用于ISP诊断,现可导致公交网络网关遭受任意代码执行(RCE)攻击。现代智能公交依赖MQTT协议实现远程信息处理和诊断。研究表明,全车队使用相同的CA证书和客户端凭证,使得攻击者可订阅位置主题:

使用默认凭证(cms@mqtt / samepassword)订阅后,恶意攻击者能实时绘制公交路线并预测到站时间,危及乘客隐私和运营调度。

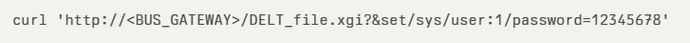

该漏洞还影响HTTP管理API。未认证攻击者可调用config.xgi端点修改关键参数:

该API缺乏完善认证机制,可重置管理员密码并接管车辆CAN总线接口。入侵后,攻击者可远程操控车门执行器或禁用制动系统。

缓解措施

公交公司应立即禁用调制解调器的Telnet/SSH服务,实施设备独立凭证机制,并部署移除硬编码后门的固件更新。此外,将MQTT通信升级为双向认证的TLS协议,并为每台设备配置独立客户端证书,可有效阻止未授权订阅。最后,对所有XGI端点实施严格的输入验证,防范命令注入攻击。

随着公共交通智能化发展,确保联网基础设施安全至关重要。若不及时采取行动,威胁行为者不仅会危及乘客安全,还可能破坏整个城市交通网络。

参考来源:

Smart Bus Systems Vulnerability Let Hackers Remotely Track and Control Vehicles

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)