【实验目的】

通过使用NMAP和Metasploit工具的使用对目标服务器进行端口扫描与服务器探测,了解并掌握如何使用不同工具对目标服务器进行端口扫描与服务器探测。

【知识点】

Metasploit,NMAP

【实验原理】

端口扫描方式可以总体大致可以分为半连接扫描(TCP SYN扫描)、全连接扫描(TCP Connect扫描)、隐秘扫描和UDP端口扫描4个类型,其中隐秘扫描又包含TCP ACK扫描、TCP FIN扫描等多种扫描方式。在渗透测试过程中,可以针对测试环境不同的限制要求,选择合理、方便的扫描方式。

【软件工具】

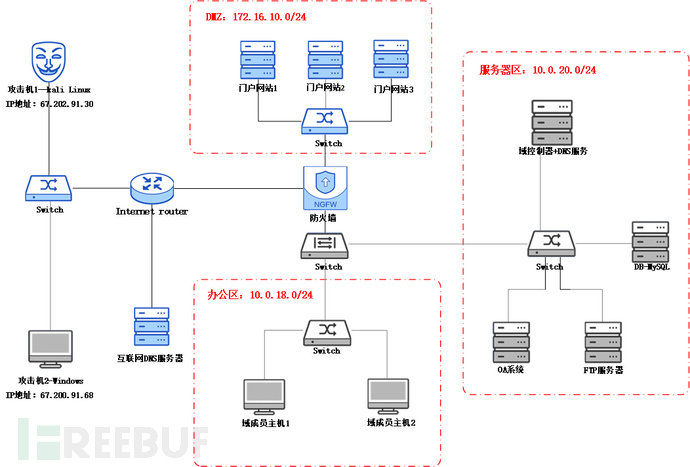

服务器:Windows Server 2008 1台;防火墙 1台;Kali Linux 1台;Windows Server 20016 1台;Centos 7 2台;

交换机/路由:交换机 2台;路由器 1台;

软件:NMap;Metasploit。

【实验拓扑】

【实验预期】

能够分别利用Nmap和Metasploit工具对目标服务器端口和服务信息进行收集

【实验思路】

1.使用Nmap工具对目标服务器进行端口扫描和服务探测;

2.使用Metasoloit工具对目标服务器端口扫描和服务探测。

【实验步骤】

1.使用Nmap工具对目标服务器进行端口扫描和服务探测

(1)使用Nmap工具对目标服务器进行端口扫描

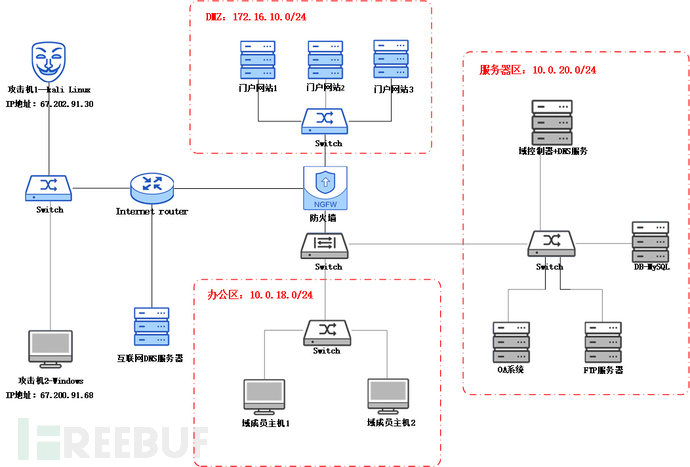

登录拓扑左上角的【攻击机1-kali Linux】,用户名/密码:root/com.1234。右键单击虚拟机桌面空白处,选择【Open Terminal Here】选项,在【攻击机1-kali Linux】中打开终端窗口,如下图所示。

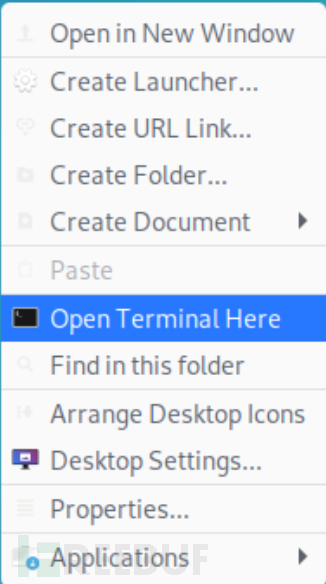

在攻击机1-kali Linux终端中输入以下命令并按下回车键,对目标服务器开启的端口和服务指定使用TCP SYN扫描。等待扫描结束后,如下图所示。

nmap –sS –T 20 202.1.10.34

–sS: 这是一个扫描类型选项,指定了执行SYN扫描(TCP SYN Scan)。在TCP连接的三次握手过程中,Nmap发送SYN包到目标主机的指定端口,如果收到SYN/ACK响应,则表明端口是开放的;如果收到RST(复位)响应,则端口很可能是关闭的。这种扫描方法较为隐蔽,因为它不需要完成TCP连接的全过程,从而减少了在目标系统上的日志记录。

–T 20: 这个选项指定了扫描的时序(Timing)模板。–T后面跟的数字决定了扫描的速度,范围是从0(最慢但最隐蔽)到5(最快但最可能被防火墙或IDS/IPS检测)。在这里,20实际上不是一个标准的Nmap速度级别,可能是输入错误或理解上的误会。标准的Nmap速度模板值是0至5,其中2是默认的平衡模式,既不太慢也不太快,适用于大多数网络扫描。如果意图是设置为最慢速,应使用–T 0。

(2)使用Nmap工具对目标服务器进行端口扫描和服务探测

在攻击机1-kali Linux终端中输入以下命令并按下回车键,对目标服务器开启的端口和服务进行扫描,其中-sV参数用于探测服务版本信息,-T指定扫描并发线程数为20,在默认不指定扫描端口范围情况下,Namp会对目标服务器进行全端口扫描。等待扫描结束后,如下图所示。

nmap –sV –T 20 202.1.10.34

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)