漏洞利用活动概况

安全研究人员发现,自2025年5月初以来,恶意攻击者一直在利用Erlang/Open Telecom Platform(OTP)SSH组件中一个已被修复的关键安全漏洞。约70%的攻击检测记录来自保护工控系统(Operational Technology,OT)网络的防火墙设备。

漏洞技术细节

该漏洞编号为CVE-2025-32433(CVSS评分:10.0),属于身份验证缺失漏洞。攻击者通过网络访问易受攻击的Erlang/OTP SSH服务器后,无需凭证即可执行任意代码。该漏洞已于2025年4月通过OTP-27.3.3、OTP-26.2.5.11和OTP-25.3.2.20版本完成修复。

2025年6月,美国网络安全和基础设施安全局(CISA)根据活跃攻击证据,将该漏洞列入已知被利用漏洞(KEV)目录。

漏洞影响分析

Palo Alto Networks Unit 42研究团队(Adam Robbie、Yiheng An等成员)指出:"Erlang/OTP安全通信能力的核心在于其原生SSH实现——负责加密连接、文件传输以及最重要的命令执行功能。该实现中的漏洞将使攻击者无需凭证即可在受影响系统上执行任意代码,对暴露资产构成直接且严重的威胁。"

攻击目标分布

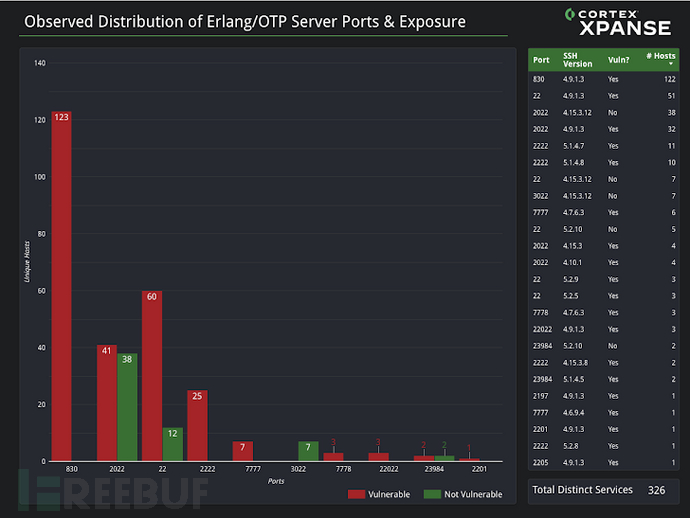

该网络安全公司对遥测数据的分析显示,超过85%的攻击尝试主要针对美国、加拿大、巴西、印度和澳大利亚等国的医疗保健、农业、媒体娱乐以及高科技行业。

攻击手法特征

观察到的攻击活动中,攻击者成功利用CVE-2025-32433漏洞后,会使用反向shell获取目标网络的未授权远程访问权限。目前尚不清楚攻击活动的幕后黑手身份。

Unit 42团队表示:"工业专用端口上的广泛暴露表明OT网络存在巨大的全球攻击面。受影响行业的分析显示攻击存在差异性。攻击者正试图通过短时间、高强度的爆发式攻击来利用该漏洞,这些攻击不成比例地针对OT网络,并试图通过IT端口和工业端口访问暴露的服务。"

参考来源:

Researchers Spot Surge in Erlang/OTP SSH RCE Exploits, 70% Target OT Firewalls

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)