【实验目的】

使用WPScan对目标主机系统进行Web漏洞扫描,根据扫描结果判断目标系统存在的Web漏洞。

【知识点】

WPScan、WordPress。

【实验原理】

WPScan是Kali Linux默认自带的一款基于命令行的漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括WordPress本身的漏洞、插件漏洞和主题漏洞。能够协助渗透测试人员完成漏洞分析。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress。值得注意的是,它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能。

WPScan提供了多种功能和选项来扫描WordPress网站的安全性,包括插件和主题扫描、用户爆破、漏洞扫描、用户识别等。其次,当扫描任务结束后,WPScan会生成一个详细的报告,其中包含发现的漏洞、用户名、口令参数等信息。报告还将显示漏洞的严重程度、修复建议以及参考链接。除此之外,渗透测试人员还需要定期使用wpscan –update命令更新漏洞库,以获取最新的漏洞信息。

WPScan提供了丰富的命令行参数来定制和控制扫描过程,包括目标URL、枚举选项、插件检测、口令字典、代理设置等。通过灵活使用这些参数,可以根据具体需求进行定制化的WordPress安全扫描。

【软件工具】

服务器:Windows Server 2008 1台;防火墙 1台;Kali Linux 1台;Windows2016 1台;

交换机/路由器:路由器1台;

软件:WPScan。

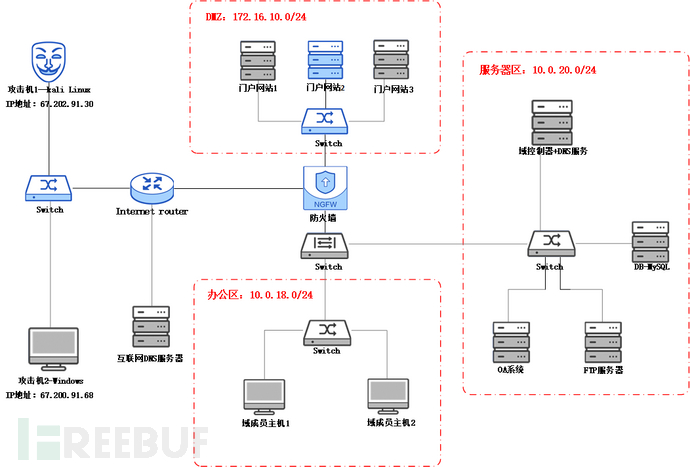

【实验拓扑】

【实验思路】

测试目标网站是否可以正常访问;

使用WPScan对目标网站进行漏洞扫描。

【实验预期】

通过WPScan工具扫描出目标网站相关漏洞信息。

【实验步骤】

1. 测试目标网站是否可以正常访问

登录

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)