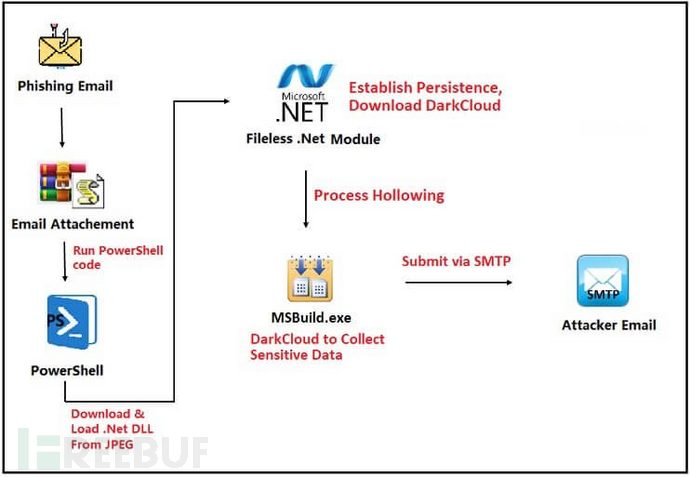

图:Fortinet发现的DarkCloud新变种感染链

Fortinet旗下FortiGuard实验室的研究人员发现,DarkCloud恶意软件正在通过复杂的钓鱼攻击和基于PowerShell的攻击链传播无文件载荷。这款最早于2022年被识别的Windows平台信息窃取程序,专门窃取保存的凭据、支付数据、电子邮件联系人等敏感信息。

攻击链剖析

攻击始于一封没有正文内容的钓鱼邮件,仅附带名为"Quote #S_260627.RAR"的压缩包。受害者打开压缩包后会发现一个JavaScript文件(Quote #S_260627.js),该文件通过WScript.exe执行时会解码并运行Base64编码的PowerShell代码,下载伪装成JPEG图像的文件。图像中隐藏着加密的.NET DLL,通过[Reflection.Assembly]::Load()方法直接加载到内存中。

这个伪装成Microsoft.Win32.TaskScheduler的DLL会执行持久化操作:将JS文件复制到新位置,并在以下注册表路径添加自启动项:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

内存注入技术

DLL从其参数中获取经过反转处理的Base64编码URL,指向paste[.]ee上托管的反转PE文件。在内存中解码后,通过进程镂空(Process Hollowing)技术将载荷注入MSBuild.exe进程。恶意软件使用CreateProcess()、NtUnmapViewOfSection()、WriteProcessMemory()和SetThreadContext()等Windows API实现无文件运行,全程不接触磁盘。

反分析机制

该VB6编写的载荷利用多个Timer控件以短间隔执行功能(主功能Timer4每150毫秒运行一次),并采用以下反分析措施:

- 包含600多个运行时解密的加密常量字符串

- 通过GetAsyncKeyState()监测鼠标/键盘活动的反沙箱检测机制,若无用户输入则暂停执行

数据窃取范围

DarkCloud主要窃取:

- 系统信息:计算机名、用户名、公网IP(通过http://showip.NET获取)

- 浏览器数据:从Chrome/Edge/Firefox/Brave等浏览器的SQLite数据库(logins/credit_cards表)提取保存的密码和信用卡信息

- 应用程序凭证:包括FTP客户端(FileZilla/WinSCP)、邮件客户端(Outlook/Thunderbird/FoxMail)、开发工具(dnSpy)及抓包工具(Wireshark)

- 邮件联系人:按客户端导出为文本文件(如ThunderBirdContacts.txt)

新型外传方式

与之前版本不同,该变种采用基于TLS的SMTP协议进行数据外传。所有SMTP详细信息(服务器地址、登录凭据、接收方)均以加密字符串形式存储。Fortinet指出:"邮件主题包含受害系统的基本信息,包括计算机名、用户名和公网IPv4地址"。

这种DarkCloud变种展现了多层混淆、无文件投递和反分析机制的结合,大幅增加了检测和调查难度。其利用合法工具(MSBuild.exe、注册表自启动)配合内存载荷执行的特性,符合当前APT(高级持续性威胁)级别的攻击手法。

参考来源:

DarkCloud Rises: New Fileless Stealer Uses PowerShell & Process Hollowing to Evade Detection

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)