2025年8月11日 ESET安全团队披露

漏洞技术分析

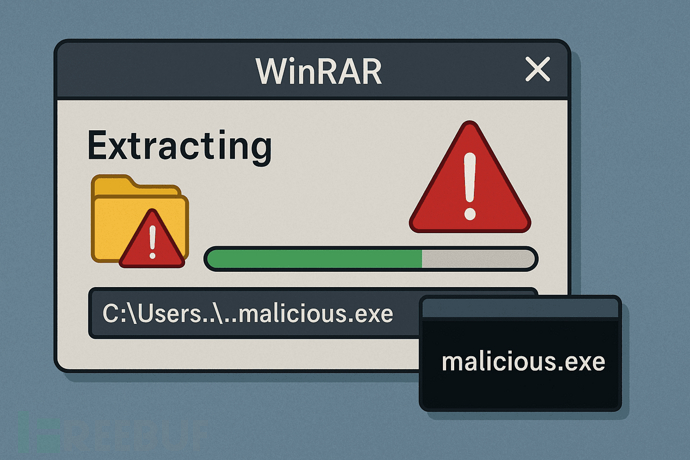

ESET安全研究人员发现WinRAR Windows版本存在一个零日路径穿越漏洞(CVE-2025-8088,CVSS v3.1评分8.4),攻击者可利用该漏洞在受害者系统上执行任意代码。当用户解压特制压缩包时,存在漏洞的WinRAR版本(包括Windows版RAR、UnRAR、便携式UnRAR源代码及UnRAR.dll)会错误采用压缩包内嵌的文件路径,而非用户指定的目标路径。

该漏洞使攻击者能够:

- 将恶意文件植入系统敏感目录

- 覆盖关键系统或应用程序文件

- 在文件解压时无需用户交互即可执行任意代码

攻击活动确认

ESET研究员Anton Cherepanov、Peter Košinár和Peter Strýček证实,该漏洞已在真实攻击中被武器化。典型攻击链始于通过钓鱼邮件等社会工程手段投递的恶意压缩包,用户解压时会静默部署并运行恶意软件。

受影响范围

受影响:Windows版WinRAR及相关解压组件(RAR/UnRAR/UnRAR.dll)

不受影响:Unix版RAR/UnRAR、Android版RAR

修复建议

WinRAR 7.13版本已通过官网发布补丁,所有Windows用户应立即采取以下措施:

- 立即升级至WinRAR 7.13或更高版本

- 避免打开来源不明的压缩文件

- 解压前使用更新后的终端防护软件扫描压缩包

注:零日漏洞特性意味着威胁行为体在补丁发布前已掌握并利用该漏洞,使得该问题对依赖WinRAR处理压缩文件的个人及企业用户构成重大威胁。

参考来源:

WinRAR Update: Zero-Day Path Traversal Flaw (CVE-2025-8088) Actively Exploited to Deliver Malware

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)