2025年8月11日

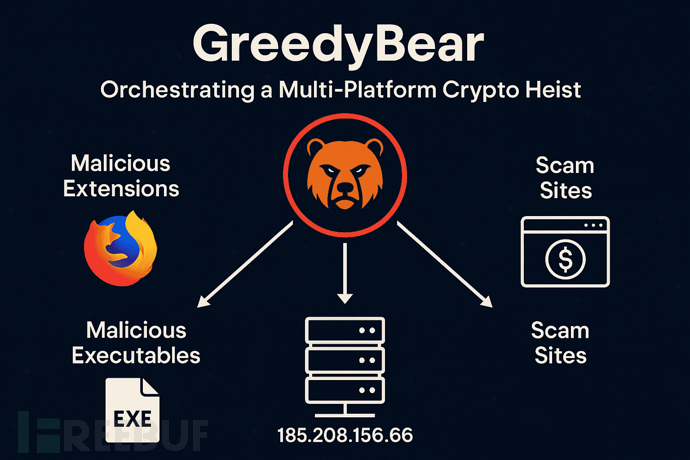

Koi Security研究团队近日揭露代号为GreedyBear的威胁组织,该组织通过浏览器扩展、恶意可执行文件和欺诈网站的组合攻击,实施工业级规模的加密货币盗窃。

"150个武器化的Firefox扩展、近500个恶意可执行文件、数十个钓鱼网站,构成了一套协同攻击基础设施。根据用户报告,被盗金额已超过数百万。"Koi Security指出。

GreedyBear已不再局限于单一攻击手段,其战术体系包含三大要素:

一、武器化的Firefox扩展

攻击者在Firefox应用商店发布了150多个恶意扩展程序,伪装成MetaMask、TronLink、Exodus和Rabby Wallet等知名加密货币钱包。该组织采用名为"扩展程序掏空"(Extension Hollowing)的技术:

- 先发布具有虚假好评的无害工具扩展

- 待建立信任后,替换为可窃取钱包凭证的恶意版本

- 将被盗数据(包括IP地址)发送至远程C2服务器

此手法与其早期"Foxy Wallet"攻击活动如出一辙,但规模已扩大两倍。

二、近500个恶意可执行文件

Koi Security发现近500个Windows恶意程序与同一基础设施关联,涵盖凭证窃取器、勒索软件和木马程序。这些恶意软件主要通过俄罗斯破解软件下载网站传播,显示出成熟的恶意软件分发渠道。

"这些二进制文件与浏览器扩展共享基础设施,表明其背后存在由同一威胁组织运营的集中化后台系统。"

三、高仿真诈骗网站

GreedyBear还运营着专业级诈骗网站,虚假宣传Trezor等品牌的电子钱包、硬件设备及"维修服务"。这些并非传统登录钓鱼页面,而是完整的产品页面,旨在诱骗受害者提交钱包助记词或信用卡信息。

最关键的发现是:几乎所有恶意域名都解析至185.208.156.66这个IP,该地址同时承担C2服务器、凭证收集、勒索软件协调和诈骗网站托管等多项功能。

值得注意的是,GreedyBear的野心不止于Firefox。研究人员早前发现关联同一IP的Chrome"Filecoin Wallet"恶意扩展,预示其正进行跨浏览器扩张。

该活动还出现AI生成的代码特征,Koi Security警告称这使得攻击者能"以前所未有的速度扩大攻击规模、多样化攻击载荷并规避检测"。

"这并非短暂趋势,而是新常态。随着攻击者配备日益强大的AI工具,防御方必须采用同等先进的安全工具和情报体系予以应对。"

参考来源:

GreedyBear Unmasked: How Stealthy Firefox Extensions and Fake Sites Stole $1M in Crypto

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)