漏洞概述

Eclypsium安全研究人员发现联想部分型号摄像头存在被统称为BadCam的漏洞,攻击者可将其转化为BadUSB设备实施击键注入等跨操作系统攻击。首席研究员Jesse Michael和Mickey Shkatov在DEF CON 33大会上演示了该漏洞,这可能是首个证实已连接电脑的Linux系统USB外设可被武器化的案例。

Eclypsium报告指出:"研究人员发现联想特定型号摄像头运行Linux系统且未验证固件,可被武器化为BadUSB设备。据我们所知,这是首次证实攻击者能利用已连接电脑的非恶意USB设备实施攻击。"

技术原理

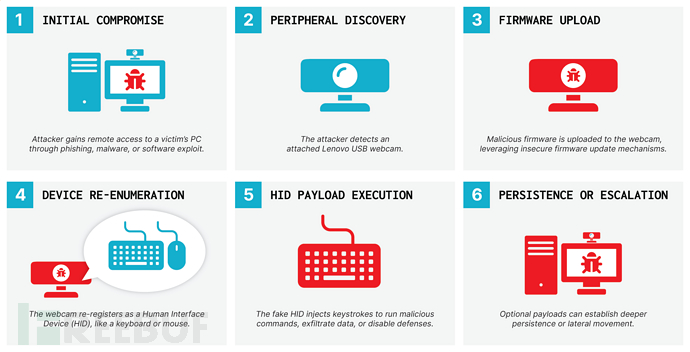

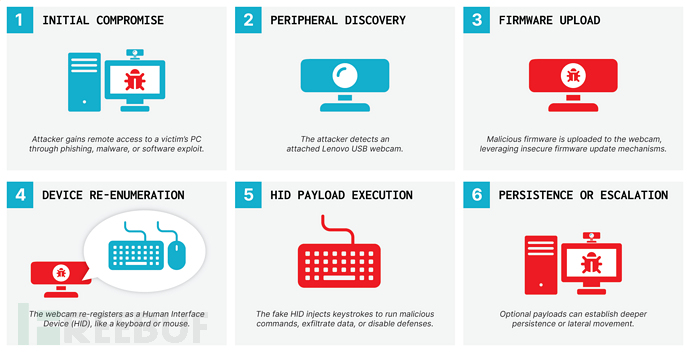

BadUSB攻击通过重编程USB设备固件来模拟HID(人机接口设备)并执行恶意指令,从而绕过操作系统防护。该技术由Karsten Nohl和Jakob Lell在2014年黑帽大会上首次演示,现可通过Rubber Ducky、Flipper Zero等工具及开源载荷实施。此类攻击具有隐蔽性、模块化和持久性特征,常被用于数据窃取、权限提升和勒索软件攻击。

研究表明,基于Linux的USB外设(如摄像头)无需物理接触即可被远程劫持转化为BadUSB设备。攻击者通过重刷固件,可使其伪装成恶意HID设备、注入攻击载荷,甚至在用户重装系统后保持持久感染能力。Linux的USB Gadget功能使设备能模拟可信外设,这扩大了Linux系统USB设备的威胁面。

报告进一步说明:"研究人员证实特定USB外设(如运行Linux的摄像头)无需物理拔插即可被远程转化为BadUSB设备。这意味着获得远程代码执行权限的攻击者可重刷已连接摄像头的固件,将其改造成恶意HID或模拟额外USB设备。被武器化的摄像头在保持正常功能表象的同时,可实施击键注入、投递恶意载荷或建立持久化据点。"

受影响设备

Eclypsium发现联想510 FHD和Performance FHD摄像头存在固件更新漏洞,攻击者可完全控制设备。这两款产品均采用支持USB Gadget功能的SigmaStar ARM架构SoC,运行Linux系统。研究人员发现其更新过程缺乏安全机制,简单USB命令即可擦写8MB SPI闪存,使攻击者在保留摄像头正常功能的同时替换恶意固件。

修复建议

Eclypsium已敦促联想和SigmaStar为受影响SoC增加固件验证机制。联想回应称已发布带签名验证功能的更新安装工具,受影响用户应从官方支持站点下载更新。报告最后强调:"随着设备供应链多元化和USB外设复杂度提升,企业亟需实施固件签名、设备认证机制,并加强对终端外设的可见性管理。鉴于BadUSB攻击可通过日常外设远程实施,机构必须重新评估终端和硬件信任模型。"

参考来源:

BadCam: Linux-based Lenovo webcam bugs enable BadUSB attacks

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf

客服小蜜蜂(微信:freebee1024)